Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

sicurezza (1)

, eventi (1)

, press tour (1)

, conferenze (1)

, malware (1)

, monaco di baviera (1)

, kaspersky (1)

, germania (1)

, antivirus (1)

, attacchi (1)

, security (1)

, aggressioni minacce (1)

.

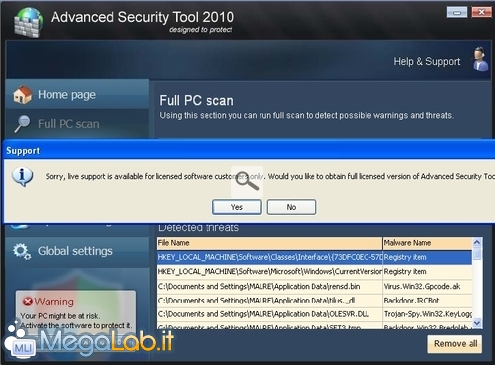

Nicolas Brulez ha parlato dei "falsi antivirus" studiati per frodare l'utenza e dell'evoluzione che questa classe di malware ha subito nel tempo. Ad oggi, ha spiegato il ricercatore, questi software hanno raggiunto un livello di sofisticatezza davvero notevole. Dal punto di vista tecnico, capita sempre più spesso che i "rogue antivirus" siano dotati anche di una componente rootkit in grado di nasconderli sia all'utente, sia alle suite di sicurezza reali. Per quanto riguarda l'interfaccia invece, gli analisti hanno notato un arricchimento del layout e della grafica, che risulta ora chiaramente ispirata a quella di software di protezione molto popolari In alcuni casi inoltre, sono stati individuate persino traduzioni complete e di buon livello in varie lingue. Lo scopo di tutto questo, ovviamente, è quello di conferire al programma un aspetto più autorevole e, quindi, più credibile. Ma si lavora anche sotto altri versanti per convincere le vittime a pagare. Una delle ultime tendenze è la predisposizione di un vero e proprio "supporto tecnico" al quale l'utenza è invitata a rivolgersi per assistenza con la rimozione dei "virus". È possibile contattare il falso "call center" via chat, e-mail oppure addirittura telefonicamente. Nel corso dell'intervista, Brulez ci ha raccontato di alcuni test che ha avuto modo di effettuare, la maggior parte dei quali hanno rivelato che l'operatore all'altro capo del terminale non è un automatismo, ma un tecnico in carne ed ossa. O, più precisamente, una figura commerciale incaricata di persuadere il chiamante ad acquistare i servizi aggiuntivi di "pulizia" offerti dalla gang. Per quanto riguarda i canali di propagazione invece, si spazia dalla pagine-trappola pubblicizzate tramite la manipolazione dei motori di ricerca (black hat SEO) allo spam via e-mail e sulle piattaforme di messaggistica istantanea, passando per falsi codec e la promozione tramite banner. Alcuni software sfruttano poi le debolezze rintracciate nelle applicazioni e nei sistemi operativi per auto-installarsi in maniera pressoché automatica ed invisibile all'utenza. Il numero di software di questo tipo in circolazione è sicuramente elevato. I Lab hanno infatti intercettato ad oggi oltre 20 mila esemplari differenti. La piattaforma più bersagliata è indubbiamente Windows. Ad oggi, non sembrano esistere falsi antivirus per Mac e Linux e, ci ha confermato Brulez nel corso dell'intervista, è improbabile che ne spuntino nell'immediato futuro, sia a causa della maggiore competenza media del pubblico, sia a causa di una radicata convinzione che sulle piattaforme alternative non sia possibile contrarre malware: una combinazione di fattori che aiuta immediatamente a smascherare la trappola. Tornando al mondo Microsoft invece, le raccomandazioni per evitare di essere truffati sono le solite:

La presentazione di Nicolas Brulez è scaricabile da qui. Le meccaniche dello spam È l'utente che conta, non il sistema operativo Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.29 sec.

- | Utenti conn.: 100

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.39