Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

sicurezza (1)

, eventi (1)

, press tour (1)

, conferenze (1)

, malware (1)

, monaco di baviera (1)

, kaspersky (1)

, germania (1)

, antivirus (1)

, attacchi (1)

, security (1)

, aggressioni minacce (1)

.

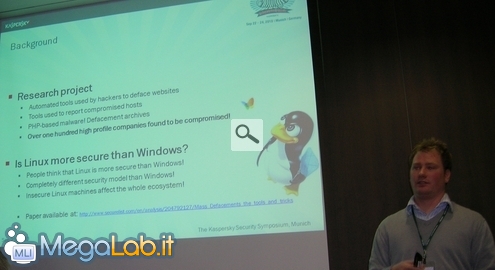

David Jacoby è l'esperto Kaspersky per quanto riguarda il mondo Linux/UNIX. Il suo bagaglio di competenze è impressionante: con quasi 15 anni di esperienza nel campo del penetration testing alle spalle, Jacoby è, a tutti gli effetti, un'autorità in materia Il messaggio che ha lanciato con il suo intervento è chiaro: i sistemi Linux e derivati da UNIX (come Mac OS X) non sono invulnerabili e, si legge fra le righe, non sono né più né meno sicuri delle controparti Windows: a fare la differenza è soprattutto l'amministratore o l'utente che, tramite l'utilizzo degli appositi strumenti e una certa dose di attenzione alla configurazione del tutto è in grado di rendere "sicura" o "non-sicura" la piattaforma di lavoro. Errori nella gestione dei permessi a livello di file system (ACL), password troppo facili da indovinare o addirittura nulle, l'assenza di cicli regolari di aggiornamento interessano il mondo Windows quanto quello delle piattaforme meno diffuse. L'esperto ha citato come esempio i virtual host realizzabili con Apache, mediante i quali i fornitori di servizi web sono in grado di ospitare molteplici siti su una singola macchina (il cosiddetto "hosting"): una svista dell'amministatore può facilmente consentire ad un utente di accedere ai file dell'altro ed ecco che, indipendentemente dal sistema operativo in uso, un cracker può aggredire un sito altrimenti "invulnerabile" semplicemente sfruttando una debolezza che è riuscito a rintracciare su un altro dominio con il quale il primo condivida il server. La gestione degli update per quanto riguarda le macchine Linux/Mac costituisce poi un grosso problema in ambito aziendale. Mentre infatti le macchine Windows sono gestite con semplicità in maniera centralizzata, i sistemi concorrenti tendono ad essere trascurati a causa del fatto che le patch sono considerate "meno importanti" perché, appunto, non si tratta del mondo Windows. Jacoby ha parlato poi degli attacchi di tipo drive-by, ovvero quelli ottenibili iniettando, ad insaputa del legittimo proprietario del sito, codice malevolo all'interno di pagine web altrimenti innocue con lo scopo di compromettere le macchine dei visitatori. Il numero di rilevazioni, ha raccontato il ricercatore, è in costante aumento poiché costituisce una strada semplice ed efficace per raggiungere un pubblico molto ampio in modo semplice e poco costoso. Proprio i costi sono ulteriormente abbattuti tramite l'impiego di tool che si occupano di localizzare e crackare i web server in maniera quasi del tutto automatica. La localizzazione della vittima avviane tramite una pratica chiamata Google Dork cioè un "hack" del popolare motore di ricerca attuabile semplicemente utilizzando gli appositi operatori abbinati alle giuste parole chiave: un'interrogazione come questa, ad esempio, ritorna tutti i siti indicizzati che usino phpBB come piattaforma per il forum. Affinando ulteriormente la ricerca è possibile rintracciare specifiche versioni del popolare pacchetto, come alcune installazioni non ancora debitamente aggiornate e, quindi, craccabili con facilità. Una volta aperto uno spiraglio, in caso si tratti di sistemi UNIX e derivati, l'automatismo lancia quelli che Jacoby ha identificato come "auto rooter", ovvero software malevoli che provano, uno dopo l'altro, tutti gli exploit attualmente in circolazione con la speranza di trovarne uno funzionante ed in grado di garantire il pieno accesso alla macchina. La raccomandazione con la quale si chiude l'intervento è la stessa con la quale si è aperto: la sicurezza dei calcolatori è principalmente nelle mani dell'utente ed è influenzata solo in minima parte dalla scelta di uno specifico sistema operativo rispetto ad un altro. Gli utenti Linux, UNIX e Mac lo tengano bene a mente. La presentazione completa è liberamente scaricabile da qui. L'evoluzione dei "falsi antivirus" Stuxnet e gli attacchi mirati Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.16 sec.

- | Utenti conn.: 100

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.3