Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

sicurezza (1)

, eventi (1)

, press tour (1)

, conferenze (1)

, malware (1)

, monaco di baviera (1)

, kaspersky (1)

, germania (1)

, antivirus (1)

, attacchi (1)

, security (1)

, aggressioni minacce (1)

.

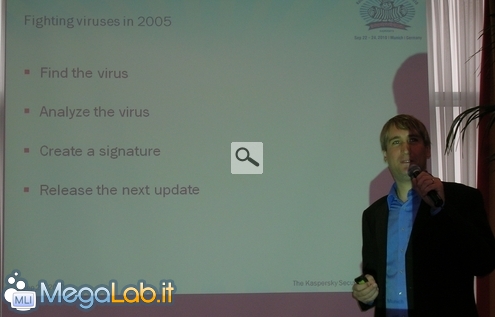

Magnus Kalkuhl, Direttore dell'area di ricerca europea, ha invece esposto alla platea le importanti differenze che sussistono fra le soluzioni di sicurezza di ieri e di oggi Alcuni anni addietro la tecnica di lavoro era particolarmente incentrata sull'aggiornamento delle definizioni antivirali: i ricercatori intercettavano i malware, realizzavano le opportune "firme" di riconoscimento e le distribuivano poi al pubblico. Tale approccio è però inadeguato alle continue aggressioni alle quali siamo esposti oggi: ecco quindi che Kaspersky ha rivisto la propria metodologia, passando ad un approccio multisfaccettato al problema. Innanzitutto, si parla ancora una volta di forti investimenti nella formazione e nella comunicazione. Il messaggio di base è sempre quello di mantenere aggiornati i propri strumenti, non gettare all'aria la prudenza e, ovviamente, scegliere una soluzioni anti-malware. Poche regole che, evidentemente, ancora non sono seguite dagli utenti della rete. Kaspersky, dal canto proprio, ha implementato numerose novità anche dal punto di vista tecnologico:

Il gruppo è poi impegnato in continue ricerche e collaborazioni con i governi ed i portali che si occupano di sicurezza, mentre tiene sott'occhio costantemente le aree underground nelle quali i cybercriminali vendono ed acquistano le proprie "merci". Stuxnet e gli attacchi mirati Da 4 a 2.000: le chiavi del successo Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.56 sec.

- | Utenti conn.: 106

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.04