Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

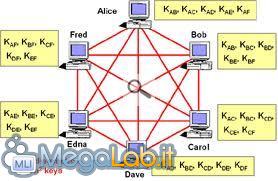

Come accennato nei precedenti articoli, Alice e Bob, per codificare i propri messaggi, dovranno scambiare tra loro la chiave Ke, originando in tal modo uno dei problemi maggiormente avvertiti nel campo della crittografia, infatti la complessità intrinseca che si accompagna allo scambio della chiave propone delle soluzioni che debbono essere assolutamente considerate parziali. La comunicazione della chiave tra Alice e Bob può accadere personalmente, altresì è possibile che abbiano esigenza di scambiare suddetta chiave con più persone, e ciò complica alquanto la situazione poiché, logicamente, ogni partecipazione presuppone una chiave crittografica differente. Un contributo particolarmente efficace volto alla risoluzione del problema in analisi viene sicuramente fornito dagli algoritmi a chiave pubblica. Per meglio comprendere gli assunti di questo articolo analizzeremo, in primis, la codifica con chiave pubblica, dando per scontato che Eva, il nemico in ascolto sul canale di comunicazione, abbia comunque accesso alle informazioni in transito. Per contenere le strategie legate ad un assalto fraudolento nello scenario descritto, Alice e Bob ricorreranno ad uno stratagemma tra i più arguti nel campo della crittografia, l'utilizzo di due chiavi tra esse differenti! Il nostro Bob dovrà generare una coppia di chiavi mediante un particolare algoritmo che originerà la chiave segreta Sebob e quella pubblica Pubob, avendo cura, ed è questa una brillante strategia, di rendere palese la chiave pubblica, così definita per questa sua manifesta peculiarità. Per quanto sopra esposto Alice, nell'inviare delle informazioni a Bob, andrà dapprima ad esaminare la chiave in chiaro codificando il messaggio m con la chiave pubblica Pubob e ricavando quindi il testo cifrato c che, successivamente, spedirà a Bob: questi utilizzerà la propria chiave segreta Sebob per risalire al messaggio primitivo m. Affinché la procedura descritta si compia con successo, gli algoritmi che generano chiavi, codifica e decodifica, dovranno garantire la restituzione del messaggio primitivo. Ricaviamo in merito la seguente formula valida per qualsivoglia messaggio m: D (Sebob E (Pubob m)) = m Oltre alle chiavi tra esse differenti, anche gli algoritmi legati a codifica e decodifica potranno risultare tra essi dissimili, rientrando in uno schema che dipende in larga misura da modelli matematici che dovranno assolutamente impedire il calcolo della chiave segreta partendo da quella pubblica. Stiamo parlando, nel caso specifico, di codifica a chiave asimmetrica o pubblica, in chiara contrapposizione con la codifica a chiave simmetrica o segreta. La crittografia basata su algoritmi a chiave pubblica depone a favore di una distribuzione semplificata delle chiavi, infatti sarà sufficiente rendere disponibile una singola chiave palese utilizzabile da chiunque, e questo rende sicura la comunicazione tra un gruppo numeroso di persone: ciascuno di essi potrà infatti rendere in chiaro una propria chiave. Nei sistemi basati su crittografia a chiave pubblica sono sempre necessari degli algoritmi in grado di generare chiavi palesi e segrete, i primi saranno impiegati per selezionare una chiave segreta che a sua volta verrà utilizzata per la codifica del messaggio primitivo m. Questa sinergia è il frutto della versatilità della chiave pubblica combinata con la grande efficienza della chiave segreta. Mariano Ortu vi saluta dalla terra dei nuraghi! Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.03 sec.

- | Utenti conn.: 194

- | Revisione 2.0.1

- | Numero query: 44

- | Tempo totale query: 0.06