Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

sicurezza (1)

, tcp (1)

, penetration test (1)

, port scanning (1)

, port scanner (1)

, port (1)

, networking (1)

, nmap (1)

, guida (1)

, network (1)

, server (1)

, ip (1)

, reti (1)

, security (1)

, udp (1)

.

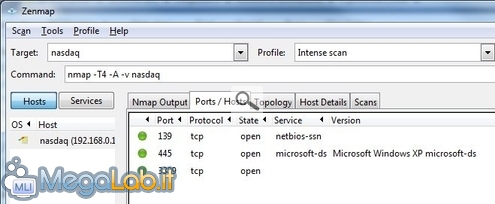

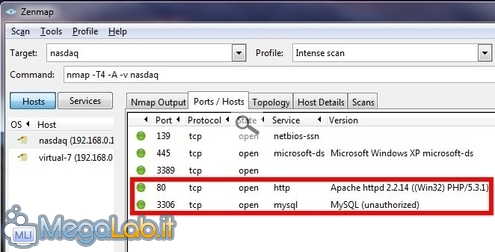

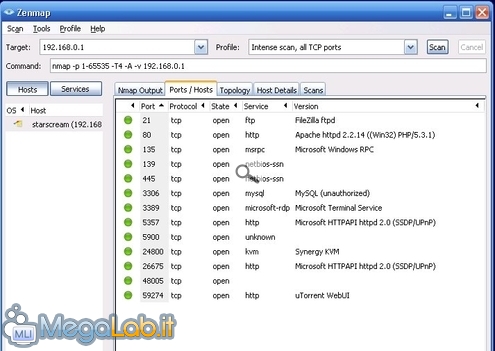

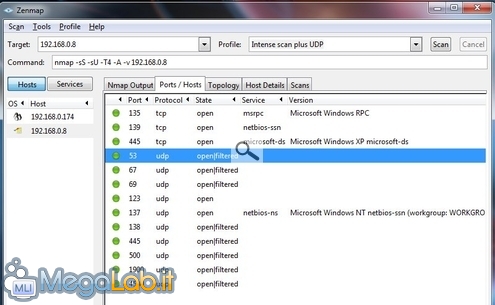

Scheda "Ports / Hosts"Ma è la scheda Ports / Hosts il vero punto focale di Nmap: qui potrete infatti vedere tutte le porte aperte sul sistema remoto Nell'immagine precedente, si nota che il PC scandagliato ha attivo il servizio di condivisione file e stampanti (porte 139 e 445) ed è pronto ad essere utilizzato via Desktop Remoto (porta 3389). In caso Nmap non riportasse l'informazione esatta circa il nome del servizio, potete collegarvi all'eccellente "Port Authority Database Help", immettere il numero della porta nel piccolo campo di testo e premere Jump per ottenere informazioni aggiuntive. Per verificare che effettivamente Nmap stia lavorando alla perfezione, provate ad avviare alcuni servizi di rete aggiuntivi sul calcolatore oggetto d'indagine: nell'immagine proposta di seguito, ad esempio, ho avviato, sullo stesso sistema analizzato in precedenza, anche Apache HTTP Server e MySQL Come al solito, potete ordinare i risultati cliccando sulle varie intestazioni di colonna. Port scan su un PC "attrezzato"Se seguite con attenzione MegaLab.it, è possibile vi ritroviate una lunga lista di porte aperte. La cattura proposta di seguito viene dal PC utilizzato per realizzare alcuni articoli proposti dal canale "Tecniche avanzate" negli ultimi mesi Fra le altre, troviamo:

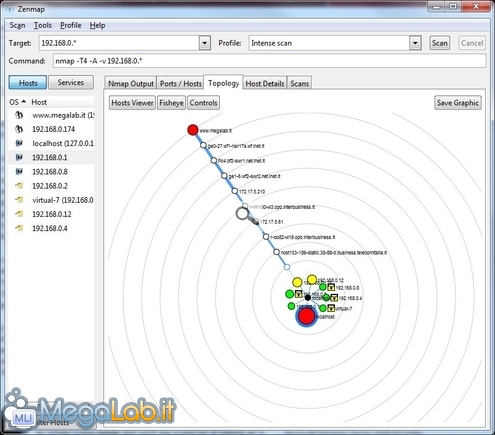

La topologia della reteUna volta che avrete scansionato con successo una rete o almeno 2-3 sistemi, date un'occhiata alla scheda Topology: troverete un'interessante rappresentazione grafica della distanza fra voi ed i vari computer testati Ad ogni circonferenza corrispondente un ramo di rete attraversato: se quindi state lavorando solo con PC in LAN, vedrete tutti i sistemi sullo stesso cerchio. Scansionare intere retiNmap vi consente anche di controllare, con un colpo solo, lo stato di molteplici i calcolatori. Come spesso avviene quando si parla di questo potentissimo strumento, vi sono molteplici possibilità. Se conoscente i nomi o gli indirizzi IP dei computer che volete scansionare, scriveteli nel campo Target separati da uno spazio. Se invece desiderate testare tutte le macchine presenti su una specifica rete, limitatevi ad immettere in Target l'indirizzo IP della rete stessa, sostituendo la parte che identifica i calcolatori con un asterisco (*). Per testare una LAN classica scriveremo quindi 192.168.0.*, oppure 192.168.1.* o ancora 10.0.0.* a seconda della specifica configurazione in uso. Un risultato analogo è ottenibile anche indicando esplicitamente la subnet da utilizzarsi (192.168.0.0/24, ad esempio). Potete poi testare solamente determinati intervalli: immettendo nel campo Target qualcosa del tipo 192.168.0.1-10, scansionerete solamente i primi dieci host della rete. Porte UDPFino ad ora abbiamo parlato implicitamente solo di porte TCP, ovvero quelle utilizzate da tutti i più importanti servizi di rete. Nmap è però in grado di rilevare anche eventuali porte UDP, sebbene le differenze intrinseche fra i due protocolli siano tali da rendere nettamente più difficile e impreciso questo secondo tipo di scansioni. Per ricavare informazioni anche sulle porte UDP, selezionate semplicemente Intense scan plus UDP dal menu a tendina Profile: prima di iniziare la procedura Port scan con Nmap (3a parte) Port scan con Nmap (1a parte) Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.61 sec.

- | Utenti conn.: 90

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.11