Canali

Ultime news

Ultimi articoli

Le ultime dal Forum

Le nostre guide |

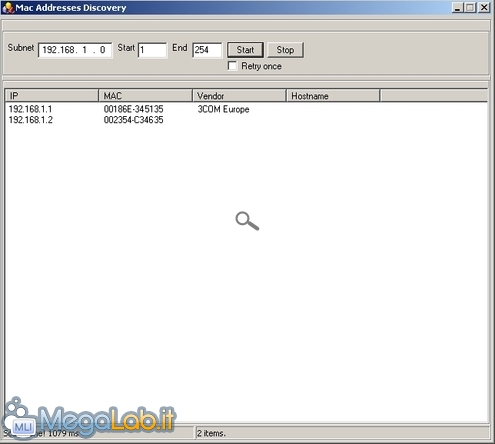

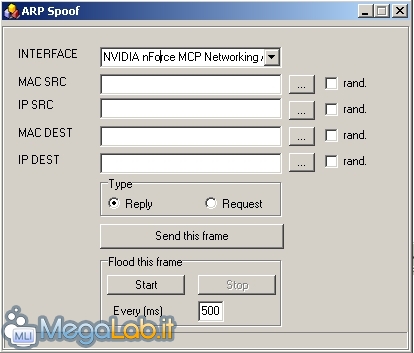

Correlati TagAddress Resolution Protocol? IPTOOLS si apre a voi...Come ben sapete, il protocollo ARP (Address Resolution Protocol) si occupa dell'associazione degli indirizzi MAC agli indirizzi IP. Gli indirizzi MAC sono indirizzi fisici che contraddistinguono ogni dispositivo nel mondo. In particolare, essi hanno un ruolo importante nel livello OSI data-link; invece gli indirizzi IP lavorano ad un livello superiore ed introducono il concetto di "networking" vero e proprio: un indirizzo IP identifica infatti un computer nella rete propriamente detta. Visualizzare gli indirizzi MAC di tutti i PC della reteCome precedentemente accennato, questa è la funzione principale del protocollo ARP. Clicchiamo sul menu Tools, spostiamoci nella voce ARP e andiamo su ARP Scan / Mac to IP; scegliamo il range di indirizzi IP nella nostra rete (dovrebbe essere già impostato) e clicchiamo su Start. Sotto comparirà la lista dei PC collegati in rete, il loro indirizzo IP e il relativo indirizzo MAC. Scoprire l'indirizzo MAC a partire dall'indirizzo IPSe vogliamo sapere l'indirizzo MAC di un preciso PC, andiamo sempre nel menu Tools, spostiamoci su ARP ma questa volta clicchiamo su IP to MAC. Non resta che inserire quindi l'IP del PC interessato e cliccare su Send. Accendiamo un altro PC della rete dalla nostra postazioneAttraverso il protocollo ARP possiamo utilizzare (se supportata dalle schede di rete) la funzione Wake on LAN; IPTOOLS infatti ci consente di inviare quel famoso Magic Packet che permette di accendere un altro PC all'interno della nostra rete. Andiamo nel menu Tools, spostiamoci sempre nella sezione ARP e clicchiamo su Wake Up Call. Comparirà una finestra dove inserire l'indirizzo MAC del PC che vogliamo accendere. Affinché la tecnica funzioni, è necessario però che il sistema remoto sia opportuntamente configurato: per maggiori dettagli, si veda la guida "Accendere un PC via rete utilizzando "Wake-on-LAN" (oppure "Wake-on-Internet")". Modificare il proprio Indirizzo MACBenché sia un operazione inopportuna, è possibile cambiare il nostro indirizzo MAC semplicemente andando nel menu Tools, aprendo l'utility Change MAC Address e digitando il nuovo indirizzo. Una volta confermato, per rendere effettiva la modificazione, è necessario disattivare e riattivare la scheda di rete. Abbiamo parlato più in dettaglio di questa tecnica nell'articolo "Come modificare il MAC address della propria scheda di rete". Sniffing su di un altro PC (ARP-spoofing)All'inizio avevamo visto come sniffare il traffico in entrata ed in uscita sul nostro PC. Ora vedremo come spiare anche il traffico di rete di un altro PC. Per effettuare ciò, bisogna far passare dal nostro calcolatore il traffico di rete del nostro PC da spiare; questo è fattibile inviando all'altro PC una risposta ARP falsa. In particolare, se noi fingessimo di essere il router, il PC vittima, invierà anche a noi tutti i dati destinati al router; in questo modo, azionando lo sniffer, possiamo leggere tutti i pacchetti della vittima diretti verso Internet. Per effettuare l'ARP-spoofing è necessario utilizzare la libreria Winpcap, quindi selezioniamola aprendo il menu Capture, spostandoci su Mode e cliccando su Winpcap. Fatto ciò andiamo nel menu Tools e clicchiamo su ARP Spoof

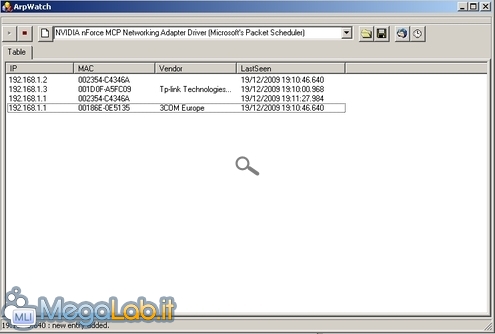

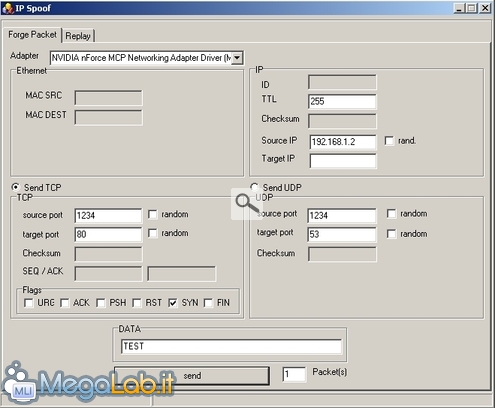

Su Interface selezioniamo la nostra interfaccia di rete, su MAC SRC digitiamo il nostro indirizzo MAC. Invece su IP SRC digiteremo l'indirizzo IP del router (in questo modo ci fingeremo di essere il router); per finire su MAC DEST e su IP DEST inseriremo rispettivamente l'Indirizzo MAC e l'indirizzo IP del PC da spiare. Fatto questo selezioniamo Reply e iniziamo l'attacco cliccando su Start. Ora la cache ARP del PC da spiare verrà avvelenata e tutto il suo traffico passerà anche per la nostra scheda di rete, non ci resta quindi che azionare lo sniffer... noteremo dall'IP sorgente che verranno sniffati i pacchetti relativi all'altro PC. In caso non funzionasse, ricordate di verificare che il PC che volete spiare non sia dotato di firewall: anche il solo Windows Firewall (incluso e attivo di default in tutte le versioni del sistema operativo a partire Windows XP SP2 e Windows Server 2003 SP1) non sia attivo. Tale strumento potrebbe infatti essere sufficiente a mettere al riparo dall'attacco. Difendersi dall'ARP-spoofing grazie ad ArpWatch IPTOOLS mette a disposizione un utility per controllare la tabella ARP. Questo strumento è ArpWatch e permette di controllare in tempo reale l'associazione tra IP e MAC. È possibile inoltre impostare ArpWatch in modo tale da inviarci un email ad ogni nuova associazione. Clicchiamo sul menu Tools, spostiamoci su ARP e apriamo ArpWatch: lo strumento verrà aperto. Clicchiamo sul pulsante Start per avviare il controllo: La monitorizzazione verrà avviata. Viene quindi mostrata la tabella delle associazioni con tanto di data e ora riferite all'ultima volta che è stata riscontrata una nuova associazione. In questo caso notiamo che è in atto un attacco ARP-spoofing, infatti l'indirizzo IP del router (192.168.1.1) presenta due associazioni (una verso il suo indirizzo MAC vero, l'altra verso l'indirizzo MAC del computer che sta effettuando l'attacco). Molti Firewall comunque, permettono di proteggere la propria ARP cache. IP ForgeSi tratta di un tool utilissimo per gli amministratori e i network security tester; è considerata un'applicazione di IP spoofing e permette la creazione di un pacchetto TCP o UDP personalizzato, dove è possibile quindi modificare l'indirizzo e porta di partenza, l'indirizzo e porta di destinazione, i Flags e il messaggio. Dopo aver impostato la modalità Winpcap (andando sul menu Capture, quindi Mode), vediamo come funziona questo tool. Apriamo l'utility dirigendoci sul menu Tools, spostandoci su IP spoof e cliccando su TCP/UDP. Comparirà una corposa finestra: Appena avviato, controlliamo innanzitutto che l'Adapter selezionato sia quello giusto; dopodiché spostiamo gli occhi sulla destra e vediamo la sezione IP; su Source IP scriveremo l'indirizzo che vogliamo far risultare come mittente (anche falso), mentre su Target IP digiteremo l'indirizzo al quale verrà inviato il pacchetto. Mettiamo dunque il caso di voler inviare un pacchetto TCP: clicchiamo su Send TCP. Appena sotto, nel campo source port, scriveremo la porta che vorremmo far risultare come sorgente (anche qui possiamo falsificare), mentre su target port digiteremo la porta del PC remoto dove verrà inviato il pacchetto. Nei Flags possiamo selezionare quali attivare e quali disattivare, ma sempre nel pieno rispetto del protocollo TCP (pena la mancata interpretazione del pacchetto). Infine nel campo DATA inseriamo il messaggio vero e proprio che vogliamo inviare e su Packets il numero di pacchetti da inviare. Per procedere all'invio clicchiamo su Send. Questa utility è senza dubbio molto potente e come si è potuto notare permette una completa personalizzazione del pacchetto: è un tool che torna molto utile per il test delle applicazioni di rete. Esploriamo ora cosa ci offre IPTOOLS salendo di livello OSI. Tuffiamoci nel TCP Sniffing e Hooking Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 2.58 sec.

- | Utenti conn.: 151

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.04