Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati Tag

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

Si presenta come uno sniffer di rete, ma muovendosi nel menu ci si accorge subito che con questo software si può sfruttare praticamente ogni tecnica realizzabile nell'ambiente TCP/IP. IPTOOLS offre un centinaio di funzioni, tra strumenti, utility per TCP, UDP, e tutti gli altri protocolli, hacking e tutto ciò che ruota attorno alla rete. Prima di iniziareScarichiamo il file allegato all'articolo. L'archivio conterrà il software (portable): estraiamo quindi il suo contenuto in una cartella. Prima di lanciare IPTOOLS è necessario installare Winpcap (incluso nell'archivio), situato nella cartella winpcap; questi sono i drivers per la cattura dei pacchetti, necessari al corretto funzionamento del software. La procedura di installazione di Winpcap è comunque interattiva e appena installato possiamo avviare IPTOOLS. Iniziamo dunque la nostra avventura all'intero di questa grande suite dalla tecnica che ci salta subito all'occhio... Sniffing di reteLo Sniffing è la tecnica utilizzata per intercettare i dati che viaggiano in rete. Uno sniffer di rete è il programma che permette di effettuare tale tecnica. Utilizzando delle librerie dedicate, è capace di mettersi in ascolto dalla scheda di rete e leggere tutti i pacchetti (dati) che vi transitano. Questo strumento è ampiamente personalizzabile mediante dei filtri, attraverso i quali potremmo decidere cosa intercettare (pacchetti destinati a determinati indirizzi IP o pacchetti destinati a determinate porte ecc...), insomma potremo visualizzare l'intero traffico di dati tra il nostro PC e la rete. Apriamo quindi IPTOOLS. Il programma si mostrerà così: Nella TextBox in alto ci sarà il nostro indirizzo IP locale, oppure il controller di rete (questo dipende se per lo sniffing vorremmo usare la libreria Winpcap o il sottosistema IP di Windows). Comunque per ora resta irrilevante al nostro scopo. Apriamo il menu Capture e dirigiamoci su Filters. Qui potremmo impostare i filtri per decidere cosa sniffare:

Nel campo Application possiamo direttamente indicare quale protocollo applicativo voler sniffare (ad esempio, possiamo intercettare tutto il traffico HTTP, oppure FTP ecc..), senza ulteriori settaggi. Sotto invece vi è la sezione IP. Nel campo IP Protocol, possiamo specificare se abbiamo qualche preferenza riguardo al protocollo da sniffare (ad esempio, solo il traffico TCP, solo il traffico UDP... ecc....): normalmente possiamo impostare *, ossia intercettarli tutti. Nel campo IP Source scriveremo l'indirizzo IP sorgente, in maniera tale da sniffare tutti i pacchetti che hanno tale IP come indirizzo di origine; stesso discorso per IP Destination. Passiamo ora alla sezione TCP/UDP. Nel campo Port Source scriveremo la porta di origine, così diremmo allo sniffer di intercettarci tutti i pacchetti che hanno tale porta come porta di origine. Anche qui lo stesso discorso è per la Port Destination. EsempiSniffa tutti i pacchetti che partono da 192.168.1.2 diretti verso 87.24.62.122:

Sniffa tutti i pacchetti destinati alla porta 48 di 87.24.62.122

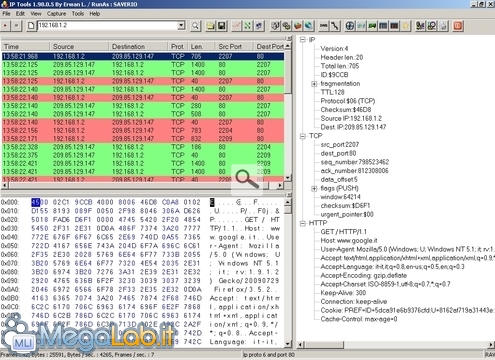

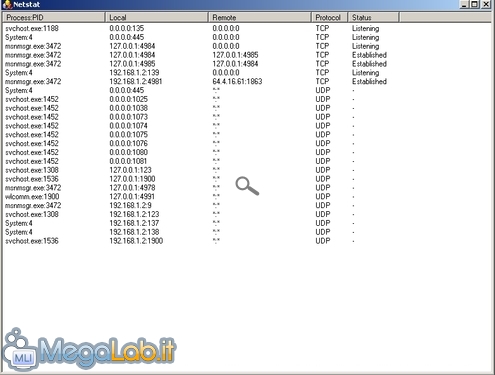

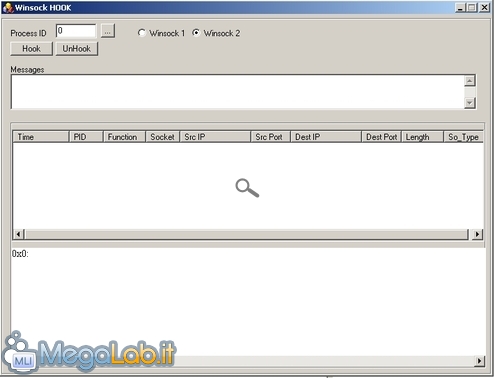

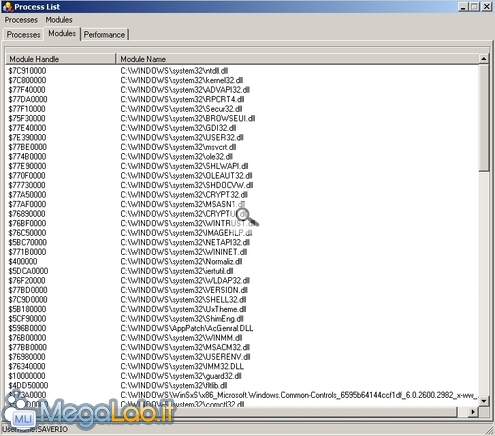

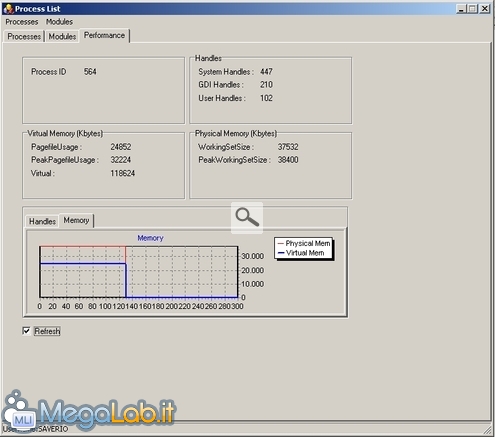

Inoltre, se vogliamo cercare solo un pacchetto contenente uno specifico dato, nel campo Text possiamo inserire il testo che vogliamo sniffare. Via alla catturaIniziamo il nostro sniffing premendo il pulsante Start (in alto a sinistra) In alto vengono mostrati tutti i pacchetti sniffati: in rosso quelli spediti, in verde quelli ricevuti. Prima di vedere il contenuto dei pacchetti bisogna stoppare lo sniffing. Per ogni pacchetto quindi, viene elencato l'IP di origine e di destinazione, la porta di origine e di destinazione e la lunghezza del pacchetto. Nel riquadro a destra viene mostrato il contenuto del pacchetto selezionato: innanzitutto l'header IP, poi l'header TCP (o UDP), infine il messaggio vero e proprio (il dato); in questo caso, trattandosi di una connessione ad una una pagina web, vengono mostrati i parametri della richiesta HTTP. Anche in basso viene mostrato il contenuto del pacchetto selezionato, ma in esadecimale. Process HookingIPTOOLS permette inoltre di sniffare il traffico di dati di uno specifico processo, configurandosi automaticamente. Vediamo come: Clicchiamo nel menu Tools, spostiamoci su Connections e clicchiamo su Netstat. Comparirà una finestra che ci mostrerà tutti i processi in esecuzione che stanno utilizzando la rete, l'indirizzo IP a cui sono connessi e lo stato della connessione. Clicchiamo con il pulsante destro sul processo che vogliamo sniffare e comparirà un piccolo menu. Cliccando su Kill Entry si può addirittura terminare la connessione del programma, ma ciò che interessa a noi è intercettare il suo traffico. Clicchiamo quindi su Add capture filter: un messaggio ci informerà che lo sniffer è stato configurato per sniffare tale processo. Chiudiamo la finestra di Netstat e clicchiamo sul pulsante Start per avviare lo sniffing. Verrà effettuato lo sniffing solamente del traffico relativo al quel processo. Non ci limiteremo solamente allo sniffing, perché per quanto riguarda l'Hooking, IPTOOLS ci permette di fare di più. Clicchiamo su Tools e scegliamo Winsock Hook. Comparirà questa finestra: Clicchiamo ancora sul pulsante … e si aprirà una finestra dove verranno mostrati tutti i processi in esecuzione (simile alla precedente); facendo click con il pulsante destro su di un processo si aprirà un piccolo menu. Scegliendo View process in memory, ci verrà mostrato il contenuto del programma in esadecimale (proprio come in un hex editor). Se siete programmatori vi interesserà anche la voce Imported Function, che vi mosterà tutte le funzioni e le relative librerie caricate dal programma. Selezionando un processo e spostandoci nella scheda Modules, verranno elencate tutte le librerie caricate dal processo: Spostiamoci ora nella scheda Performance e possiamo vedere sia in maniera analitica, sia tramite un grafico, la memoria fisica (RAM) e la memoria virtuale occupata dal processo: In questo modo abbiamo quindi visto tutte le funzioni legate al Process Hooking. Voltiamo pagina e vediamo cosa ha da offrirci IPTOOLS se volessimo tuffarci nei meandri del protocollo ARP. Il protocollo ARP Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.4 sec.

- | Utenti conn.: 138

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.03