Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Implicazioni legali da non sottovalutare

La procedura ed i programmi presentati di seguito possono essere utilizzati sia per scopi legali, sia in maniera criminosa. Si raccomanda pertanto di interpellare un legale o un esperto in materia di diritto d'autore prima di procedere. Coloro che decidessero di proseguire dichiarano di aver letto ed accettato le condizioni d'uso esposte alla pagina http://www.megalab.it/uso e si assumono di conseguenza ogni responsabilità circa il proprio operato. La procedura ed i programmi presentati di seguito possono essere utilizzati sia per scopi legali, sia in maniera criminosa. Si raccomanda pertanto di interpellare un legale o un esperto in materia di diritto d'autore prima di procedere. Coloro che decidessero di proseguire dichiarano di aver letto ed accettato le condizioni d'uso esposte alla pagina http://www.megalab.it/uso e si assumono di conseguenza ogni responsabilità circa il proprio operato.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

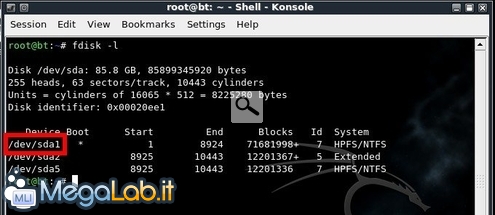

Molto spesso, leggiamo allarmistici articoli nei quali l'utenza viene messa in guardia: "le reti senza fili possono costituire un rischio per la sicurezza", ci sentiamo ripetere da anni. Stanco di sentir solo parlare di questo argomento, ho deciso di valutare in prima persona la situazione, allo scopo di capire quanto ci sia vero. Nel corso di questo articolo, riporterò le esperienze raccolte, ed illustrerò a tutti gli interessati come sia possibile cimentarsi nel "crack" di una rete wireless utilizzando un semplice PC e alcuni strumenti gratuiti. Conclusioni... anticipatePrima di passare alla trattazione vera e propria, credo sia importante proporre, in modo sommario, le conclusioni alle quali sono arrivato. Innanzitutto, per poter violare una rete wireless in maniera agevole, è necessario che il servizio sia in uso da parte di un client dotato dell'opportuna chiave (la "password di rete"). In altre parole, se siete solamente voi e l'access point, la cosa risulta infattibile o, comunque, estremamente meno pratica. Verificata questa premessa, scopriremo ben presto che le reti protette con il vetusto protocollo WEP sono veramente insicure come si dice: con i giusti programmi, un minimo di competenza tecnica ed un po' di pazienza, è possibile entrare in questo tipo di infrastrutture senza grossi problemi, anche in caso si stesse utilizzando un PC molto datato. Il discorso è completamente differente per le reti protette da WPA oppure WPA2: le possibilità di riuscire a forzare una rete wireless che utilizzasse uno di questi sistemi è decisamente ridotta. Per la precisione, nel corso delle prove è emerso chiaramente che non è possibile, oggi, accedere ad una rete WPA/WPA2 configurata per utilizzare una chiave di rete sufficientemente robusta. Non fate i furbi..Parliamoci chiaramente: quanto andremo a proporre di seguito può essere utilizzato anche a scopi illegali. L'obbiettivo di questo articolo non è però tanto quello di permettervi di scroccare la rete del vicino, ma, piuttosto, offrirvi la metodologia giusta per valutare in prima persona il livello di sicurezza della vostra rete o di quella di un amico che vi abbia esplicitamente autorizzato. In caso l'etica non fosse il vostro forte, vi ricordo che le conseguenze legali che si prospettano per coloro che fossero "pizzicati" a commettere violazioni di questo tipo sono tutt'altro che trascurabili: ne abbiamo parlato in "I delitti contro la riservatezza informatica e telematica". E non pensate di poter scaricare barile: come sempre, MegaLab.it declina ogni responsabilità. Detto questo, possiamo iniziare con la preparazione degli strumenti necessari. Ottenere il dizionarioPer primissima cosa, scaricate l'archivio Dizionario Italiano che trovate allegato a questo articolo (è raggiungibile dalla colonna gialla di destra). Al suo interno, troverete un file denominato MegaLab.it.dic. Estraetelo direttamente a livello radice del vostro disco fisso c: e rinominatelo in dizionario.dic. Per il momento, fidatevi: il perché ci serva questo documento diverrà chiaro in seguito. Procurarsi BackTrackPer raggiungere il nostro scopo, dovremo utilizzare una distribuzione Linux appositamente progettata per gli smanettoni ed i professionisti della sicurezza: lo strumento si chiama BackTrack, ed è liberamente scaricabile partendo da qui (il file d'interesse si chiama BackTrack 4 Final Release). Tranquilli, non sarà necessario installare BackTrack sul disco fisso. La distribuzione è infatti veicolata come pratico LiveDVD, grazie al quale è possibile utilizzare gli strumenti offerti senza lasciare traccia alcuna. Il file scaricato è un'immagine ISO che dovrete masterizzare su un DVD, oppure trasferire su chiavetta USB. A questo punto, inserite il supporto sul vostro computer dotato di scheda di rete wireless, modificate opportunamente l'ordine di boot per avviare dal dispositivo e attendete il caricamento del menu iniziale Utilizzate le frecce per spostarvi su StartBackTrack FrameBuffer (1024x768) e premete Invio per partire. Una volta che sarete dinnanzi al prompt root@bt:~#, impartite il comando startx per avviare l'ambiente grafico Benvenuti su BackTrack. Layout italianoSpiacente, la distribuzione parla solamente in inglese. Fortunatamente però, è possibile cambiare il layout affinché il sistema operativo riceva correttamente i caratteri immessi dalle tastiere italiane. Per farlo, cliccate ripetutamente sulla piccola bandiera americana in basso a destra fino a quando non arriverete a it. "Montare" il disco C:Cliccate con il pulsante destro del mouse sul desktop e selezionate Create New -> Folder. Assegnate alla cartella il nome disco_c. Aprite quindi una finestra di terminale tramite la piccola icona nera presente alla sinistra della barra delle applicazioni e digitate il comando mount /dev/sda1 disco_c (oppure mount /dev/hda1 disco_c, in caso Windows fosse installato su un vecchio disco fisso IDE/Parallel-ATA). In caso tutto andasse per il verso giusto, avrete così accesso alla vostra partizione Windows dall'interno di BackTrack semplicemente aprendo la cartella disco_c che avevate creato sul desktop. In caso il comando non andasse a buon fine, è possibile che il disco fisso non sia identificato come hda o sda: lanciate fdisk -l per accedere ad una lista di tutte le partizioni e, impiegando il vostro acume tecnico, adattate il comando mount illustrato poco fa per montare l'opportuna partizione contenente Windows Passiamo ora alla fase di raccolta delle informazioni. Raccogliere le informazioni Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 2.06 sec.

- | Utenti conn.: 116

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.15