Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

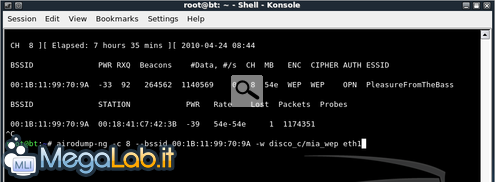

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Se la rete che volete testare utilizza il protocollo WEP, dovete invece seguire questo secondo gruppo di istruzioni. A titolo di esempio, andrete a lanciare qualcosa del genere: airodump-ng -c NumeroDelCanale -w disco_c/NomeFileInCuiScrivere --bssid BssidDell'AccessPoint eth1 In particolare:

A titolo di esempio, andrete a lanciare qualcosa del genere: airodump-ng -c 8 -w disco_c/mia_rete_wep --bssid 00:1B:11:99:70:9A eth1 Attendere la cattura di numerosi pacchettiArrivati a questo punto, dovrete solamente attendere che airodump-ng catturi una quantità elevata di pacchetti "leciti" in transito sulla rete: L'indicazione è riportata nella colonna Packets di airodump-ng (ultima riga in basso a destra). In caso questa riga non fosse presente (o il numero di pacchetti rimanesse statico a lungo), significa che nessun client sta attualmente utilizzando la rete wireless in questione, e c'è ben poco che possiate fare. Assunto che la rete sia in uso, quanti pacchetti è necessario intercettare? di preciso, è difficile dirlo: più pacchetti catturate, maggiori saranno le probabilità di violare la chiave. In linea di massima, possiamo orientarci sul valore di riferimento 1.000.000 (un milione): con tale mole di dati a disposizione, la riuscita del crack sarà pressoché assicurata. Spannometricamente, per catturare una tale mole di dati, sarà necessario rimanere in ascolto per circa un paio d'ore. In caso la rete fosse molto trafficata (ad esempio, fosse utilizzata da più di un client "lecito" contemporaneamente) il tempo necessario scende in maniera più o meno proporzionale.

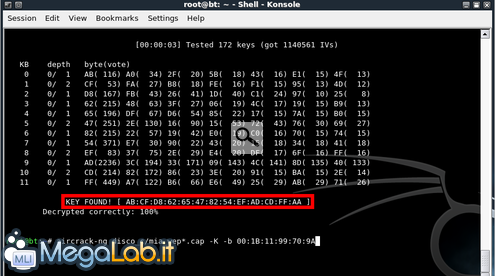

Poiché state testando la vostra rete, dovrete simulare l'attività di un client lecito: potete utilizzare un PDA con adattatore wireless (come ho fatto io), oppure chiedete ad un amico di farvi visita con il proprio notebook ed invitarlo ad usare la vostra connessione rivelandogli la password. Per generare il numero di pacchetti richiesto più velocemente, scaricate file di grosse dimensioni contemporaneamente (i Service Pack di Windows Vista, ad esempio) mentre guardate qualche video di YouTube. Arrivati più o meno attorno al milione di pacchetti, potrete chiudere airodump-ng tramite la combinazione da tastiera Ctrl+c. Avete ottenuto quello che vi interessava: spegnete il PDA o ringraziate l'amico per la sua visita. Velocizzare l'operazione con il "packet injection"La pazienza è l'arma migliore per collezionare i pacchetti necessari. Se però iniziate a stufarvi, potete tentare di impiegare un tecnica mediante la quale "stimolare" il traffico, e raccogliere così i pacchetti in maniera molto più rapida. Non approfondirò qui questa tecnica per un motivo molto semplice: la scheda di rete del computer sul quale state lavorando deve essere in grado di compiere un'operazione chiamata packet injection affinché questa "scorciatoia" possa essere applicata: il mio modello, Intel 220BG, non è in grado di svolgere questo tipo d'attacco (se non smanettando abbastanza intensamente): non mi è stato quindi possibile testare la procedura. Gli interessati possono leggere la documentazione ufficiale per tutti i dettagli in merito. Ad ogni modo, ribadisco che non si tratta di un passaggio indispensabile per riuscire a craccare con successo una chiave WEP. Via al crackUna volta che avete raccolto i pacchetti, potete avviare l'operazione di cracking vera e propria. Per farlo, lanciate un comando simile a aircrack-ng disco_c/NomeFileDaCuiLeggere*.cap -K -b BssidDell'AccessPoint In particolare, troviamo:

Preparatevi nuovamente ad attendere mentre il vostro sistema tenta di craccare la chiave. In questo caso, a meno che non abbiate raccolto un numero insufficiente di pacchetti, il crack va sempre a buon fine molto rapidamente (meno di due minuti, sul mio vetusto Pentium M 1.5 GHz): la chiave di rete vi sarà mostrata in maniera piuttosto chiara La procedura funziona sia con la cifratura WEP a 64 bit, sia contro quella a 128 bit. L'unica differenza sta nei tempi necessari ad ottenere il crack: nel secondo caso infatti, sono un pochino più lunghi. Impressioni conclusive Craccare WPA/WPA2 Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.43 sec.

- | Utenti conn.: 97

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.37