Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

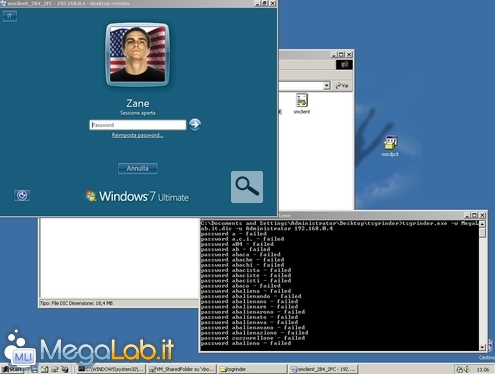

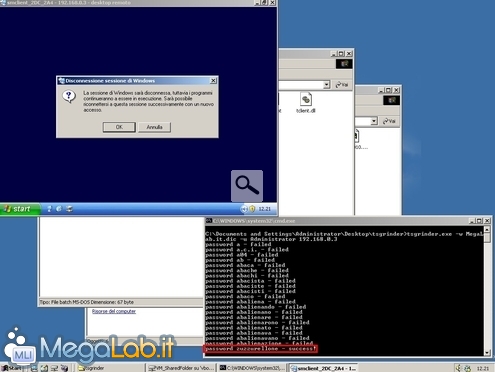

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Attaccare con TSgrinder (Windows XP SP2 / Windows 2000)Gli utenti Windows hanno a disposizione uno strumento chiamato TSgrinder mediante il quale tentare un assalto. Il programma è però molto datato e, come confermatomi dall'autore, non verrà aggiornato. Per farlo funzionare è indispensabile utilizzare una postazione equipaggiata con client Desktop Remoto versione 5.1: tale build è esattamente l'ultima rilasciata per Windows 2000 (potete scaricarla dalla scheda Connessione desktop remoto allegata a questo articolo) ed è fornita in dotazione a Windows XP Service Pack 2 (SP3 veicola l'edizione successiva, 6.1, incompatibile). Per sincerarvi di avere in uso la versione compatibile, lanciate il programma da Start -> Accessori -> Connessione desktop remoto (controllate anche nel sotto-gruppo Comunicazioni, se non lo trovate) ed osservate la grafica presente alla sommità: se si propone con uno stile "cartoon" (come la prima immagine proposta di seguito) avete la versione giusta, mentre se il disegno è più "realistico" (seconda immagine)... state adoperando una build troppo recente

Nel primo caso, siete pronti a lavorare. Se invece il client è troppo recente, potete ricorrere alla virtualizzazione per predisporre un ambiente di lavoro appropriato (suggerisco di preferire Windows 2000). Vi risparmio la fatica: no, Windows XP Mode ha già SP3 integrato, e non è quindi adatto. Limitata è anche la lista di sistemi operativi che potete assaltare: si parla di Windows 2000 Server, Windows Server 2003 e Windows XP (compreso SP3). Windows Vista e Windows 7, Windows Server 2008 e Windows Server 2008 R2 sono invece immuni: in caso fosse stata richiesta l'autenticazione a livello di rete, si tratta proprio di un incompatibilità intrinseca e totale, ma il programma non sembra in grado di violare nemmeno quelle postazioni configurate per consentire anche l'autenticazione "classica" Una volta soddisfatti tutti i requisiti, scaricate TSgrinder e scompattatelo in una cartella a piacere (la chiameremo c:\tsgrinder). Notate che l'antivirus potrebbe "scattare", segnalandovi che si tratta di un HackTool: in tal caso, aggiungete l'eseguibile alla lista delle eccezioni e non vi preoccupate: il programma è del tutto innocuo Scaricate ora l'archivio Dizionario italiano allegato a questo articolo (trovate il link alla sommità della colonna di destra) ed estraete il file MegaLab.it.dic contenutovi nella stessa cartella di TSgrinder. Aprite un prompt di comando, spostatevi nella directory nella quale avete estratto TSgrinder (cd c:\tsgrinder, se avete seguito l'esempio) ed impartite un comando simile a tsgrinder.exe -u NomeUtenteRemoto -w FileCheContieneLePassword IndirizzoIPVittima. In particolare:

A titolo di esempio, andrete a lanciare qualcosa del genere: tsgrinder.exe -u Administrator -w MegaLab.it.dic miopc.no-ip.org. Il programma dovrebbe iniziare a testare tutte le password contenute nel file. In caso riuscisse ad individuare quella giusta, verrà segnalata all'interno del prompt di comando Preparatevi a tempi di esecuzione estremamente lunghi: TSgrinder prova infatti una password ogni 5-10 secondi circa: per provare le 2 milioni di stringhe circa che compongono il dizionario fornito, sono necessari approssimativamente... 4 mesi. Alcuni testi suggeriscono di aggiungere il parametro -n 2 al comando di avvio, di modo da velocizzare le cose tramite l'impiego di due thread paralleli. Consiglio però di non farlo, poiché in questo modo il programma non si arresta al momento opportuno, e potrebbe quindi trovare la password senza segnalarvelo chiaramente. Rdesktop modificato (Linux) Crack di Desktop Remoto: ecco come stanno le cose Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.6 sec.

- | Utenti conn.: 152

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.1