Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Implicazioni legali da non sottovalutare

La procedura ed i programmi presentati di seguito possono essere utilizzati sia per scopi legali, sia in maniera criminosa. Si raccomanda pertanto di interpellare un legale o un esperto in materia di diritto d'autore prima di procedere. Coloro che decidessero di proseguire dichiarano di aver letto ed accettato le condizioni d'uso esposte alla pagina http://www.megalab.it/uso e si assumono di conseguenza ogni responsabilità circa il proprio operato. La procedura ed i programmi presentati di seguito possono essere utilizzati sia per scopi legali, sia in maniera criminosa. Si raccomanda pertanto di interpellare un legale o un esperto in materia di diritto d'autore prima di procedere. Coloro che decidessero di proseguire dichiarano di aver letto ed accettato le condizioni d'uso esposte alla pagina http://www.megalab.it/uso e si assumono di conseguenza ogni responsabilità circa il proprio operato.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

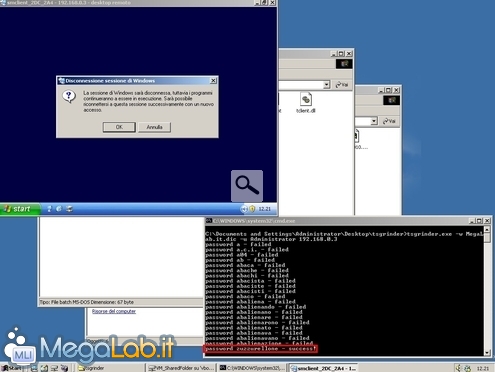

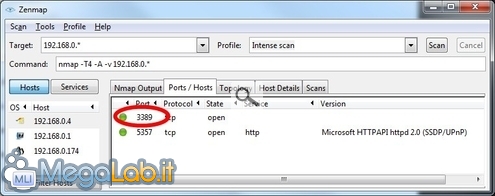

Una delle prime operazioni da svolgere durante la predisposizione di un sistema accessibile tramite Desktop Remoto è la scelta di una password robusta per gli account abilitati all'accesso. Se infatti un cracker riuscisse a carpire le credenziali di un utente autorizzato ad utilizzare il PC via Internet, potrebbe prenderne pieno e completo controllo a distanza Vi sono alcuni programmi gratuiti in circolazione da tempo che permettono di tentare un attacco in maniera semi-automatica, finalizzato ad accedere "a tentativi": nel corso di questo articolo, segnalerò i più quotati riportando anche qualche indicazione utile per usarli in maniera diretta. Per craccare i PROPRI computer!Quanto andremo a proporre di seguito può essere utilizzato anche per scopi illegali. L'obbiettivo di questo articolo non è quello di fornirvi gli strumenti per accedere ad un computer altrui ma, piuttosto, offrirvi la metodologia giusta per valutare in prima persona il livello di sicurezza del vostro PC o di quello di un amico che vi abbia esplicitamente autorizzato. In caso l'etica non fosse il vostro forte, vi ricordo che le conseguenze legali che si prospettano per coloro che fossero "pizzicati" a commettere violazioni di questo tipo sono tutt'altro che trascurabili: ne abbiamo parlato ne "I delitti contro la riservatezza informatica e telematica". E non pensate di poter scaricare barile: come sempre, MegaLab.it declina ogni responsabilità. Detto questo, possiamo iniziare con la presentazione dei programmi. Individuare l'obbiettivoPoiché state assaltando un vostro PC, ne conoscete chiaramente il nome a dominio o l'indirizzo IP. Non pensate però che un cracker non sia in grado di rintracciare questa informazione. Per impostazione predefinita, Desktop Remoto si pone in attesa di connessioni in ingresso sulla porta TCP numero 3389: utilizzando un programma di port scanning come Nmap, risulta quindi molto facile individuare tutti i calcolatori di rete che espongano il servizio Esistono anche altri due programmi esplicitamente studiati per individuare i calcolatori pronti ad accettare connessioni Desktop Remoto: ProbeTS e TSEnum sono due nomi celebri fra gli esperti. Questi applicativi però, non sembrano funzionare correttamente sulle versioni recenti di Windows. La raccomandazione è quindi quella di appoggiarsi all'ottimo Nmap: per gli obbiettivi del presente articolo è più che sufficiente (ed anche notevolmente più veloce). TSgrinder (Windows) Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.53 sec.

- | Utenti conn.: 113

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.14