Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

CorrelatiExpert ModeLa modalità per esperti è strutturata in maniera assai simile alla precedente, ma contiene alcune opzioni in più rispetto alla modalità classica. Le opzioni aggiuntive presenti sono:

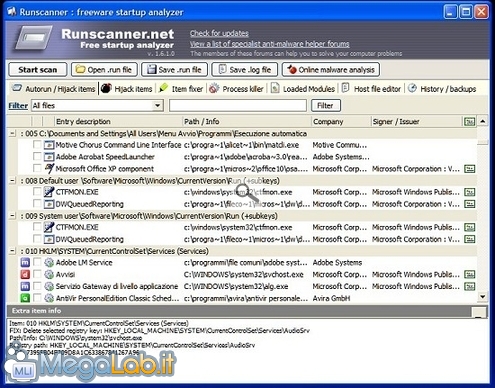

La prima, Autorun/Hijack items, visualizzata parzialmente in figura, contiene l'intero file .log riproposto in elenco, corredato da numerose icone e didascalie inserite per aiutare l'utente a decifrare meglio il rapporto. Anche qui si ripropone l'utile menu a tendina delle modalità precedenti, e una voce, quando selezionata per l'eliminazione, viene inserita nell'opzione Item fixer, in cui potremo vedere tutte le voci selezionate nei vari campi, raccolte e pronte per l'"atto finale". Per concludere, l'opzione Loaded Modules ci ripresenta tutti gli elementi presenti in memoria e quindi operativi, sia i processi, sia le relative dll utilizzate. Il logIl log come più volte ripetuto all'interno dell'articolo contiene tutte le informazioni riguardo le più delicate aree del registro vittime dei virus. Esso è suddiviso nelle solite categorie, così da distinguere più facilmente ed efficacemente tra loro le varie sezioni del registro. Passeremo in esame le categorie più significative: 000 General info Vengono qui raccolte informazioni generiche riguardo il PC in uso (Lingua, Sistema Operativo, Versione di Internet Explorer, ecc) 001 Running processes Essa contiene l'elenco dei processi attivi in memoria all'avvio dello scan. 002 -> 009 Chiavi di esecuzione automatica In queste categorie vengono elencate le varie chiavi e valori che sia avviano automaticamente insieme al sistema operativo, e quindi sedi preferite dai malware per avviarsi insieme a esso. Sono le stesse chiavi catalogate in HijackThis con la sigla O4. 010 HKLM\SYSTEM\CurrentControlSet\Services (Services) Qui vengono elencati i vari servizi presenti nel PC al momento della scansione. Come noto, anche i servizi vengono attivati all'avvio di Windows, se settati in questa maniera. Sono le stesse chiavi catalogate in HijackThis con la sigla O23. 011 HKLM\SYSTEM\CurrentControlSet\Services (drivers) Qui vengono invece elencati i driver in avvio col sistema operativo. La chiave relativa è la stessa della 010, ma qui, ad essere avviati, sono i file .sys propri dei driver necessari al funzionamento di molti programmi. 052 HKLM\Software\Microsoft\Windows\CurrentVersionExplorer\Browser Helper Objects Sono i cosiddeti Browser Helper Objetcs, elementi che interagiscono profondamente con il browser di casa Microsoft e il processo explorer.exe. Spesso necessari per l'utilizzo di importanti funzioani ausliari, sono anche sezioni del registro oggetto di frequenti attacchi da parte dei malware. Si tratta delle stesse chiavi catalogate in HijackThis con la sigla O2. 067 HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify Contiene file che interagiscono col processo winlogon.exe, fondamentale per il buon funzionamento del sistema operativo. Anche questa, come le precedenti, è un'area spesso presa di mira dai malware. Sono le stesse chiavi catalogate in HijackThis con la sigla O20. 073 %windir%\Tasks Contiene l'elenco dei file .job presenti in %Windir%\Tasks (comunemente, C: WindowsTasks). Recentemente, qui si insedia il linkoptimizer.b e, se questi file non vengono eliminati, risulta spesso impossibile la totale rimozione del virus, che si rigenerano continuamente. Questa voce non ha corrispondenze in HijackThis. 100 Internet Explorer settings Si tratta di un elenco di pagine web settate per l'avvio del browser Internet Explorer. Spesso vengono sostituite dai malware per puntare a pagine infette. Sono le stesse chiavi catalogate in HijackThis con la sigla Rx, dove x è una variabile compresa tra 1 e 3. 120 Domain/DNS hijacking Sono i domini e i dns che il PC sfrutta avviata la connessione web. Quando modificati dai malware, possono puntare a server stranieri (cinesi, russi, ecc) ricchi di malware. Sono le stesse chiavi catalogate in HijackThis con la sigla O17. Conclusioni Beginner e Classic Mode Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.1 sec.

- | Utenti conn.: 174

- | Revisione 2.0.1

- | Numero query: 44

- | Tempo totale query: 0.23