Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

arp spoofing (4)

, mitm (4)

, arp poisoning (4)

, arp (3)

, difesa (3)

, lan (2)

, rete locale (2)

, pacchetto (2)

, rete (1)

, tor (1)

.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

I mezzi con cui effettuare attacchi all'interno di una LAN sono ormai quasi alla portata di tutti: con l'aumentare dei punti di accesso pubblici, è sempre più frequente navigare in Internet appoggiandosi a reti sconosciute, dove non sappiamo con chi condividiamo la barca e non possiamo quindi avere fiducia negli altri navigatori. Per capire come vengono realizzati questi attacchi, dovete innanzitutto sapere che tutti i dati inviati in rete possono essere manipolati o modificati ad hoc. Generare un pacchettoI generatori di traffico (traffic generator) sono dei potenti software che consentono di realizzare e spedire in rete un pacchetto completamente personalizzato. A patto ovviamente di conoscere i relativi protocolli, si può scrivere un pacchetto praticamente partendo dal secondo livello OSI fino al quarto, modificando via via i vari parametri a partire dal MAC, passando per il protocollo IP, fino ad arrivare alle direttive di trasporto (TCP, UDP, ICMP eccetera) e molte altre peculiarità. Per la nostra prova useremo Ubuntu e un generatore di traffico per ambiente GNU\Linux il cui nome è Ostinato. Per installarlo dovremo aprire il terminale e digitare in sequenza i seguenti comandi:

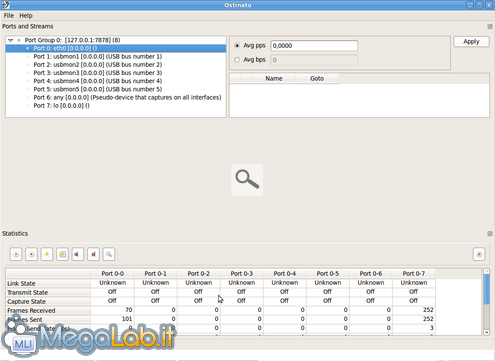

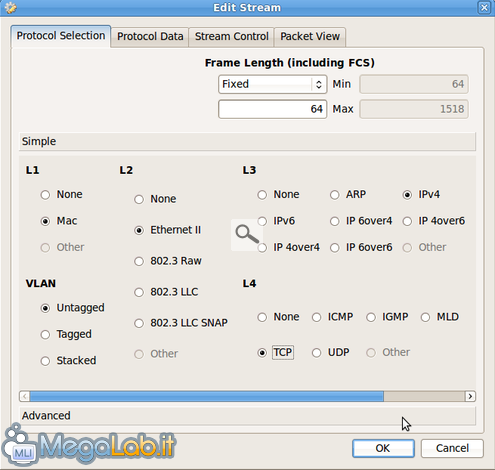

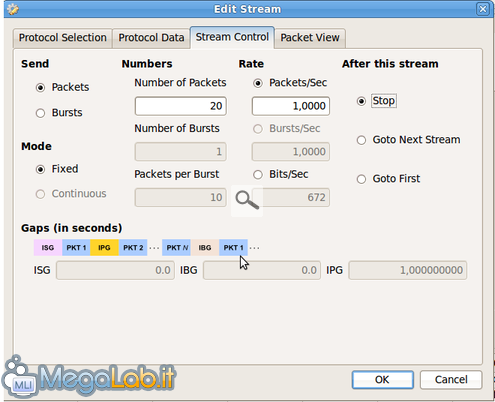

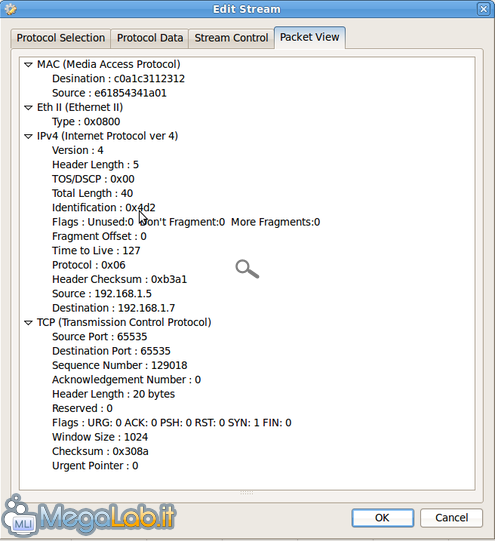

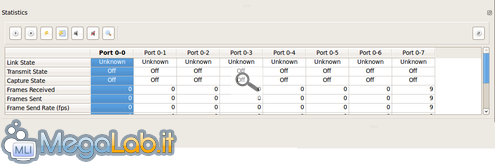

Finita la procedura, per lanciarlo dovremo digitare da terminale il comando sudo ostinato. Verrà avviata l'interfaccia grafica del programma. Nel riquadro in alto a sinistra sono presenti tutte le interfacce attraverso le quali possiamo trasmettere. Sceglieremo quella utilizzata per la connessione in rete (nel mio caso eth0, ma potrebbe anche essere wlan0 nel caso siate connessi via Wi-Fi). Ora nel riquadro di destra è la volta di inserire un nuovo stream (trasmissione). In pratica andremo a creare un nuovo pacchetto che successivamente spediremo. Clicchiamo con il pulsante destro del mouse in un punto vuoto del riquadro e scegliamo New Stream. Iniziamo a confezionare il nostro pacchetto cliccandovi con il tasto destro e scegliendo Edit Stream. Si aprirà dunque la finestra dedicata alla sua personalizzazione. La prima scheda è Protocol Selection. In questa scheda, come si può vedere dall'immagine, possiamo selezionare i protocolli di rete da utilizzare per la nostra trasmissione. Quindi, una volta deciso che tipo di pacchetto vogliamo creare, passiamo alla scheda successiva: Protocol Data. Impostiamo tutti i parametri del pacchetto in base ai protocolli che abbiamo precedentemente selezionato. La scheda è divisa in diverse sezioni, va da sé che tutti i campi impostabili sono legati al protocollo scelto. Nell'esempio, avendo optato per un pacchetto TCP su IPv4, posso personalizzare l'intero parco parametri IP (header vari, version, TTL, source e destination) e tutto ciò che riguarda il TCP (porte, sequence number e i vari flag di handshake\controllo connessione). Ovviamente abbiamo carta bianca anche ai livelli più bassi (MAC) e alti (Payload). La successiva scheda, Stream Control, è l'ultimo passo della procedura di creazione del pacchetto, essa definisce le direttive di trasmissione, ossia quanti pacchetti vogliamo inviare e con quale frequenza. Infine, nella scheda Packet view, possiamo finalmente vedere l'anteprima del pacchetto creato: Ora possiamo iniziare a trasmettere: accettiamo prima di tutto con OK e successivamente sul pulsante Apply per confermare il pacchetto appena creato. Nel riquadro in basso selezionate la colonna relativa alla vostra interfaccia di rete utilizzata (nel mio esempio è Port 0-0) e cliccate il pulsante avente il simbolo Play per iniziare la trasmissione... Con questo esempio vi abbiamo dato il primo assaggio di un programma le cui possibilità sono veramente vaste. Tutto questo però è servito soprattutto per far riflettere su come sia possibile manipolare e creare a nostro piacimento un pacchetto di rete, aprendo quindi la strada alla messa in pratica di spoofing e altri attacchi di vario genere. ARP spoofing Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.52 sec.

- | Utenti conn.: 102

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.06