Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

arp spoofing (4)

, mitm (4)

, arp poisoning (4)

, arp (3)

, difesa (3)

, lan (2)

, rete locale (2)

, pacchetto (2)

, rete (1)

, tor (1)

.

Difendersi dagli attacchi implementati attraverso l'ARP è possibile, in Linux una soluzione è data dal programma ArpON, installabile con il comando sudo apt-get install arpon. Come funziona ArpONQuesto software, sostanzialmente, si occupa di ispezionare tutto il traffico ARP comportandosi secondo la configurazione fornita. ArpON infatti può funzionare in due modi (più un terzo ibrido):

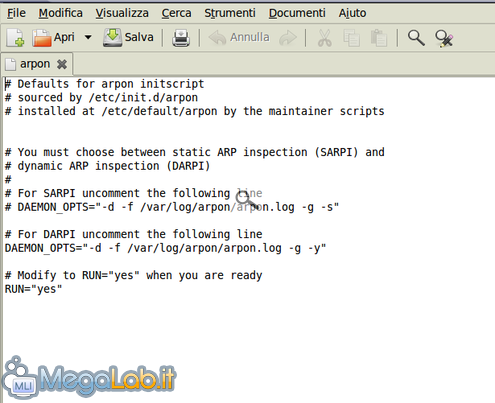

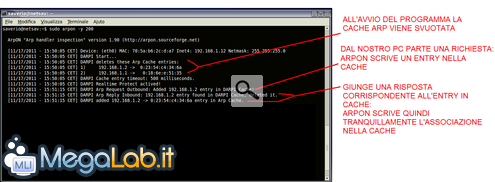

La modalità di nostro interesse è la seconda. ArpON in modalità DARPILa modalità DARPI prevede un controllo continuo delle richieste\risposte ARP, e solo dopo essere convalidate il programma scrive le associazioni nella ARP cache. Modifichiamo quindi il file di configurazione digitando da terminale sudo gedit /etc/default/arpon Nel file di configurazione rimuoviamo il tag dei commenti (#) nella riga che configura il programma in modalità DARPI, infine modifichiamo il parametro RUN="no" in RUN="yes" per abilitarne il funzionamento. Il nostro file diventerà dunque così: Ora che abbiamo predisposto ArpON per lavorare in modalità DARPI, non ci resta che avviarlo lanciando da terminale sudo arpon -y 200. Il programma rimarrà attivo, inoltre mostrerà in tempo reale l'intero l'andamento delle richieste, delle risposte e della cache ARP:

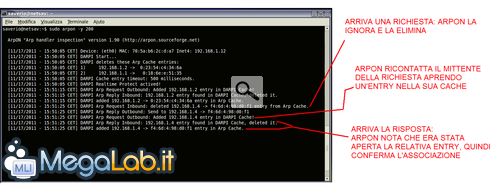

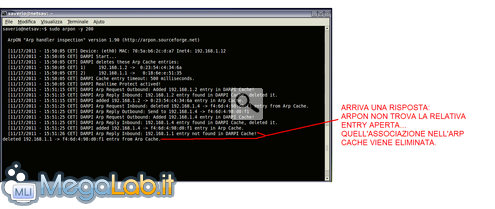

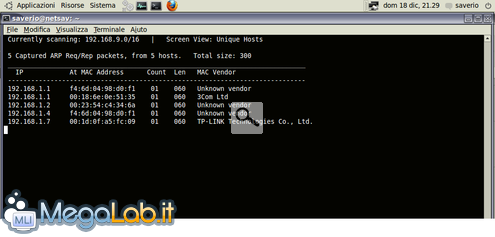

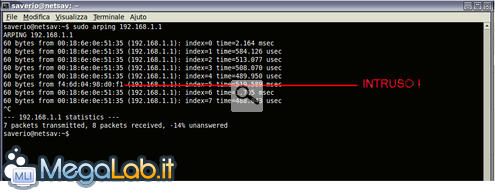

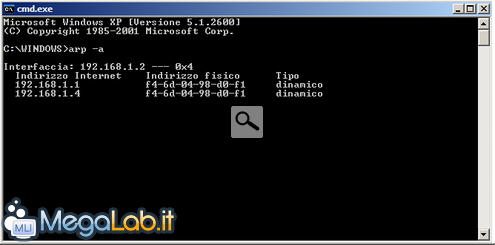

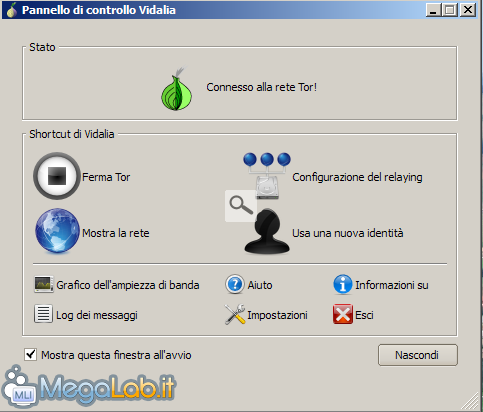

Analizziamo ora una sessione di ArpON: Come abbiamo potuto vedere, il concetto di base quindi è l'accertarsi dell'autenticità dei pacchetti ricontattando l'indirizzo in questione. Due tecniche per riconoscere un attacco MITM/ARPIn Linux la soluzione migliore per difendersi dagli attacchi MITM realizzati sfruttando l'ARP è senza dubbio ArpON. Volendo, però, possiamo anche avvalerci di rapide tecniche per verificare preventivamente se siamo sotto attacco. Scanning ARP mediante netdiscoverNetdiscover è un'ARP scanner, il quale ci lista in tempo reale tutti gli host presenti in rete e i relativi indirizzi MAC\IP. Installiamolo con il comando sudo apt-get install netdiscover. Per lanciarlo eseguire da riga di comando sudo netdiscover: nel terminale si creerà una tabella dove verranno elencati via via tutti gli host attivi in rete. Se nel listato ci sono indirizzi IP duplicati, allora è in corso un attacco MITM, come mostrato nella seguente immagine: Notiamo dunque che all'indirizzo IP del gateway\router (192.168.1.1) è associato sia il suo reale MAC che quello dell'aggressore. ARP-pinging del gatewayPer assicurarci di non essere sotto attacco MITM possiamo inoltre utilizzare lo strumento di ARP-pinging. Questa tecnica consiste nell'effettuare una sorta di ping attraverso il protocollo ARP, quindi inoltrare continuamente delle richieste all'indirizzo IP del gateway. Installiamo arping con il solito comando sudo apt-get install arping e lanciamolo con sudo arping IPgateway, dove IPgateway è ovviamente l'indirizzo IP del gateway\router. N.B. Se non siete a conoscenza dell'indirizzo IP del vostro gateway, potete scoprirlo lanciando il comando route -n e guardando nella seconda colonna (Gateway) Dunque una volta lanciato, arping inizierà la serie di richieste e nel caso tra le risposte compaia anche un solo indirizzo MAC diverso dagli altri, significa che un'altra macchina si sta fingendo gateway e siamo quindi oggetto di un attacco MITM Nell'immagine, un esempio di risposta arping in caso di attacco: Difendersi dall'ARP spoofing in WindowsSe utilizziamo il sistema operativo di casa Microsoft, il discorso cambia un po'(in peggio): non possiamo avvalerci di una protezione real-time e gratuita come facevamo in Linux mediante ArpON. Per assicurarci di non essere sotto attacco possiamo comunque controllare la nostra cache ARP aprendo il prompt dei comandi e lanciando il comando arp -a. Il risultato sarà il listato delle associazioni IP-MAC. Il campanello di allarme è il medesimo dell'ARP scanning: nel caso ci siano indirizzi MAC duplicati è il segnale che siamo bersagliati. Una situazione come mostrata in questa figura, rappresenta che è in corso un'offesa MITM ai nostri danni: Precauzioni generali contro gli attacchi MITMIn ogni caso ci sono delle buone norme che andrebbero seguite quando si naviga in Internet mediante reti considerate potenzialmente insicure. Per completare il cerchio della propria salvaguardia, è consigliato utilizzare connessioni cifrate, cosicché nella malaugurata ipotesi venissimo realmente intercettati, l'aggressore si ritroverà in mano un flusso di dati inutili perché illeggibili. Ed ecco quindi venirci in aiuto la suite TOR, disponibile per Windows, Linux e MAC. TOR è un anonimizzatore, il quale, mediante dei server (relay) sparsi su Internet, garantisce al client una comunicazione completamente anonima: la fitta rete di tunnel virtuali, infatti, permette al fruitore di cavalcare questi server relay rendendosi di fatto irrintracciabile. TOR include inoltre Firefox Portable, munito del plugin HTTPS Everywhere, il quale forza il browser ad utilizzare il protocollo HTTPS ove possibile. Una volta scaricato e aperto, la procedura guidata ci farà estrarre la cartella del programma. Per avviare la suite lanciamo il programma Start Tor browser.exe. Comparirà il pannello Vidalia che si connetterà alla rete anonimizzatrice. Appena connesso si aprirà in automatico Firefox Portable con il quale potremmo finalmente navigare nel web in sicurezza. N.B. Se non conoscete TOR e volete approfondire l'argomento cliccate qui per vedere la relativa voce su Wikipedia. ARP spoofing Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 2.96 sec.

- | Utenti conn.: 126

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.15