Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

arp spoofing (4)

, mitm (4)

, arp poisoning (4)

, arp (3)

, difesa (3)

, lan (2)

, rete locale (2)

, pacchetto (2)

, rete (1)

, tor (1)

.

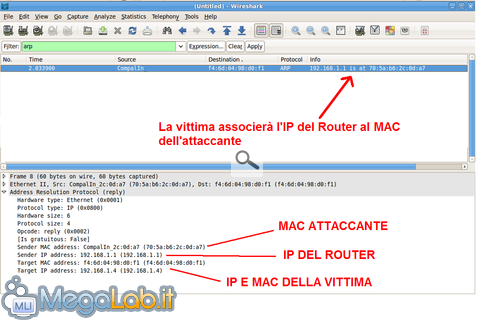

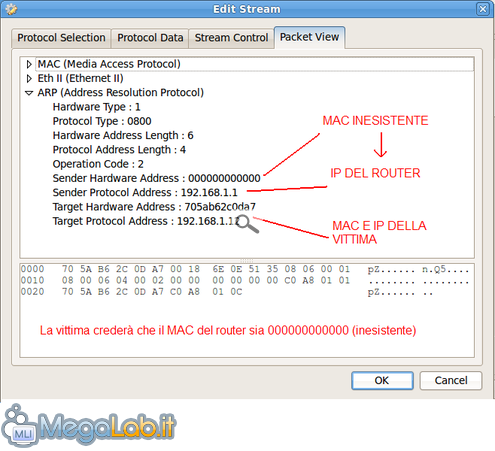

Il più grande rischio è senza dubbio quello di essere vittima di un attacco MITM (Man In The Middle): scenario in cui l'aggressore intercetta tutte le nostre comunicazioni violando la nostra privacy mediante sottrazione di dati personali (password, codici, eccetera). Attacco MITM mediante ARP-spoofingIl modo più comune per effettuare questo tipo di attacco consiste nello sfruttare una caratteristica del protocollo ARP, il quale si occupa di risolvere la correlazione tra MAC (indirizzi fisici) e IP (indirizzi di rete IP). In generale quindi, dato un indirizzo IP, il protocollo ARP ricaverà il rispettivo indirizzo MAC. Questo avviene mediante una richiesta (request) eseguita dal PC richiedente a cui verrà data una risposta (reply). Una volta ottenuta verrà scritta nella propria cache e il PC richiedente avrà finalmente la corrispondenza IP - MAC del suddetto host. L'attacco MITM può essere attuato sfruttando la peculiarità di questo protocollo il quale non prevede alcun controllo sulle associazioni degli indirizzi MAC ed inoltre fa sì che un host accetti indiscriminatamente ogni risposta (anche se non è stata fatta alcuna richiesta). Quindi, inviando un pacchetto ARP appositamente manipolato ad un PC, quest'ultimo lo prenderà per buono e memorizzerà informazioni errate (ARP-spoofing). Dunque se mediante una risposta ARP falsa, facciamo credere al PC vittima che il nostro indirizzo MAC corrisponde all'indirizzo IP del gateway (router), tutto il traffico che la vittima spedisce al router in realtà lo inoltra a noi. A questo punto ci basterà azionare uno sniffer per scrutare tutte le comunicazioni del nostro bersaglio verso Internet. Vediamo in dettaglio il pacchetto ARP falsificato (spoofed) che la vittima vedrà recapitarsi: Per attuare questo attacco, spesso ci si rivolge al famoso Ettercap, un software che implementa proprio questa funzione del tutto automatizzata ed azionabile con un solo comando. Ettercap si occuperà poi di inoltrare (forwarding) verso il router il traffico ricevuto dalla vittima. Attacco DoS mediante ARP-spoofingUn'altra offesa possibile sempre forzando il protocollo ARP, è quella che ha come effetto la disconnessione della vittima, realizzando quindi un attacco di tipo DoS. Il concetto è semplice: se prima con un attacco MITM facevamo credere alla vittima di essere il router a cui inviare i pacchetti diretti a Internet, questa volta al posto del vero MAC address del router forniremo un indirizzo inventato, cosicché tutti i pacchetti che la vittima è convinta di inoltrare al router andranno persi. In generale le tecniche di DoS hanno molteplici sfumature e possono essere attuate e implementate in diverse maniere; nell'ambiente ARP ci sono dei tool come Netcut e Tuxcut che consentono con semplicità la disconnessione di un PC in LAN; ugualmente lo stesso risultato può essere raggiunto forgiando un pacchetto manualmente con Ostinato. Ecco l'esempio di un pacchetto ARP falsificato al fine di causare un DoS: Difendersi dall'ARP spoofing Realizzare un pacchetto Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.47 sec.

- | Utenti conn.: 166

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.08