Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Facebook e sicurezza: sfatiamo le credenze e i falsi miti22/12/2011 - A cura di

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

IntroduzioneQuanti di noi, che utilizzano Facebook, si sono visti taggati in qualche messaggio di un nostro amico, asserendo di essere ripresi in qualche video sconcertante, cosa in realtà rivelatasi falsa? Io ho ormai perso il conto. Queste catene che si diffondono con tale rapidità sono veicolate per mezzo di diverse tecniche: una fra le tipologie di attacco più comuni che colpiscono gli utenti del social network è il "clickjacking", utilizzato massicciamente così da condividere involontariamente il contenuto indesiderato. Cliccando su di un elemento in una pagina appositamente programmata il click viene catturato e reindirizzato, ad insaputa dell'utente, su di un altro oggetto. Per indurre l'utente a cliccare si cerca di "smuovere" la sua curiosità lanciando delle vere e proprie esche "appetitose", come foto "compromettenti" di personaggi famosi e contenuti sexy. Tipologie dell'attaccoQuesto attacco può essere portato a termine in due modi: utilizzando in modo improprio i Javascript o sfruttando un IFRAME nascosto.

Il clic dell'utente su un elemento di una pagina HTML viene gestito dalla funzione event handler, che una volta riprogrammata con parametri differenti, reindirizza il click dell'utente verso destinazioni del tutto diverse da quelle da lui volute.

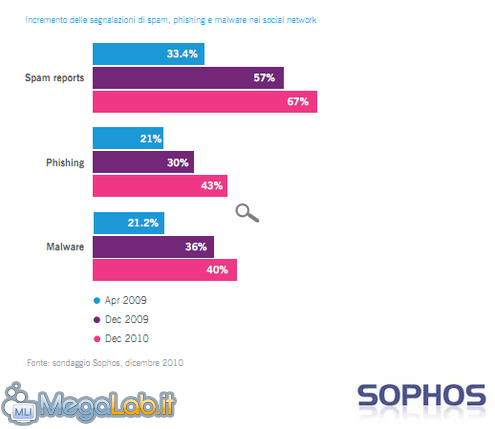

Il malintenzionato sfrutta un IFRAME - un elemento HTML incluso nella pagina - che permette di caricare all'interno di questa una qualsiasi altra pagina web. Per renderlo invisibile l'attaccante imposta l'elemento trasparente mediante CSS impostandolo trasparente. I click effettuati sulla pagina web visibile vengono in realtà eseguiti su quella celata. Il perché di tutto...Dietro queste attività truffaldine si celano motivi economici. Infatti più utenti condividono quel contenuto, maggiore sarà la sua visibilità. Più il numero di click aumenta, più si riempiono le tasche dei criminali. Di conseguenza c'è una crescita continua delle minacce scoperte nei social network come evidenziato da questo grafico elaborato da Sophos Lab. Nelle prossime pagine...In seguito analizzeremo uno degli innumerevoli casi capitati tra le nostre mani, in modo da divenire più consapevoli riguardo questi fenomeni e concluderemo l'articolo inserendo alcune precauzioni da prendere quando usufruiamo di un social network come Facebook. Analisi Riassuntiva e precisazioni PagineSegnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.4 sec.

- | Utenti conn.: 145

- | Revisione 2.0.1

- | Numero query: 59

- | Tempo totale query: 0.17