Ultime news

Ultimi articoli

Le ultime dal Forum |

Firesheep e Idiocy craccano gli account "social" via Firefox. Ma FireShepherd li protegge01/11/2010 - A cura di

Zane.

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

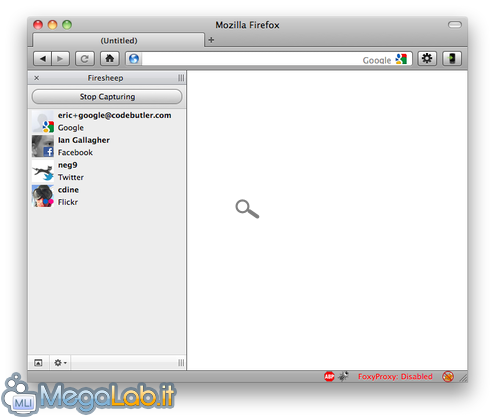

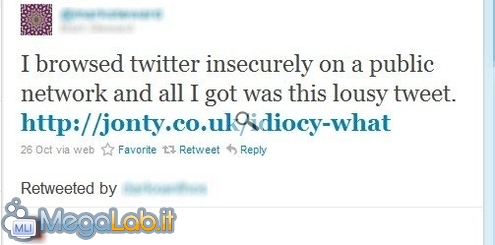

Negli ultimi giorni sta facendo parlare moltissimo di sé l'add-on per Firefox chiamato "Firesheep". Una volta installato, il componente consente di intercettare con facilità tutti i cookie trasmessi sulle reti Wi-Fi non protette ed utilizzarli per compiere un furto d'identità, accedendo a Facebook, Twitter ed altri siti in salsa "social" con l'account della vittima Il problema, spiega la presentazione-denuncia pubblicata dall'autore, risiede nel fatto che moltissimi siti utilizzano sì le connessioni HTTP protette con crittografia SSL per l'invio delle credenziali d'accesso, ma poi scambiano il cookie senza protezione alcuna. Proprio il biscottino, come noto, è utilizzato come chiave di autenticazione automatica di modo da poter evitare all'utente di dover immettere la credenziali del proprio account ad ogni cambio pagina. Va da sé che, sottraendo questo "biglietto", è possibile fingersi un utente legittimo pur senza conoscere username e password di accesso al servizio. Firesheep non fa altro che rendere disponibile questa tecnica in punta di click, automatizzando tutta la procedura. La verstilità dell'estensione andrebbe comunque quantomeno ridimensionata: se infatti lo strumento si rivela particolarmente pericoloso quando viene utilizzato su una connessione Wi-Fi "aperta" e senza alcuna protezione, lo strato di sicurezza aggiuntivo garantito dal protocollo WPA o WPA2 in uso presso la maggior parte delle reti wireless opportunamente configurate è sufficiente a rendere inerte (lo specifico) strumento. In alternativa, una VPN oppure la navigazione tramite un tunnel SSH sortiscono un effetto analogo, tutelando qualsiasi dato trasmesso anche quando la rete Wi-Fi non è protetta. Mozilla ha commentato la faccenda precisando che, sebbene l'autore abbia scelto di realizzare il tool come add-on per Firefox, lo stesso risultato sarebbe stato ottenibile anche sviluppando un programma indipendente. Allo stesso tempo, il gruppo ha ricordato che Firefox 4.0 è dotato del supporto nativo ad una tecnologia chiamata HTTP Strict-Transport-Security che, se richiamata dal sito che richiede l'autenticazione, può proteggere automaticamente da questo tipo d'attacco. Gli utenti di Firefox 3.6 possono invece accedere alla funzionalità tramite un'estensione che implementi HTTP STS, come Force-TLS o il popolare NoScript. Nei commenti dell'articolo linkato, il portavoce di Mozilla precisa che, a meno che la web application non richieda esplicitamente l'uso di HTTP STS (accortezza che nessuno dei siti "denunciati" da Firesheep ha), nemmeno Firefox 4.0 è in grado di tutelare l'utente dall'attacco per impostazione predefinita. Gli utenti più avventurosi possono forzare tale comportamento tramite un add-on, ma alcuni effetti collaterali sono da mettere in conto. Nella sostanza comunque, il difetto risiede nelle web application come Facebook e Twitter che non utilizzano a dovere un canale protetto per scambiare i cookie con l'utenza, anche a causa dell'elevato impatto prestazionale che questo comporterebbe sui server. In questo senso, Firesheep è da leggersi come "una denuncia" più che come un tool di cracking. Idiocy spara via FiresheepSull'onda del successo di Firesheep, un secondo smanetto ha pubblicato un altro tool denominato Idiocy che utilizza il primo per spingere la denuncia oltre: una volta eseguito sul PC del dimostratore collegato ad una rete wireless aperta, Idiocy usa Firesheep per entrare nell'account Twitter delle vittime e cinguettare un tweet a nome del malcapitato, nel quale viene segnalato cosa possa succedere navigando sul sito da una connessione insicura: "Ho navigato su Twitter in modo insicuro da una rete pubblica e quello che ho ottenuto è questo meschino tweet" "FireShepherd" tiene a bada "FireSheep"In tutta risposta, uno studente islandese ha pensato bene di passare al contrattacco. Il suo programma, FireShepherd, è studiato per inondare le reti wireless con un elevato volume di pacchetti allo scopo di confondere e mandare in crash eventuali istanze di FireSheep in esecuzione sui notebook limitrofi. L'autore avverte che si tratta solamente di un palliativo, da usarsi per mettersi al sicuro da FireSheep mentre la gli ingegneri del software lavorano per risolvere alla base la vulnerabilità sulla quale si basa l'estensione. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.26 sec.

- | Utenti conn.: 89

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.02