Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

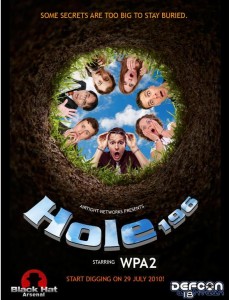

Wi-Fi Protected Access 2 (WPA2) è considerato oggi lo stato dell'arte fra i protocolli di sicurezza a tutela delle reti wireless Wi-Fi. Come visto nel corso dell'articolo "Guida rapida al crack delle reti wireless (WEP, WPA, WPA2)", tale metodologia non soffre di vulnerabilità note e, di conseguenza, un qualsiasi tentativo di violare una infrastruttura senza fili tutelata da WPA2 ed una buona password è, generalmente, destinato a fallire. La situazione sta però per mutare. Md. Sohail Ahmad, ricercatore presso AirTight Networks, ha annunciato di aver scoperto un difetto nel modo in cui il protocollo gestisce una delle due chiavi crittografiche impiegate. In particolare, sintetizza NetworkWorld, il protocollo WPA2 utilizza due distinti tipi di chiave: la prima, chiamata Group Temporal Key (GTK) è nota a tutti gli host e viene utilizzata per le comunicazioni in broadcast (indirizzate cioè all'intero gruppo). L'altra chiave, Pairwise Transient Key (PTK), è differente per ogni postazione ed è utilizzata per crittografare il traffico utile. Solo l'access point, per evidenti necessità pratiche, è in grado di decodificare tali messaggi. Ahmad ha scoperto che, modificando opportunamente un messaggio GTK, un utente ostile può far sì che il proprio calcolatore sia in grado di fingersi l'access point e, di conseguenza, possa intercettare le singole chiavi PTK. Una volta in possesso di tale informazione, l'aggressore può facilmente decodificare i dati catturati e visualizzare così le informazioni scambiate con la rete. Non è richiesto alcun tipo di approccio basato su dizionario (brute force) e, di conseguenza, i tempi computazionali sono estremamente contenuti.

Il rischio è mitigato dal fatto che, affinché l'attacco possa essere avviato, è necessario che l'aggressore faccia già parte della rete wireless. In altre parole, il cracker deve già possedere la password di accesso al Wi-Fi ed aver correttamente configurato il sistema di conseguenza a livello IP. In caso tali condizioni siano soddisfatte però, è evidente che il pericolo è assolutamente concreto. Il rischio, precisa AirTight Networks, è quindi medio-basso per le reti domestiche, ma risulta invece alquanto sostenuto presso il pubblico aziendale e in tutte quelle circostanze in cui alla rete partecipino numerosi utenti: è questo il caso delle reti in uso presso le università, biblioteche e altri HotSpot pubblici o semi-pubblici. Il baco è stato battezzato Hole 196, poiché è annidato in una meccanica descritta all'ultima riga della 196a pagina del documento IEEE (Institute of Electrical and Electronics Engineers) nel quale viene illustrata la specifica WPA2. Il problema, ad ogni modo, non è di tipo matematico o crittografico, ma semplicemente informatico: la vulnerabilità è causata infatti da un semplice errore nel modo in cui vengono scambiate le chiavi, mentre il cifrario Advanced Encryption Standard (AES) utilizzato da WPA2 è ancora intatto. Gli esperti hanno annunciato che, sebbene sia possibile contenere il rischio mediante l'introduzione di ulteriori livelli crittografici nel traffico sottostante, al momento non è possibile correggere la vulnerabilità senza modificare il protocollo stesso: una strada che, però, renderebbe la nuova generazione incompatibile con quella già in circolazione. Ahmad ha dichiarato che, per implementare l'aggressione, sono bastate circa 10 linee di codice in più aggiunte al driver open source MadWiFi. Non è necessario hardware particolare: basta un tradizionale computer dotato di adattatore Wi-Fi. Il ricercatore darà una dimostrazione pratica del tutto durante le manifestazioni DEF CON 18 e Black Hat Arsenal previste per i prossimi giorni. Chi non riuscisse a partecipare, può invece registrarsi ad un promettente seminario on-line che si terrà il 4 agosto alle 20.00 ora italiana: la pagina di riferimento è questa. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.18 sec.

- | Utenti conn.: 71

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0