Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

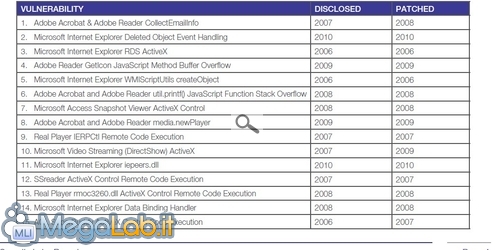

Brutte notizie per gli utenti di Internet Explorer e Adobe Reader. Stando ad un report pubblicato dalla società di sicurezza M86 Security Labs, 4 delle 15 falle più sfruttate dai cyberciminali nel primo semestre dell'anno interessano proprio il popolare lettore di file PDF. In prima posizione si trova però il browser Microsoft: 5 degli exploit più diffusi in rete sono studiati per far leva su mancanze rintracciate in IE Il report precisa che, nella maggior parte dei casi, questi problemi sono noti da anni e le software house li hanno tempestivamente risolti tramite apposite versioni aggiornate dei programmi interessati. L'importanza di scaricare periodicamente i vari update rimane quindi critica ma, evidentemente, continua ad essere sottovalutata dall'utenza. Gli altri 6 exploit in classifica riguardano Real Player, DirectShow (un componente, parte di DirectX, integrato in Windows), Access Snapshot Viewer e due programmi popolari solamente fra il pubblico asiatico (SSreader) e statunitense (AOL Superbuddy). Lo studio cita poi anche l'ambiente runtime Java: i cracker hanno aumentato l'attenzione nei confronti della tecnologia ideata da Sun Microsystems, proprio a causa dell'enorme bacino d'utenza che l'ha adottata. Il metodo prediletto rimane quello già visto in molte altre occasioni: un iframe nascosto contenente un'applet malformata e studiata ad hoc per far leva sui vari difetti. Tali iframe, insieme agli script malevoli, sempre più spesso raggiungono le vittime tramite siti web legittimi, precedentemente compromessi mediante appositi automatismi per iniettarvi il codice dell'attacco. Un'altra strada per aggredire i siti da impiegarsi come teste di ponte rimane il furto delle credenziali di accesso FTP: meno spettacolare, ma altrettanto efficace. I ricercatori parlano poi di nuove tecniche impiegate dai criminali digitali per rimanere quanto più a lungo possibile nascosti agli esperti di sicurezza. Fra le più innovative, si parla di codice Javascript malevolo richiamato mediante ActionScript all'interno di un'animazione Flash. Il risultato è un attacco ben più difficile da individuare, proprio perché lo script viene camuffato all'interno di un file binario invece che immesso "in chiaro" nella pagina HTML. Inoltre, questo è sufficiente ad aggirare anche molti meccanismi di difesa proattiva utilizzati dai software di sicurezza più recenti. L'88% delle e-mail è SPAMM86 Security Labs ha dedicato alcuni capitoli anche al fenomeno della posta indesiderata. Di tutte le e-mail scambiate, solamente un desolante 12% è realmente interessante per i destinatari. Il rimanente 88% è costitutito da SPAM e tentativi di phising. Fra i prodotti più "spammati", illustra lo studio, dominano quelli farmaceutici (80.7% del totale). Seguono la vendita delle imitazioni (11.6%), il gioco d'azzardo (1.7%) e i titoli di studio e certificazioni a pagamento (1.4%). Interessante notare che il 74% dello spam viene spedito da appena 5 botnet, la maggior parte delle quali monetizza grazie ad una partnership con il colosso farmaceutico Canadian Pharmacy: il gruppo offre infatti anche agli spammer commissioni pari al 30-40% sul venduto. M86 Security Labs sostiene che colpire programmi di affiliazione come questi invece che i vari ISP potrebbe avere un impatto significativo sul volume di messaggi-spazzatura in circolazione. Come rimanere sicuri on-lineIl documento si conclude con alcune raccomandazioni generali per tutare la propria sicurezza on-line. Oltre a verificare il livello di efficacia delle soluzioni di protezione adottate (vedi "MegaTest Antivirus 2010 - 20+ programmi a confronto"), i ricercatori consigliano di mantenersi sempre aggiornati, sia per quanto riguarda la dotazione di programmi installati sul sistema, sia sul versante dell'attualità informatica e sulle nuove tecniche impiegate dai cracker: l'esplosione di fenomeni come i falsi antivirus sono un chiaro segnale di quanto l'utenza sia poco preparata a riconoscere anche le più banali minacce presenti in rete. Il gruppo raccomanda poi l'utilizzo dell'estensione NoScript per Firefox e di uno strumento come SecureBrowsing per l'analisi dei collegamenti e l'impostazione di rigidi criteri per quanto riguarda le informazioni esposte pubblicamente sui siti di social networking coma Facebook. Lo studio completo è liberamente scaricabile da qui (PDF). Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.62 sec.

- | Utenti conn.: 184

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.21