La prova - Prima Parte

Ho provato Conficker.C sul mio sistema di produzione con Comodo Firewall e la relativa Defense+, utilizzando SmartSniff come sniffer.

Appena inserita la penna USB infetta, comodo mi avvisa che rundll32 sta cercando di caricare il file infetto che è in realtà una dll.

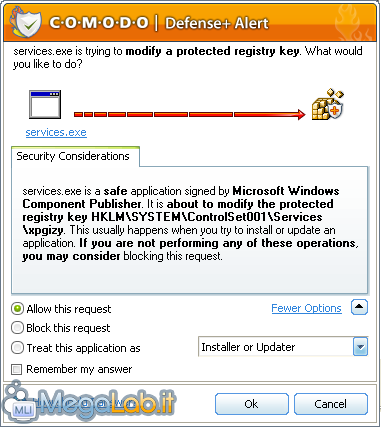

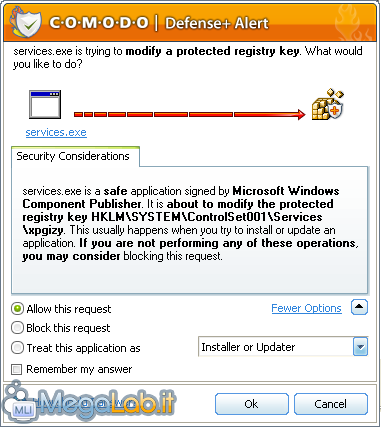

Data l'autorizzazione, parte poi la creazione del servizio, che ha un nome casuale che cambia ogni volta.

Il worm apporta quindi tutta una serie di modifiche al registro di sistema per rendere più difficile la sua rilevazione e rimozione. Provvede a disabilitare la visualizzazione dei file nascosti, le notifiche di sistema e tante altre funzioni minori.

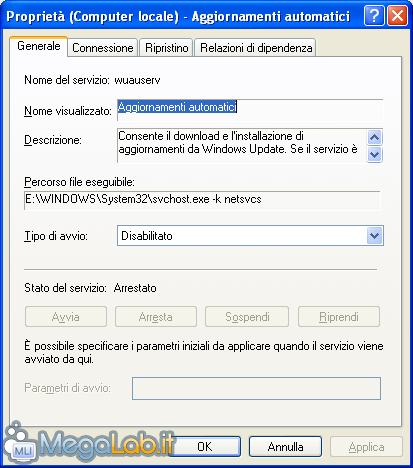

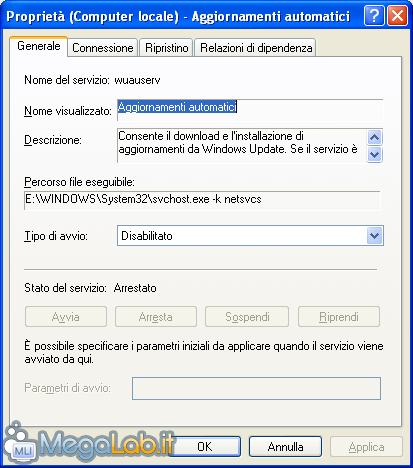

Molti servizi, come quello degli aggiornamenti automatici e quello di Windows Defender risultano disabilitati e non in esecuzione.