La prova - Seconda Parte

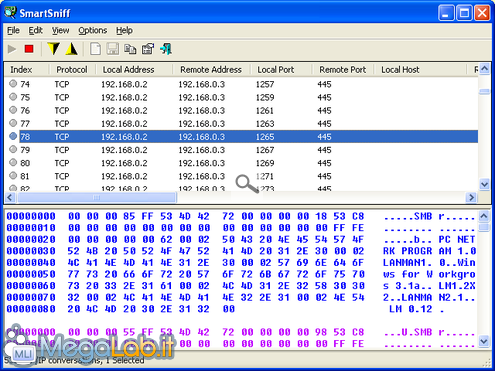

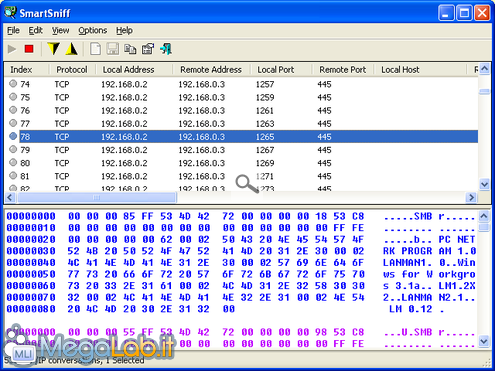

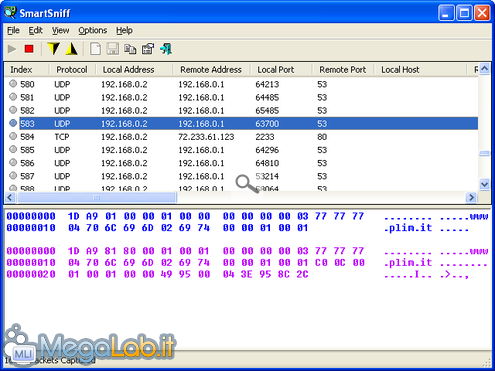

All'altro computer della rete locale vengono inviate un numero

spropositato di pacchetti, ogni volta passando da una porta diversa.

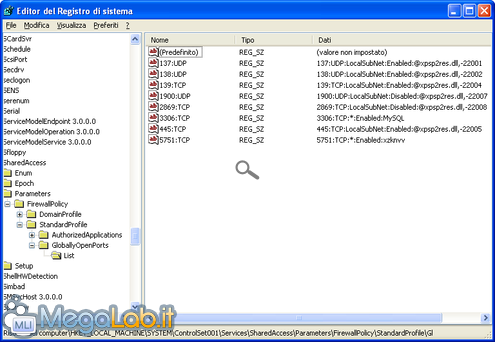

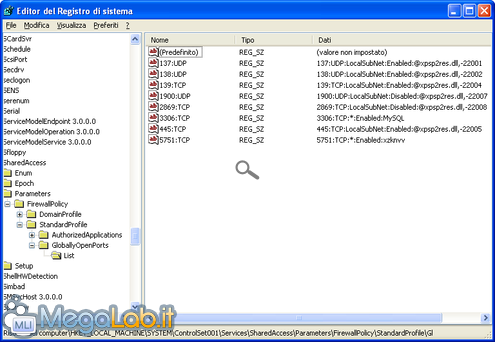

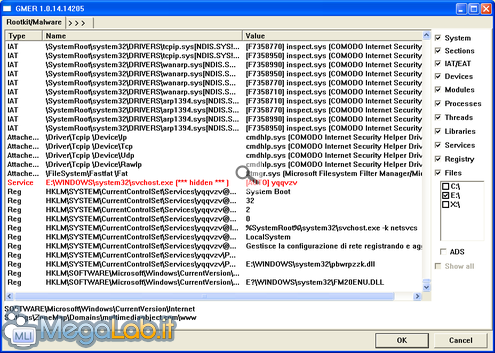

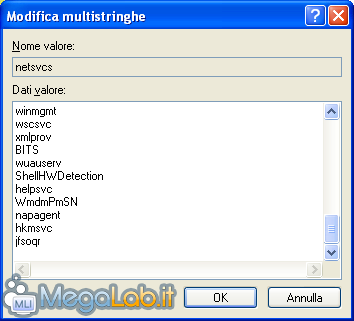

Apre una porta aggiungendo un valore nel registro. Il numero cambia sempre, ma il nome è sempre xzknvv.

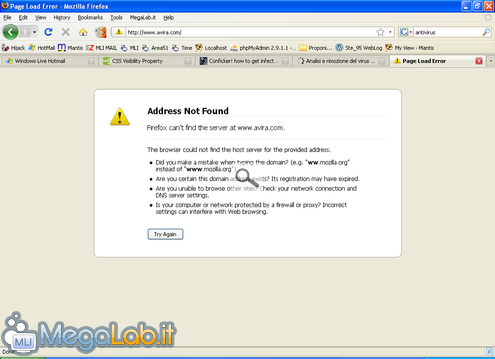

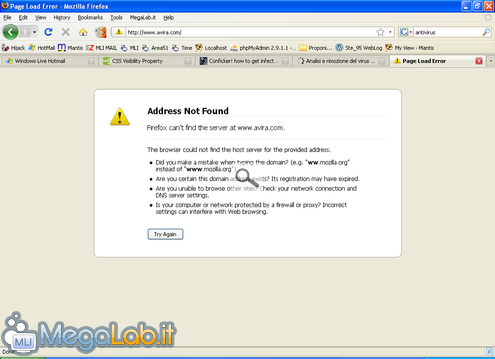

L'accesso al sito degli aggiornamenti automatici Microsoft viene

bloccato, così come la maggior parte di siti dei produttori antivirus.

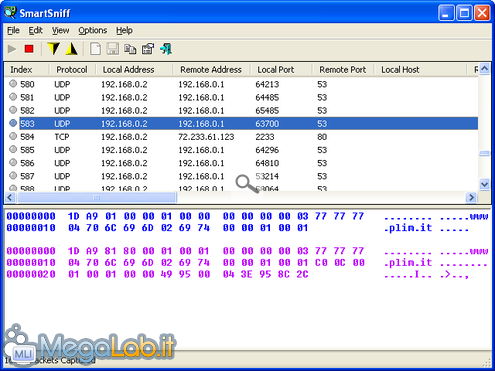

Invia poi richieste a numerosi aggregatori di notizie, come Liquida o Plim, anche stavolta sempre su porte differenti.

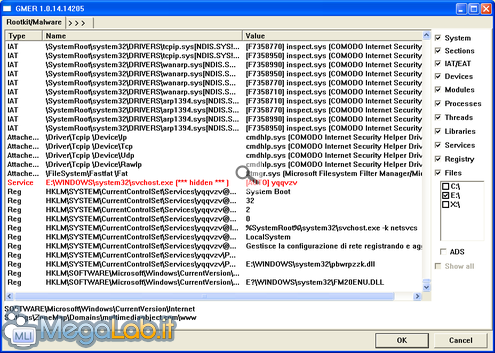

Una scansione rootkit con GMER dimostra che c'è un servizio nascosto iniettato in svchost.exe. Cambia sempre nome, ma punta sempre a una dll, unico file dell'infezione.

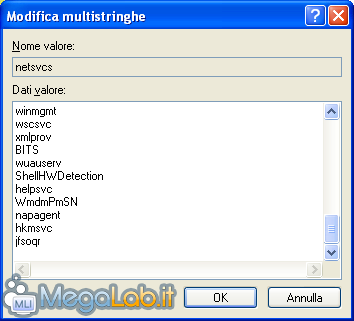

Vedo effettivamente che il servizio maligno è stato iniettato in svchost, e verrà richiamato da lui a ogni avvio del sistema.

Il worm è adesso pienamente operativo ed è in grado di diffondersi sfruttando una delle tecniche di diffusione viste.