Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

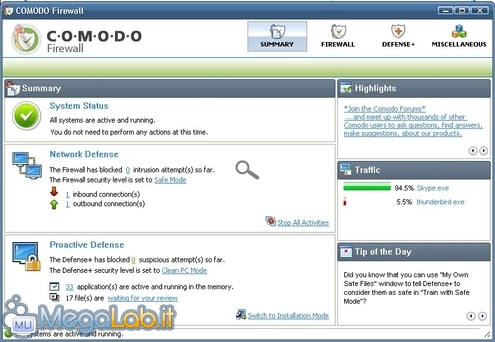

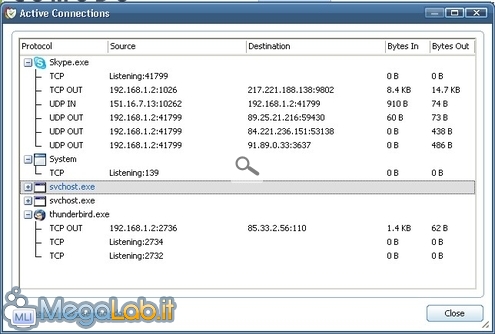

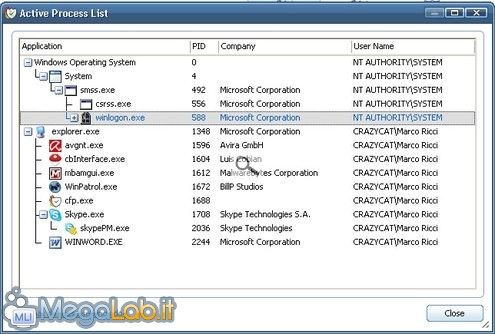

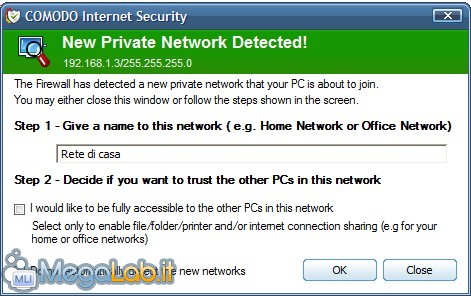

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! SummaryL'interfaccia principale del programma cambia a seconda del tipo d'installazione, vediamo per adesso il solo firewall con tutti i moduli Hips. Nella parte del Summary possiamo vedere le connessioni attive in quel momento, sia in entrata (inbound connections) che in uscita (outbound connections), in Traffic invece troviamo il traffico generato in percentuale dalle applicazioni che si collegano ad Internet in quel momento. Nella Proactive Defense visu le applicazioni attive in memoria in quel momento e i file in attesa di "giudizio" (i waiting for your review), sono in genere file nuovi non riconosciuti da Comodo, ma che noi abbiamo autorizzato all'esecuzione, magari durante l'installazione di un programma. Aprendo le Outbound connection(s) possiamo vedere in dettaglio le applicazioni collegate ad Internet, le porte che utilizzano, a quali indirizzi sono collegate e il traffico generato. Nelle Applications are active and running in the memory troviamo le applicazioni attive nel computer in quel momento. Quando il firewall si collega per la prima volta ad una rete di computer, oppure anche a un modem/router Ethernet, visualizza una schermata come questa. Se il vostro computer si collega a più reti diverse dategli un nome per poterle identificare meglio.

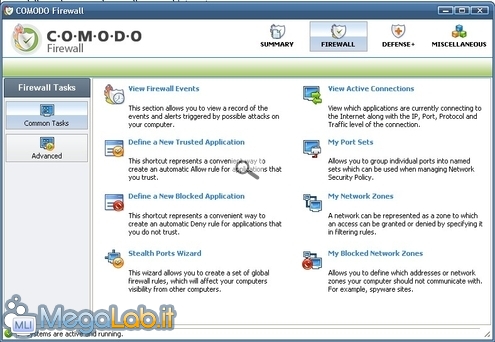

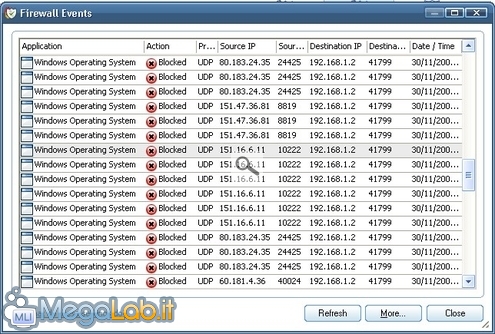

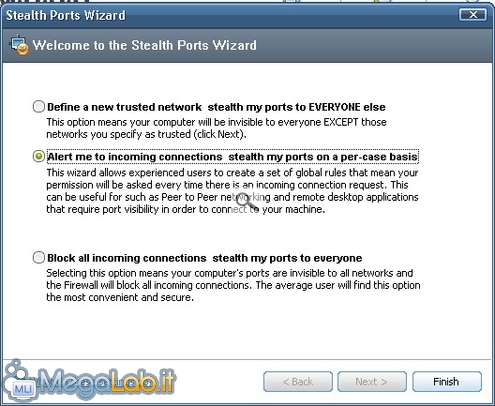

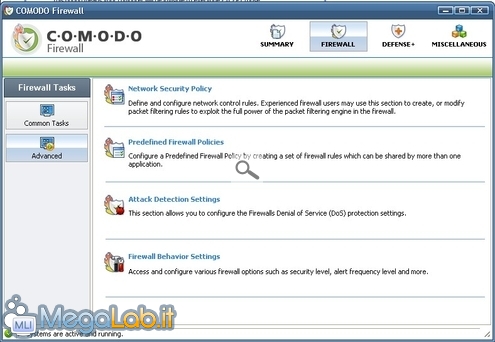

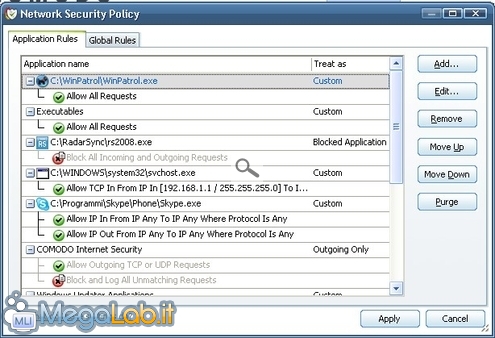

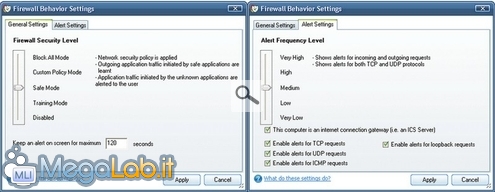

FirewallVediamo cosa possiamo trovare nelle varie opzioni del Firewall. View Firewall Events: Qui sono registrati gli eventi importanti, come i possibili attacchi subiti dall'esterno dal firewall, gli indirizzi di provenienza e le azioni intraprese. Define a New Trusted Application: Permette di creare delle regole per una lista di applicazioni "fidate" da poter far collegare senza troppi controlli. Define a New Blocked Application: Permette invece di creare le regole per bloccare un'applicazione di cui non ci fidiamo o che non vogliamo si colleghi ad Internet. Stealth Ports Wizard: Permette di realizzare delle regole globali per rendere visibile, o invisibile, il computer all'interno d una rete di computer, oppure per accettare connessioni dall'esterno. Define a new trusted network stealth my ports to EVERYONE: permette di creare delle regole che escludono, o includono determinate reti o set di indirizzi Ip che andiamo noi a definire (utile per il P2P), mentre per tutti gli altri le nostre porte saranno invisibili. Se volete conoscere come creare le migliori regole per E-mule consultate questo link sul forum di Comodo, mentre per le regole di µTorrent, valide anche per gli altri programmi di P2P, leggete questa discussione. L'ultima scelta, Block incoming connections stealth my ports to everyone, rende invisibili le vostre porte su tutte le reti e blocca qualsiasi tentativo di connessione in ingresso. Dopo aver eseguito questo Wizard andate su uno di questi siti Pcflank.com o Grc.com ed eseguite i test per controllare se tutte le vostre porte sono effettivamente Stealth. View Active connections: Mostra le connessioni attive e i programmi collegati alla rete in quel momento, gli stessi che possiamo visualizzare dalla schermata principale del programma. My Network Zone e My Blocked Network Zones permettono di creare una lista di reti o indirizzi Ip autorizzati al collegamento, oppure bloccati sino ad impedire di raggiungere un particolare sito di cui si conosca l'indirizzo Ip. AdvancedNetwork Security Policy: Ci sono tutte le regole che sono state create automaticamente per i vari applicativi utilizzati con la possibilità di modificarle o crearne di nuove. Firewall Behavior Settings: Qui possiamo settare il livello degli allarmi visualizzati e il tipo di traffico che viene controllato. In genere Safe mode per il Firewall Security Level e Medium negli Alert Settings garantiscono un buon controllo e non troppi messaggi. Più alzate i livelli e maggiori conferme dovrete dare, provate comunque a variare i livelli se non vi sentite abbastanza sicuri e protetti. Defense Comodo Internet Security Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.95 sec.

- | Utenti conn.: 119

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.01