Da Comodo, i creatori di uno dei migliori firewall disponibili in circolazione, arriva ora Comodo Internet Security prodotto nato dall'unione del loro ottimo firewall con un antivirus che deve fare ancora molta strada prima di essere definito affidabile.

Prima di procedere con l'installazione di Comodo Internet Security rimuovete eventuali software Hips come Spywareterminator o System Safety Monitor che potrebbero andare in contrasto con Comodo.

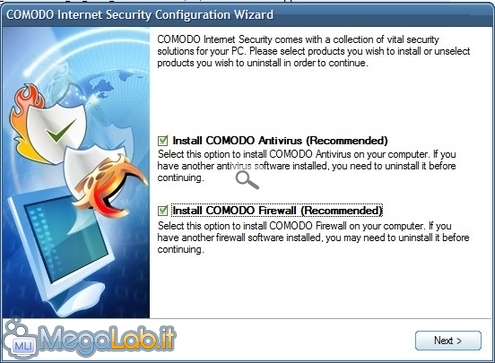

Fortunatamente in fase di installazione è possibile scegliere cosa installare, rimuovete l'antivirus ed installate solo il firewall, leggendo la seconda parte di questo articolo capirete il perché di questa scelta.

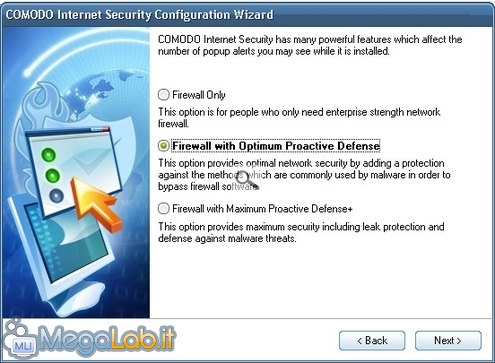

Potete anche scegliere di installare solo il firewall senza tutti i moduli aggiuntivi di protezione, ma vi sconsiglierei di farlo.

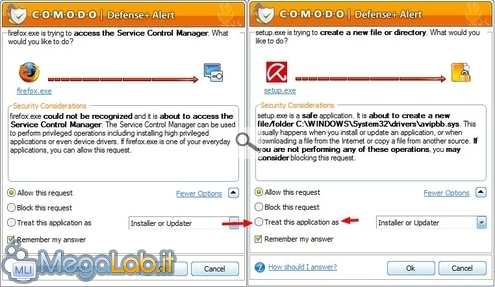

I frequenti messaggi di richiesta autorizzazione per eseguire qualsiasi operazione possono essere piuttosto stressanti, sopratutto nei primi momenti di utilizzo del firewall, però una volta memorizzate queste principali attività, e che ci si è abituati a gestirli, sono veramente importanti per proteggere maggiormente il computer.

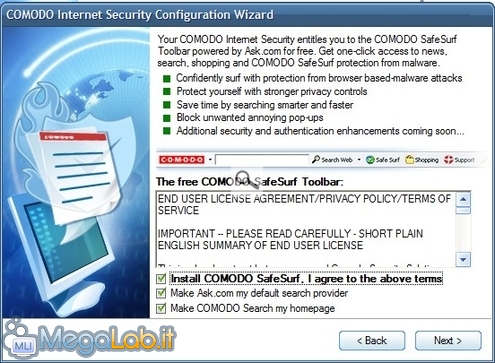

Quando arrivate a questa schermata togliete tutti i flag, di toolbar aggiuntive nel browser o cambi di Home page ne possiamo fare anche a meno, e proseguite con Next.

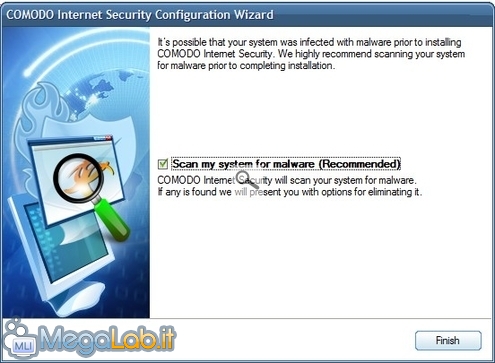

Potete evitare la scansione togliendo il flag dalla casella, dopo di questo dovete per forza riavviare il computer prima di poter usare il firewall.

Dopo il riavvio chiede se volete eseguire l'upgrade alla versione Pro, rispondete No thanks e proseguite.

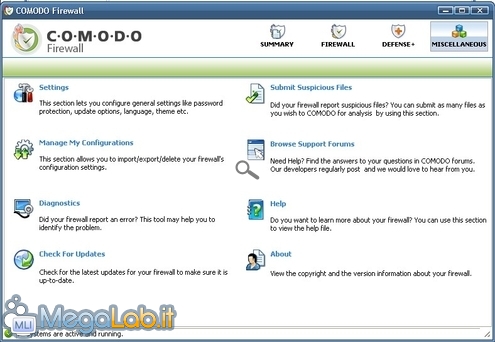

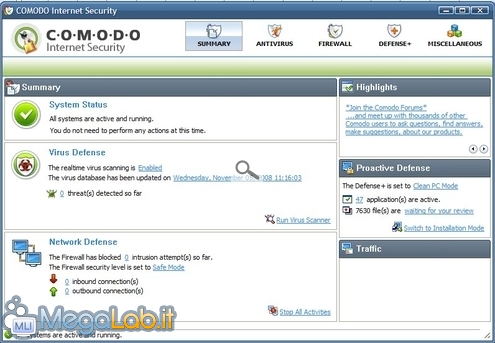

Summary

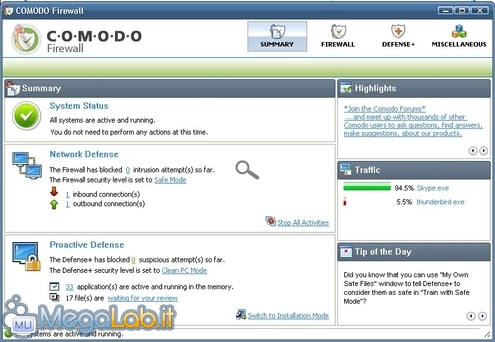

L'interfaccia principale del programma cambia a seconda del tipo d'installazione, vediamo per adesso il solo firewall con tutti i moduli Hips.

Nella parte del Summary possiamo vedere le connessioni attive in quel momento, sia in entrata (inbound connections) che in uscita (outbound connections), in Traffic invece troviamo il traffico generato in percentuale dalle applicazioni che si collegano ad Internet in quel momento.

Nella Proactive Defense visu le applicazioni attive in memoria in quel momento e i file in attesa di "giudizio" (i waiting for your review), sono in genere file nuovi non riconosciuti da Comodo, ma che noi abbiamo autorizzato all'esecuzione, magari durante l'installazione di un programma.

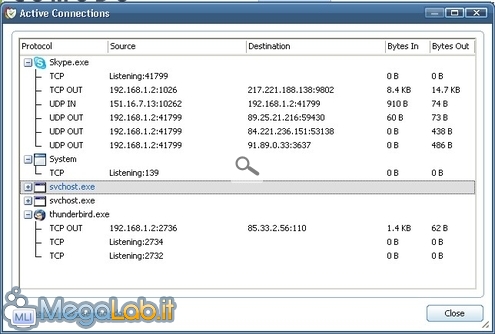

Aprendo le Outbound connection(s) possiamo vedere in dettaglio le applicazioni collegate ad Internet, le porte che utilizzano, a quali indirizzi sono collegate e il traffico generato.

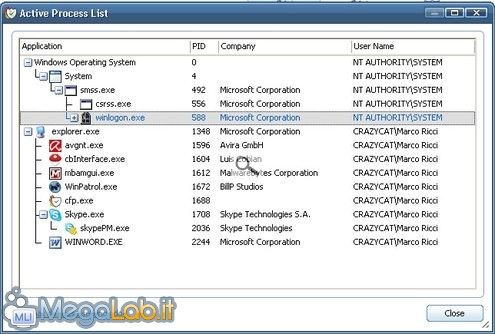

Nelle Applications are active and running in the memory troviamo le applicazioni attive nel computer in quel momento.

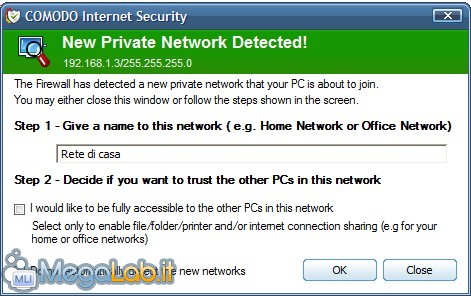

Quando il firewall si collega per la prima volta ad una rete di computer, oppure anche a un modem/router Ethernet, visualizza una schermata come questa. Se il vostro computer si collega a più reti diverse dategli un nome per poterle identificare meglio.

Firewall

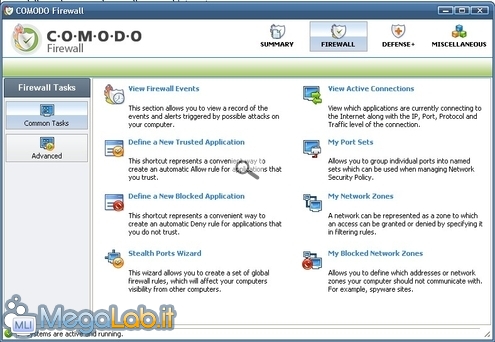

Vediamo cosa possiamo trovare nelle varie opzioni del Firewall.

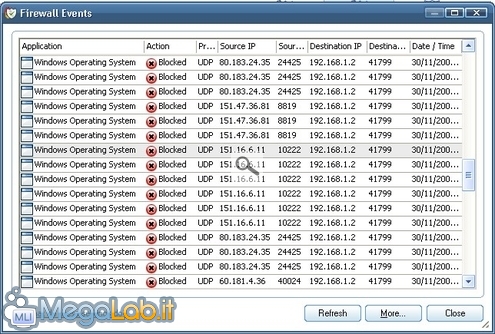

View Firewall Events: Qui sono registrati gli eventi importanti, come i possibili attacchi subiti dall'esterno dal firewall, gli indirizzi di provenienza e le azioni intraprese.

Define a New Trusted Application: Permette di creare delle regole per una lista di applicazioni "fidate" da poter far collegare senza troppi controlli.

Define a New Blocked Application: Permette invece di creare le regole per bloccare un'applicazione di cui non ci fidiamo o che non vogliamo si colleghi ad Internet.

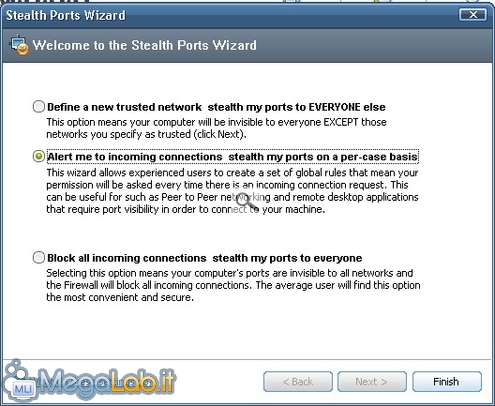

Stealth Ports Wizard: Permette di realizzare delle regole globali per rendere visibile, o invisibile, il computer all'interno d una rete di computer, oppure per accettare connessioni dall'esterno.

Define a new trusted network stealth my ports to EVERYONE: permette di creare delle regole che escludono, o includono determinate reti o set di indirizzi Ip che andiamo noi a definire (utile per il P2P), mentre per tutti gli altri le nostre porte saranno invisibili.

Se volete conoscere come creare le migliori regole per E-mule consultate questo link sul forum di Comodo, mentre per le regole di µTorrent, valide anche per gli altri programmi di P2P, leggete questa discussione.

L'ultima scelta, Block incoming connections stealth my ports to everyone, rende invisibili le vostre porte su tutte le reti e blocca qualsiasi tentativo di connessione in ingresso.

Dopo aver eseguito questo Wizard andate su uno di questi siti Pcflank.com o Grc.com ed eseguite i test per controllare se tutte le vostre porte sono effettivamente Stealth.

View Active connections: Mostra le connessioni attive e i programmi collegati alla rete in quel momento, gli stessi che possiamo visualizzare dalla schermata principale del programma.

My Network Zone e My Blocked Network Zones permettono di creare una lista di reti o indirizzi Ip autorizzati al collegamento, oppure bloccati sino ad impedire di raggiungere un particolare sito di cui si conosca l'indirizzo Ip.

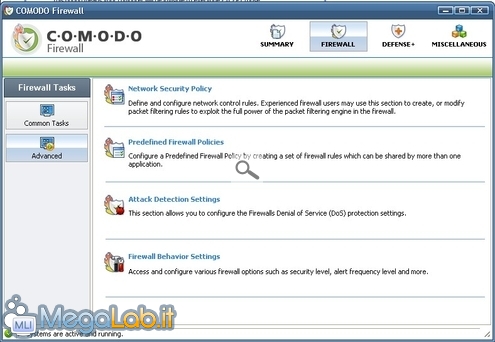

Advanced

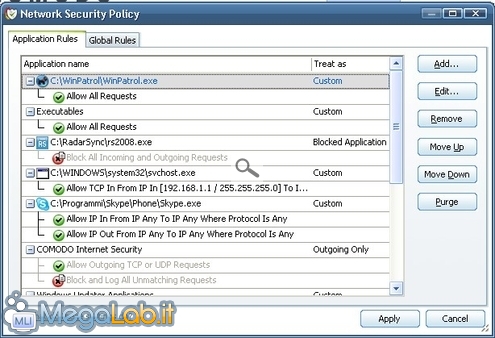

Network Security Policy: Ci sono tutte le regole che sono state create automaticamente per i vari applicativi utilizzati con la possibilità di modificarle o crearne di nuove.

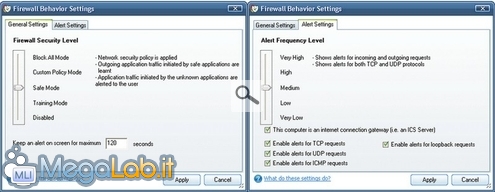

Firewall Behavior Settings: Qui possiamo settare il livello degli allarmi visualizzati e il tipo di traffico che viene controllato. In genere Safe mode per il Firewall Security Level e Medium negli Alert Settings garantiscono un buon controllo e non troppi messaggi. Più alzate i livelli e maggiori conferme dovrete dare, provate comunque a variare i livelli se non vi sentite abbastanza sicuri e protetti.

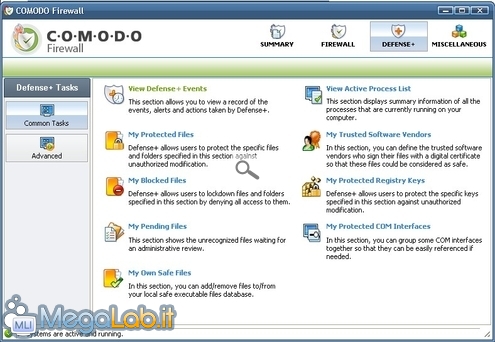

Il Defense+ è il vero e proprio Hips di Comodo qui possiamo trovare tutte le attività fatte dai file, da eventuali malware, dalle installazioni di programmi nel nostro computer.

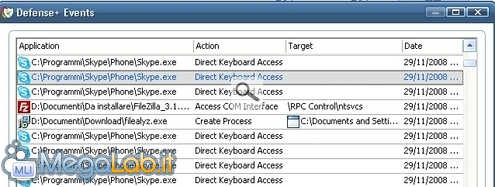

View Defense+ Events: Registra tutti gli eventi che la funzione Hips considera come potenzialmente pericolosi.

My Protected File: Permette di creare una lista di file o cartelle importanti che possono essere controllate per proteggerle da modifiche non autorizzate.

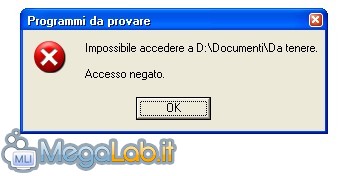

My blocked file: Impedisce qualsiasi accesso a particolari file/cartelle del computer per proteggerle maggiormente. Protezione forse esagerata visto che diventa impossibile entrare in quella cartella.

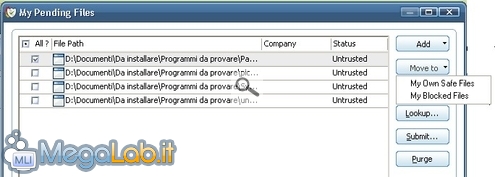

My Pending file: Contiene la lista dei file in attesa di giudizio, sconosciuti a Comodo e che noi abbiamo autorizzato ad agire quando ci è stato richiesto. La lista può essere ripulita (Remove o Purge), oppure si può inviare a Comodo (Submint) per farla analizzare e contribuire ad aumentare la lista di applicazioni sicure inserita nel firewall.

Possiamo anche passare questi file nei My Own Safe File, sono quelli che noi sappiamo essere sicuri, oppure nei My Blocked File se li vogliamo proteggere a tutti i costi.

View Active process list: Visualizza tutti i processi attivi in quel momento.

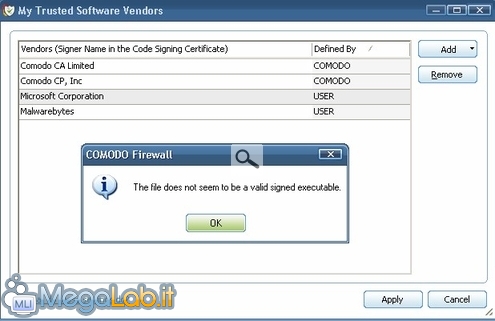

My trusted Software Vendors: Si possono inserire tutti i programmi dotati di un certificato digitale e che sono considerabili come sicuri. Non tutti i programmi ne dispongono.

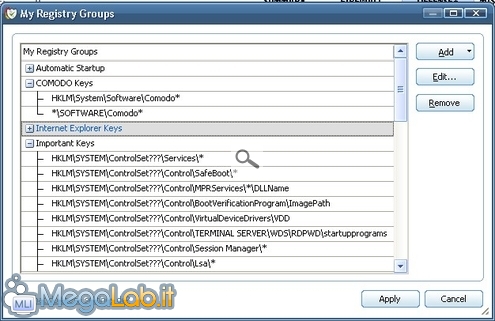

My protect Registry Keys e My Protected COM interfaces dovrebbero servire a proteggere alcune zone del registro da modifiche indesiderate.

Ho provato a cancellare manualmente alcune chiavi di registro da queste zone e si lasciavano eliminare tranquillamente, ammetto quindi di non aver capito molto bene la funzione di queste due voci.

Advanced

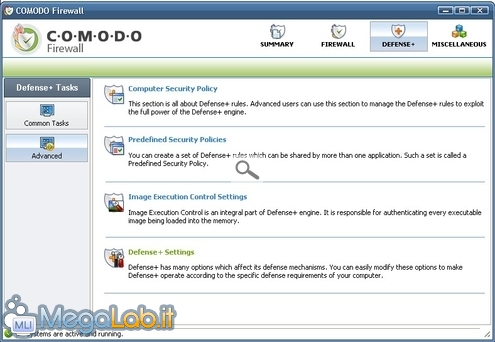

Nelle funzioni più importanti dell'Advanced del Defense+ vediamo la prima e l'ultima che sono quelle più importanti e dove potremmo anche modificare qualche impostazione.

Nel Computer Security Policy troviamo tutte le regole createsi per le varie applicazioni che abbiamo utilizzato nel nostro computer.

Queste regole sono modificabili, ne possiamo aggiungere delle nuove, oppure eliminarle.

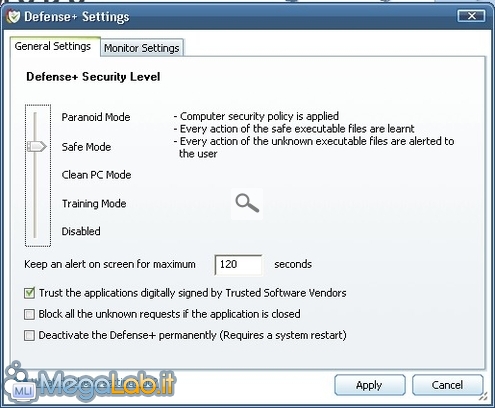

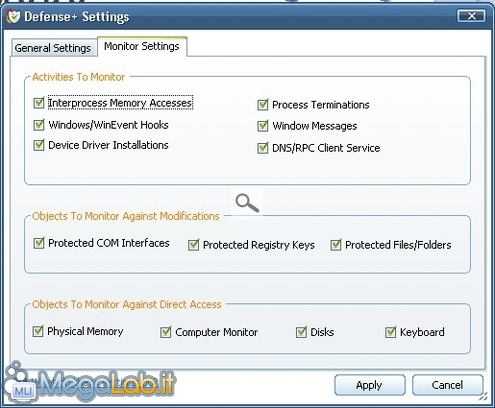

Il Defence+ Settings contiene il livello di sicurezza degli allarmi simile a quello che avevamo visto nel Firewall Behavior Settings.

Mentre nel Monitor Settings ci sono tutte le chiavi di registro controllate. Potete scegliere di non controllare qualche chiave di registro per avere un minor numero di allarmi.

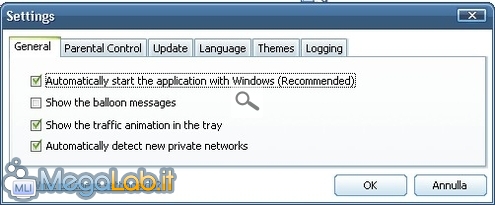

Nei Settings troviamo alcune configurazioni da non modificare come Automatically start the application with Windows, oppure che non sono possibili cambiare come il Language che è rimasto sempre e solo l'inglese.

Nel Parental control c'è la possibilità di inserire una password per bloccare le modifiche alla configurazione del firewall.

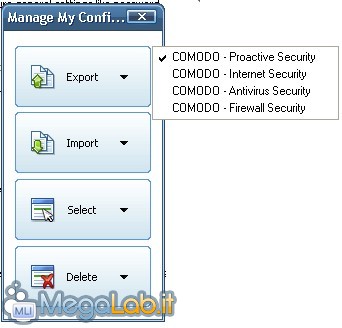

Molto più importante è il Manage My Configurations che permette di salvare la configurazione di Comodo per poterla poi reimportare in una nuova installazione, magari a seguito di una formattazione del computer.

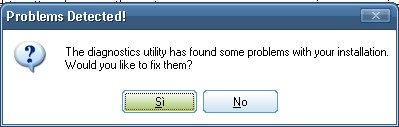

Il Diagnostic permette di controllare se sono presenti degli errori dei file di installazione di Comodo e si può tentare di correggerli.

Il Chek for update permette di controllare la presenza di nuovi aggiornamenti e il Submit Suspicious file invia eventuali file sospetti al supporto di Comodo perché possano analizzarli.

La funzione di Hips di Comodo è, in alcuni casi, piuttosto fastidiosa, soprattutto appena si è installato il firewall.

Questo tipo di funzione è in grado di controllare quasi tutto quello che avviene nel computer, dalla creazione e modifica di file, cartelle, chiavi di registro, servizi, ai collegamenti da e verso Internet, e tanto altro ancora. Ad ogni domanda bisogna cercare di dare sempre la risposta giusta e questo rende l'Hips un mezzo per proteggere il computer, ma ne rende l'utilizzo adatto ad un'utenza piuttosto esperta.

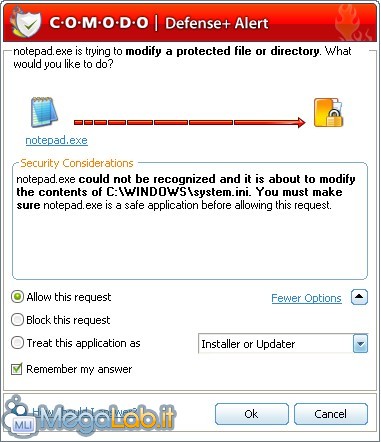

Le richieste di conferma per abilitare le varie operazioni dei programmi sono numerose, basta ricordarsi di lasciare abilitata la casella Remember my answer perché non siano più richieste autorizzazioni per quella applicazione.

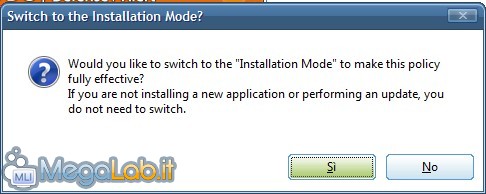

Un altro tipo di richiesta avviene, quando installiamo un programma, la creazione di nuovi file e chiavi di registro comporta tantissime conferme. Si può scegliere di selezionare la casella Treat this application as Installer or Updater in modo che durante quella installazione non vi vengano più richieste conferme.

Se state realmente installando un programma, confermate la scelta in modo che non vi faccia troppe domande.

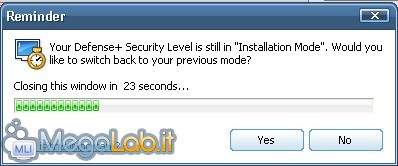

Dopo qualche minuto compare l'avviso di ritorno alla precedente impostazione del firewall.

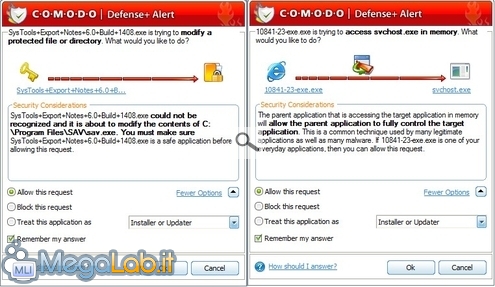

In queste schermate vediamo un virus che va ad attaccare uno dei programmi attivi in memoria per modificarlo e un dialer che vuole collegarsi ad Internet. Cambiano anche i colori degli avvisi per segnalare il grado di pericolo per quello che accade.

In questi casi, scegliere l'opzione Block this request, potrebbe voler dire risparmiarsi moltissimi problemi.

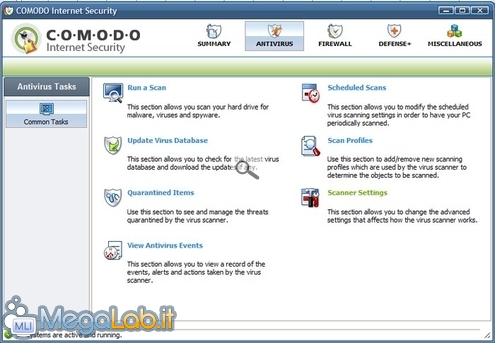

.Installando la suite completa con antivirus cambia anche la schermata principale del programma.

Della schermata riguardante l'antivirus direi che c'è poco da spiegare, Run a Scan avvia la scansione, Update Virus database aggiorna l'antivirus, Quarantined Items contiene i virus trovati e messi in quarantena, View Antivirus Events registra tutto quello che è stato fatto dall'antivirus, Scheduled Scans gestisce delle scansioni programmate, Scan Profiles permette di creare dei profili di scansione personalizzate per singole cartelle o parti del disco fisso.

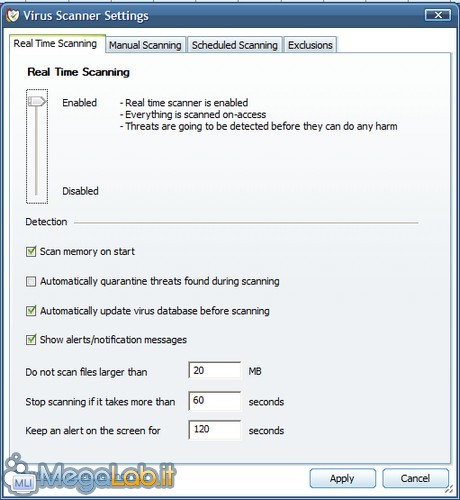

Negli Scanner Settings, piuttosto povero di opzioni, l'unica cosa che cambierei è la dimensione massima dei file da controllare sia nel Real time Scanning, che nel Manual e Scheduled.

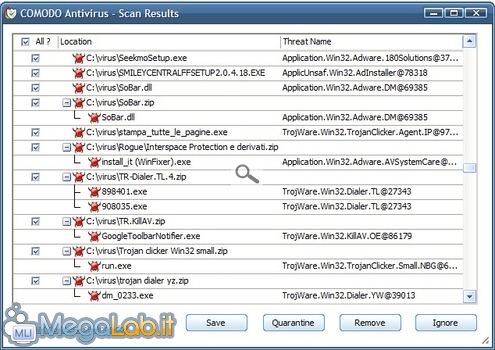

Per mettere alla prova l'antivirus ho copiato un buon numero di file infetti, senza tuttavia attivarli in memoria.

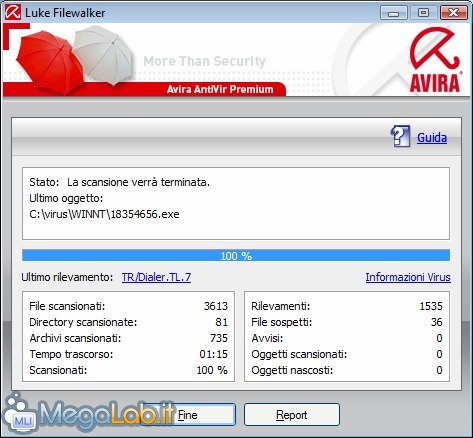

La prova dell'antivirus si è svolta il 5 Novembre su un computer con Windows Vista Business SP1 in ambiente reale, i file infetti utilizzati sono contenuti in archivi Zip o Rar, numerosi eseguibili e file di installazione dei rogue software.

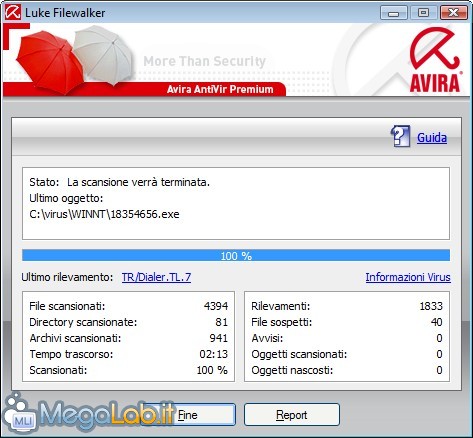

Dalla scansione fatta con Avira risultano 1833 file infetti e 40 sospetti.

Provando a copiare i file infetti da una partizione all'altra riesce a rilevarne solo alcuni.

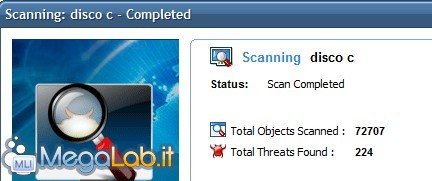

Eseguendo una scansione completa del disco fisso, di file infetti ne trova solamente 224.

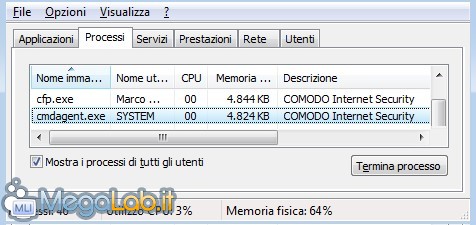

Solo due processi attivi a riposo con pochissima RAM consumata.

Sempre due processi utilizzati in scansione, abbastanza bassa la RAM e CPU utilizzata.

Anche la pagina dei risultati non è che sia proprio chiarissima.

Provando a lanciare alcuni dei file rimasti, Comodo antivirus reagisce solo alcune volte.

Comodo antivirus ha rilevato veramente pochissimi virus come si nota con la scansione fatta da Avira.

Il firewall è stato da sempre uno dei migliori, superiore anche a molti prodotti a pagamento, l'antivirus di Comodo è, purtroppo, ancora molto lontano dall'essere un prodotto, non solo affidabile, ma appena decente.

Il problema è che l'antivirus dal momento della sua uscita non sembra aver fatto nessun progresso.

La scelta di Comodo di realizzare una suite di applicazioni, anche con versione a pagamento, è forse stata prematura, devono lavorare ancora moltissimo all'antivirus prima di poter impensierire delle concorrenti storiche nel campo delle suite di sicurezza.

Punti a favore del firewall:

Il modulo Hips, non esiste funzione migliore per garantirsi un ulteriore livello di protezione da comportamenti sospetti presenti nel proprio computer. Proprio per questa funzione è adatto ad un'utenza con una buona conoscenza dell'uso del computer e in grado di capire i messaggi che compaiono e di dare le risposte giuste.

Il firewall stesso è di altissimo livello in tutti i test svolti dal sito matousec.com è sempre risultato ai primissimi posti, anche se in leggera discesa negli ultimi test di Novembre 2008.

Creazione automatica delle regole necessarie a permettere il normale traffico, non mi è mai capitato di dover creare o modificare una regola di quelle generate da Comodo.

Non saprei dirvi come si comporta con il p2p visto che non utilizzo questo genere di programmi.

Vi rimando ancora a questo link sul forum di Comodo, oppure a questa discussione per saperne di più.

Punti a sfavore del firewall:

Il modulo Hips, per un utente poco esperto i frequenti messaggi, soprattutto nei primi giorni di utilizzo del firewall, posso essere veramente stressanti e spingerlo ad abbandonare l'utilizzo di Comodo.

Troppe voci nei vari menu che difficilmente vengono utilizzate da un utente medio, alcune di quelle che ho provato a spiegare all'inizio dell'articolo non le ho mai utilizzate ne modificate.

Segnalo anche qualche problema, sperimentato di persona, negli aggiornamenti di Comodo firewall. Dopo aver fallito un aggiornamento automatico, con conseguente blocco del PC, quando mi avvisava della presenza di nuovi aggiornamento ho sempre preferito scaricare il pacchetto completo del firewall e reinstallarlo da zero per evitare problemi.

La scelta di non tradurlo in Italiano, nonostante le numerose richieste e le tante promesse di farlo, sicuramente ne penalizza la diffusione in Italia presso un'utenza con conoscenze di medio livello.

Dopo aver provato Online Armor, in italiano e gratuito, la sua semplicità e leggerezza, mi ha spinto a preferire l'utilizzo di quest'ultimo.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati