Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Bagle: un worm che attacca gli antivirus16/01/2007 - A cura di

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Dopo un 2006 stressante, funestato dall'invasione di vari rootkit come Gromozon o Trojan.Clicker, che hanno reso la vita impossibile a migliaia di italiani, l'inizio del 2007 non sembra essere più roseo rispetto all'anno precedente. Per informazioni sull'ultima versione del virus potete consultare questo articolo. Da un paio di settimane è tornato alla carica uno dei worm più conosciuti e diffusi: Bagle, conosciuto anche come Tooso, Mitglieder o Beagle. Col passare degli anni, questo worm si è evoluto in numerose varianti, alcune delle quali hanno adottato la tecnica di rootkit, che ultimamente va tanto di moda. L'unico comportamento rimasto invariato nel tempo consiste nel disattivare i software di sicurezza, quali antivirus, antispyware o firewall. Non ci sono notizie certe sul modo di propagazione più diffuso di questa variante del Bagle, ma, secondo alcune osservazioni personali, direi che il worm sta abbandonando le vie di propagazione attraverso la posta elettronica, preferendo sempre di più quelle del peer-to-peer. Dopo essersi insediato nel sistema, esso esegue la ricerca delle cartelle con la stringa "shar" nel nome, e vi si copia con nomi "appetitosi". Informazioni tecnicheUna volta eseguito il file infetto, Bagle si installa come: %System%\hldrrr.exe - l'unico file visibile nel task manager e nel log di HijackThis.

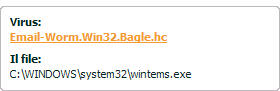

%System%\wintems.exe - si tratta di trojan.downloader, che provvede a scaricare un altro codice nocivo da Internet.

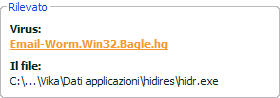

%UserProfile%\Dati applicazioni\hidires\hidr.exe - termina ed elimina processi e servizi della maggior parte dei software di sicurezza.

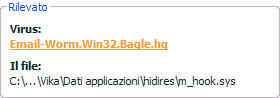

Carica un kernel-mode driver m_hook.sys, che usa le tecniche di rootkit per nascondere la presenza del worm nel sistema infetto: %UserProfile%\Dati applicazioni\hidires\m_hook.sys

Scarica dalla rete altri file nocivi nella cartella dei file temporanei: %Temp%\~[nome random].exe

Crea la cartella exefld con all'interno i vari file .exe dai nomi random: %Windir%\exefld\[nome random].exe

Note:

A questo punto, vengono terminati e disattivati i processi di quasi tutti i software di sicurezza conosciuti, per impedire l'esecuzione dei programmi per la pulizia del sistema. Tra altro, il worm può sovrascrivere il file host in modo da impedire l'accesso ai siti che potrebbero fornire aiuto ed i tool di rimozione. Quindi, il worm cerca il processo explorer.exe e vi si introduce con il file wiwshost.exe. Tutte le azioni successive richieste da wiwshost.exe verranno interpretate come richieste da explorer.exe. Successivamente, vengono modificati i seguenti valori del registro, per impedire l'avvio di alcuni servizi quali Avvisi, Centro sicurezza PC, Aggiornamenti automatici, Connessioni di rete, Zero Configuration reti senza fili e Windows Firewall/ Condivisione connessione Internet (ICS). view plaincopy to clipboardprint?

Le seguenti chiavi, con tutte le sottochiavi ed i valori compresi, vengono eliminate per impedire l'avvio del sistema in modalità provvisoria: [HKLM\SYSTEM\CurrentControlSet\Control\Safeboot] [HKLM\SYSTEM\ControlSet001\Control\SafeBoot] Si garantisce l'avvio automatico ad ogni boot di sistema, inserendo nel registro questi valori: view plaincopy to clipboardprint?

Inoltre, nel registro vengono create queste chiavi, per caricare il servizio m_hook e permettere l'avvio del rootkit: view plaincopy to clipboardprint?

Rilevamento del worm Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2024 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.21 sec.

- | Utenti conn.: 139

- | Revisione 2.0.1

- | Numero query: 53

- | Tempo totale query: 0.05