Bagle: un worm che attacca gli antivirus

Dopo un 2006 stressante, funestato dall'invasione di vari rootkit come Gromozon o Trojan.Clicker, che hanno reso la vita impossibile a migliaia di italiani, l'inizio del 2007 non sembra essere più roseo rispetto all'anno precedente.

Per informazioni sull'ultima versione del virus potete consultare questo articolo.

Da un paio di settimane è tornato alla carica uno dei worm più conosciuti e diffusi: Bagle, conosciuto anche come Tooso, Mitglieder o Beagle.

Col passare degli anni, questo worm si è evoluto in numerose varianti, alcune delle quali hanno adottato la tecnica di rootkit, che ultimamente va tanto di moda. L'unico comportamento rimasto invariato nel tempo consiste nel disattivare i software di sicurezza, quali antivirus, antispyware o firewall.

Non ci sono notizie certe sul modo di propagazione più diffuso di questa variante del Bagle, ma, secondo alcune osservazioni personali, direi che il worm sta abbandonando le vie di propagazione attraverso la posta elettronica, preferendo sempre di più quelle del peer-to-peer.

Dopo essersi insediato nel sistema, esso esegue la ricerca delle cartelle con la stringa "shar" nel nome, e vi si copia con nomi "appetitosi".

Informazioni tecniche

Una volta eseguito il file infetto, Bagle si installa come:

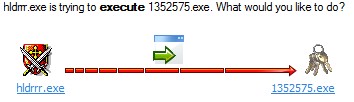

%System%\hldrrr.exe - l'unico file visibile nel task manager e nel log di HijackThis.

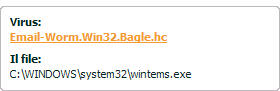

%System%\wintems.exe - si tratta di trojan.downloader, che provvede a scaricare un altro codice nocivo da Internet.

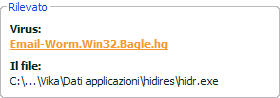

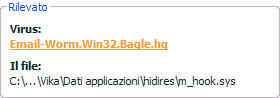

%UserProfile%\Dati applicazioni\hidires\hidr.exe - termina ed elimina processi e servizi della maggior parte dei software di sicurezza.

Carica un kernel-mode driver m_hook.sys, che usa le tecniche di rootkit per nascondere la presenza del worm nel sistema infetto:

%UserProfile%\Dati applicazioni\hidires\m_hook.sys

Scarica dalla rete altri file nocivi nella cartella dei file temporanei:

%Temp%\~[nome random].exe

Crea la cartella exefld con all'interno i vari file .exe dai nomi random:

%Windir%\exefld\[nome random].exe

Note:

- %System% è la variabile che indica la cartella di sistema; di default, questa cartella si trova su questo percorso C:\Windows\System\ (Windows 95/98/Me), C:\Winnt\System32\ (Windows NT/2000), C:\Windows\System32\ (Windows XP).

- %Windir% è una variabile che indica la cartella di installazione di Windows. Di default, questa cartella è C:\Windows (Windows 95/98/Me/XP)o C:\Winnt\ (Windows NT/2000).

- %SystemDrive% è una variabile che indica l'unità su cui è installato Windows. Di default, questa è l'unità C:\.

- %UserProfile% è una variabile che indica l'attuale cartella di profilo dell'utente. Per l'impostazione predefinita, questa è C:\Documents and Settings\<Utente corrente>\ (Windows NT/2000/XP).

- %Temp% è la variabile che indica la cartella dei file temporanei. Di default, questa è C:\Documents and Settings\<Utente corrente>\Impostazioni locali\Temp\.

A questo punto, vengono terminati e disattivati i processi di quasi tutti i software di sicurezza conosciuti, per impedire l'esecuzione dei programmi per la pulizia del sistema. Tra altro, il worm può sovrascrivere il file host in modo da impedire l'accesso ai siti che potrebbero fornire aiuto ed i tool di rimozione.

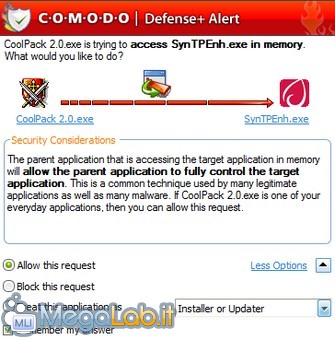

Quindi, il worm cerca il processo explorer.exe e vi si introduce con il file wiwshost.exe. Tutte le azioni successive richieste da wiwshost.exe verranno interpretate come richieste da explorer.exe.

Successivamente, vengono modificati i seguenti valori del registro, per impedire l'avvio di alcuni servizi quali Avvisi, Centro sicurezza PC, Aggiornamenti automatici, Connessioni di rete, Zero Configuration reti senza fili e Windows Firewall/ Condivisione connessione Internet (ICS).

view plaincopy to clipboardprint?- [HKLM\SYSTEM\CurrentControlSet\Services\wuauserv]

- Nuovovalore:

- "Start"=dword: 00000004

- [HKLM\SYSTEM\CurrentControlSet\Services\Alerter]

- Nuovovalore:

- "Start"=dword: 00000004

- [HKLM\SYSTEM\CurrentControlSet\Services\Ndisuio]

- Nuovovalore:

- "Start"=dword: 00000004

- [HKLM\SYSTEM\CurrentControlSet\ServicesShared\Access]

- Nuovovalore:

- "Start"=dword: 00000004

- [HKLM\SYSTEM\CurrentControlSet\Services\wzcsvc]

- Nuovovalore:

- "Start"=dword: 00000004

Le seguenti chiavi, con tutte le sottochiavi ed i valori compresi, vengono eliminate per impedire l'avvio del sistema in modalità provvisoria:

[HKLM\SYSTEM\CurrentControlSet\Control\Safeboot]

[HKLM\SYSTEM\ControlSet001\Control\SafeBoot]

Si garantisce l'avvio automatico ad ogni boot di sistema, inserendo nel registro questi valori:

view plaincopy to clipboardprint?- [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

- "drvsyskit"="%UserProfile%\Datiapplicazioni\hidires\hidr.exe"

- "german.exe"="%System%\wintems.exe"

- "hldrrr"="%System%\hldrrr.exe"

- [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

- "hldrrr"="%System%\hldrrr.exe"

- [HKEY_CURRENT_USER\Software\DateTime4]

- "port"="0x5B7E"

- "uid"="[nomerandom]"

- "wdrn"="0x01"

- [HKCU\Software\FirstRRRun]

- "FirstRR1232Run"="dword: 00000001"

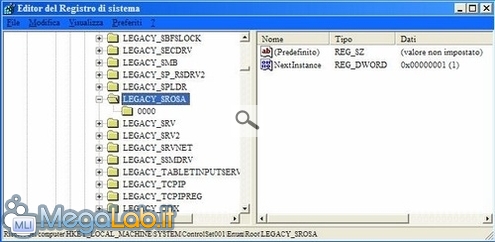

Inoltre, nel registro vengono create queste chiavi, per caricare il servizio m_hook e permettere l'avvio del rootkit:

view plaincopy to clipboardprint?- [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\m_hook]

- "Tape"=1

- "Start"=3

- "ErrorControl"=0

- "ImagePath"=\?? \%UserProfile%\Datiapplicazioni\hidires\m_hook.sys

- "DisplayName"=Empty

- [HKLM\SYSTEM\CurrentControlSet\Services\m_hook\Security]

- "Security"=%valoriesadecimali%

- [HKLM\SYSTEM\CurrentControlSet\Services\m_hook\Enum]

- "0"="Root\LEGACY_M_HOOK\000"

- "Count"=dword: 00000001

- "NextInstance"=dword: 00000001

- [HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_M_HOOK]

- "NextInstance"=dword: 00000001

- [HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_M_HOOK\0000]

- "Service"="m_hook"

- "Legacy"=dword: 00000001

- "ConfigFlags"=dword: 00000000

- "Class"="LegacyDriver"

- "ClassGUID"=" {8ECC055D-047F-11D1-A537-0000F8753ED1} "

- "DeviceDesc"="Empty"

- [HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_M_HOOK\0000\

- Control]

- "*NewlyCreated*"=dword: 00000000

- "ActiveService"="m_hook"

Rilevamento del worm

Come abbiamo potuto constatare, questa variante del worm Bagle usa le tecniche di rootkit per nascondere la propria presenza. Questo fattore rende praticamente impossibile la sua rilevazione.

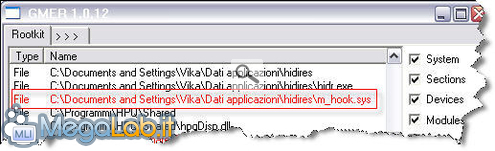

File nascosti dal rootkit

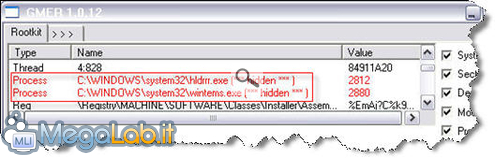

Processi nascosti dal rootkit

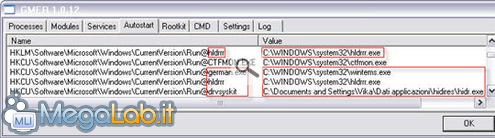

Voci del registro nascoste dal rootkit

La maggior difficoltà è rappresentata dall'impossibilità di usare gli antivirus o antispyware: quelli già installati vengono disabilitati e l'installazione dei nuovi è bloccata sul nascere. Inoltre, l'eliminazione della chiave SafeBoot dal registro di sistema ci impedisce di avviare il computer in modalità provvisoria, per effettuare la rimozione manuale.

Esistono vari tool per la rimozione di Bagle, ma purtroppo risultano essere inefficaci contro questa variante del worm.

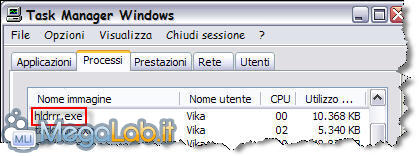

L'unico indizio, grazie al quale si può rilevare l'esistenza del worm, è la probabile presenza del processo hldrrr.exe nel task manager.

Indagando più a fondo, noteremo come questo file, che si trova nella cartella di sistema, sia rappresentato da una simpatica faccina, dietro cui si cela un "sorriso diabolico".

Come si è scoperto successivamente, non sempre il file hldrrr.exe viene rappresentato da questa icona in stile smiley, può anche essere raffigurato da un icona simile al tasto Play, la Z di Zorro o qualsiasi altra immagine.

Per individuare il resto dell'infezione, dobbiamo ricorrere all'aiuto dei programmi anti-rootkit. Facendo la scansione delle sezioni Autostart e Rootkit con Gmer, ci si renderà conto di come hldrrr.exe fosse in realtà solo la punta dell'iceberg.

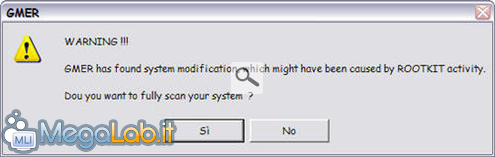

Sin dall'apertura del programma, veniamo avvertiti della presenza del rootkit nel sistema e ci viene richiesto di effettuare la scansione.

A scansione terminata, noteremo nel log i vari file indicati in rosso: sono il rootkit e i file nascosti, individuati durante la scansione.

Facciamo anche la scansione dell'Autostart. Noteremo che, al boot di sistema, si avviano i vari file sospetti.

Rimozione

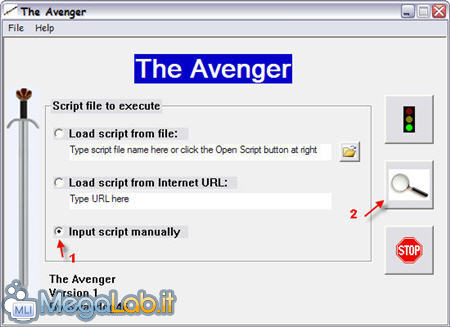

Ora che abbiamo scoperto quasi tutti file e le voci del registro infetti, ci resta un solo problema: per eliminare Bagle non possiamo usare nessun antivirus. A questo punto, ci viene in aiuto The Avenger, un potente strumento progettato per l'eliminazione manuale dei virus più insidiosi.

- Per prima cosa, assicuratevi di disabilitare il Ripristino Configurazione di Sistema

- Scaricate The Avenger ed estraete l'archivio sul desktop

- Avviate il file Avenger.exe

- Selezionate l'opzione Input Script Manually

- Cliccate sulla lente di ingrandimento e, all'interno del form, incollate lo script precedentemente preparato

(Se non siete molto pratici, sul forum potete chiedere ad uno dei nostri esperti di esaminare i log di Gmer e di indicare lo script da eseguire con The Avenger)

- Chiudete il form cliccando sul pulsante Done

- Cliccate sull'icona di semaforo verde e rispondete Si alle domande successive

Il PC dovrebbe riavviarsi da solo. Se così non fosse, riavviatelo manualmente.

Al riavvio del sistema verrà visualizzato il log con l'esito dell'operazione.

Composizione dello script generico per Avenger

Dopo aver esaminato i vari casi d'infezione con il worm Bagle, posso dire che questa variante di Bagle si comporta in modo quasi identico su tutti computer, pertanto è possibile creare uno script generico per tutti, modificando soltanto le variabili. Dovete sostituire %SystemDriver% con l'unità d'installazione del sistema operativo, di regola è la C, e %UserProfile% con il nome del vostro account utente. Per scoprire questo nome basta che andate nella cartella C:\Documents and Settings\ oppure quardate il percorso della cartella hidires nel log di Gmer.

I primi due script riguardano le vecchie versioni del virus, non utilizzateli più, proseguite la lettura e usate quello dell'update 14 agosto.

Questo è lo script per la seconda variante del virus che ha cominciato a diffondersi da Giugno-Luglio 2007.

N.B. Non tutte le voci potrebbero essere presenti, dai log che sono arrivati, sembra che esistono almeno due o tre varianti del virus.

Il 14 agosto 2007 è uscita una nuova variante del virus, prestate attenzione ad un file chiamato trusted.exe che si trova nelle reti del P2P, ha un icona con una chiave ed una serratura, prima di scaricare ed utilizzare un file del genere, fatelo analizzare sul sito di virustotal, come qualsiasi altro file di dubbia natura. Se avete ancora problemi, ne parliamo in questa discussione.

In caso ci fossero problemi con lo script precedente, sostituite a %SystemDrive% la lettera del disco dove avete installato la vostra copia di Windows, ed eventualmente cambiate anche il nome della cartella di installazione (in Windows 2000 si chiama Winnt per fare un esempio).

Lo script diventerebbe in questo caso

Controllate poi nella cartella

C: \Documents and Settings\NomeVostroAccount\Dati applicazioni\Impostazioni locali\Temp\

E cancellate tutti i file ~*.exe e *.tmp non è possibile inserirli nello script in quanto assumono sempre nomi casuali.

Cenni finali

Pulizia registro

- Aprite il Registro di sistema (Start --> Esegui --> digitate REGEDIT --> Ok)

- Espandete le voci fino ad arrivare a

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Nella scheda a destra trovate ed eliminate questi valori (Tasto destro --> Elimina):

hldrrr

drvsyskit

german.exe

- Nello stesso modo, eliminate anche le seguenti chiavi:

Eliminazione dei file temporanei

A questo scopo, potete scaricare ed installare il CCleaner, ottimo strumento per la pulizia del registro e per l'eliminazione dei file inutili e potenzialmente dannosi.

Riattivazione dei Servizi terminati

Aprite la lista dei Servizi (Start --> Esegui --> digitate SERVICES.MSC --> Ok) ed abilitate, ove necessario, questi servizi disabilitati: Avvisi, Centro sicurezza PC, Aggiornamenti automatici, Connessioni di rete, Zero Configuration reti senza fili e Windows Firewall/ Condivisione connessione Internet (ICS). (Per avviare un servizio, dovete cliccare con il tasto destro su Proprietà --> Automatico --> Ok --> Avvia --> Ok).

Ripristino SafeBoot

Purtroppo, non vi è la possibilità di ripristinare il funzionamento della modalità provvisoria in modo automatico: le relative chiavi del registro sono state letteralmente spazzate via da Bagle. Per rimediare, potete provare ad esportare le chiavi necessarie da un'installazione "sana" del sistema operativo. I possessori del SO Windows XP possono scaricare il file .reg allegato a questo articolo.

Ripristino di Zero Configuration reti senza fili Per ripristinare l'uso del servizio Zero Configuration reti senza fili dovete prima riattivare questi componenti di sistema, NDISUIO e RPC. Incollate il testo sottostante sul Blocco note e salvate il file con il nome registro.reg Assicuratevi che l'estensione del file sia REG e non TXT. Fate il doppio click sul file registro.reg e date la conferma per due volte. Per apportare le modifiche al registro dovrete riavviare il computer.

Ripristino cartelle e file nascosti

Nella sua più recente versione il virus elimina la possibilità di visualizzare cartelle e file nascosti. Per risolvere dovete applicare il file di registro allegato all'articolo nominato File nascosti. Scaricatelo ed estraete il file .reg, quindi apritelo. Confermate le modifiche e tornerete a visualizzare la voce Visualizza cartelle e file nascosti nelle Opzioni cartella.

Ci è stato segnalato che il worm Bagle oltre alle modifiche elencate prima, può comportare il malfunzionamento delle seguenti applicazioni: Internet Explorer 7, Windows Media Player, Cerca (Ricerca guidata), Account Utente ecc. Per correggere l'errore dovete applicare la modifica descritta in questo articolo

A questo punto, non vi rimane altro che reinstallare i programmi di sicurezza, con i quali effettuare una scansione di controllo. Infine, vi consiglio di non cliccare più a destra e a manca sui file di dubbia provenienza!

La nuova versione del virus 08-01-2008

Nuovo pesante attacco del virus, sopratutto sulle reti di eMule, qualche novità importante, il virus non è più solo, ma durante l'infezione va a scaricare da alcuni siti una serie di file infetti dal Trojan-PSW.Win32.LdPinch.ewq.

Questi file sono degli eseguibili, rinominati in Jpg e si trovano nelle cartelle dei temporanei di Internet explorer.

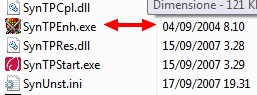

In alcune varianti è stato spostato di cartella il rootkit hldrrr.exe, adesso lo trovate in Windows\system32\drivers\ mentre prima era in Windows\system32, c'è anche una nuova cartella contenente file infetti Windows\system32\drivers\down.

Gli effetti finali del virus rimangono sempre gli stessi, disattivazione di alcune funzioni di Windows e scomparsa dei programmi di sicurezza con l'impossibilità di reinstallarli.

Posso solo ricordarvi nuovamente di controllare i file di dubbia provenienza sul sito di Virustotal.com prima di aprirli e utilizzarli.

Le istruzioni presenti in questa pagina, utili per sistemare il resto dei problemi causati dal virus (come la modalità provvisoria o le reti Wireless non funzionanti) rimangono sempre valide.

Dai report che ci inviate, vediamo che l'infezione colpisce numerosi file, a caso, nel computer, lo script generico usato con le prime varianti del virus, non basta più, la rimozione manuale di alcuni file e sopratutto di parte delle chiavi nel registro ha provocato spesso delle schermate blu e dei crash di Windows.

Prima di procedere disattivate il ripristino della configurazione e riavviate il PC.

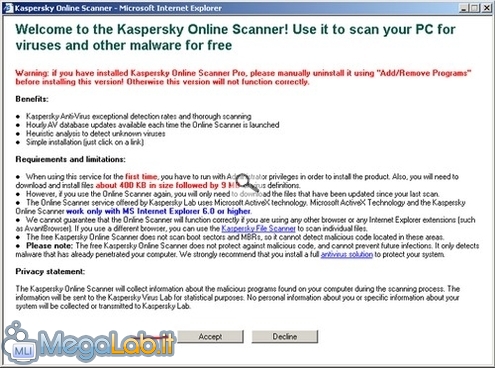

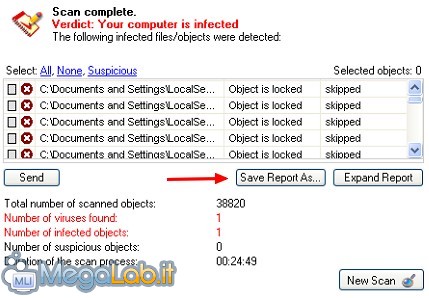

Andate sul sito della Kaspersky ed eseguite la scansione online di tutti i vostri dischi fissi.

La scansione può richiedere molte ore ma è l'unico modo per sapere dove si trovano i file infetti e preparare lo script adatto per rimuoverli.

I log di Gmer o HijackThis non servono, li richiediamo noi solo in casi particolari.

Premete Accept, prestate attenzione che questa schermata può ripetersi più volte durante l'inizio della scansione.

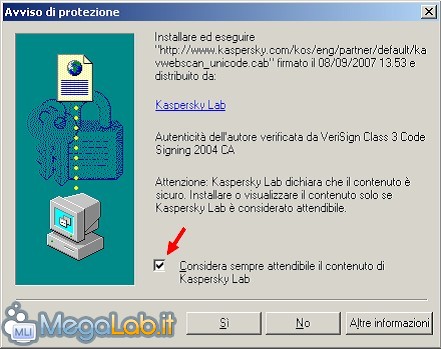

In Windows 2000 appare la richiesta di installare un componente per eseguire la scansione, mettete il flag nella casella Considera sempre attendibile il contenuto di Kaspersky Lab e premete Sì.

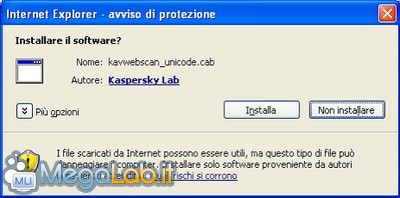

Mentre su Windows XP appare la richiesta di installare un controllo ActiveX

A questo punto può ritornare alla prima schermata dove dovete premere Accept nuovamente.

Nuovo avviso per installare il componente necessario per la scansione, premete Installa.

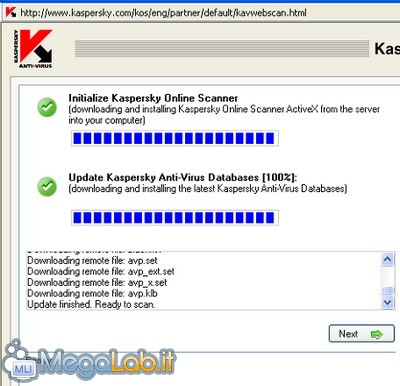

Parte il download delle definizioni più aggiornate, a seconda dell'orario e di quante cose dovete scaricare, può impiegare parecchi minuti.

Se rifate la scansione dopo qualche giorno, il download delle definizioni sarà inferiore e quindi diminuirà anche il tempo da rimanere online.

Premete Next quando ha terminato il download.

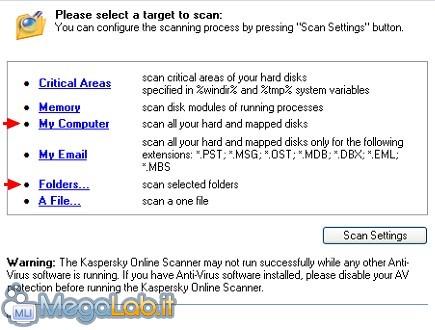

Scegliete My computers, se volete controllare tutti i dischi fissi del vostro computer, oppure Folders se volete controllare una sola partizione.

Eseguite il controllo completo del disco fisso, il virus si può nascondere ovunque.

Se non volete rimanere collegati ad Internet per tante ore senza antivirus, una volta scaricati tutti gli aggiornamenti e avviata la scansione su tutti i vostri dischi fissi, potete anche scollegarvi dalla rete e lasciare terminare il controllo off-line

Una volta conclusa la scansione, premete Save Report As e salvate il file in formato HTML

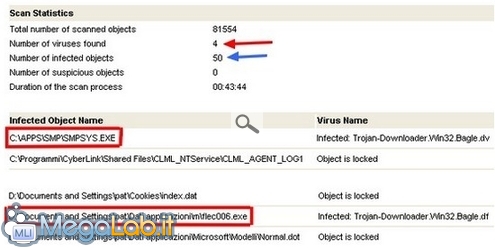

Nella parte alta trovate il numero di virus presenti nel vostro PC e, cosa più importante, il numero di file infetti.

Non fate altro che selezionare il testo, direttamente dalla pagina HTML, che ho evidenziato in rosso e aggiungerlo allo script da dare a The avenger, con un semplice copia e incolla.

Ripete questa operazione per tutti i file infetti del report di Kaspersky, indipendentemente del tipo di variante di Bagle che li ha infettati, dimenticare un file infetto vuol dire che al riavvio del PC, l'infezione si propagherà nuovamente a tutto il PC.

Nel report di Kaspersky non è detto che sia sempre visibile il rootkit che si nasconde nella cartella C: \Windows\system32\drivers\ includetelo lo stesso nello script.

Controllate che non siano infetti documenti personali o file importanti di sistema, quelli vanno trattati in maniera differente, non includeteli subito nello script, o chiedete conferma prima di procedere alla loro eliminazione.

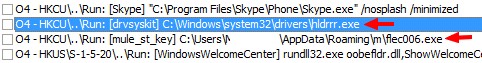

Qui sotto trovate lo script generico per avanger, guardando la foto inserita in precedenza, bisogna aggiungere ai File to delete nello script, queste due righe

C: \APPS\SMP\SMPSYS.EXE

D: \Documents and Settings\pat\Dati applicazioni\m\flec006.exe

In caso ci fossero problemi con lo script precedente, sostituite a %SystemDrive% la lettera del disco dove avete installato la vostra copia di Windows, ed eventualmente cambiate anche il nome della cartella di installazione (in Windows 2000 si chiama Winnt per fare un esempio).

Lo script diventerebbe in questo caso

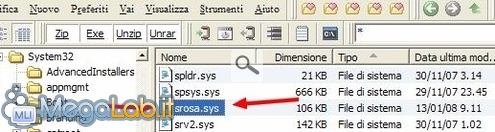

Altri due file infetti da aggiungere allo script, li trovate in questa cartella, a Vostronomeutente dovete sostituire il vostro account di Windows.

A seconda della variante del virus, non tutti i file segnalati in precedenza potrebbero essere presenti.

Se avete dei dubbi nel costruire il vostro script, aprite una discussione nella sezione sicurezza, allegando il report della scansione di Kaspersky, comprimetelo e allegatelo alla discussione usando la funzione Carica un file che trovate nella discussione stessa.

Leggete gli articoli per sapere come fare le varie scansioni e postare poi i log.

Gmer -- HijackThis -- The Avenger

Dopo il riavvio del PC controllate nel file txt che si apre in automatico che i file siano stati cancellati e provate a reinstallare l'antivirus.

La cartella di backup di Avenger che si trova nel disco C: \ la potete cancellare dopo aver verificato che il virus sia stato rimosso e che il PC funzioni bene.

La nuova versione del virus 08-04-2008 by ste_95

Una nuova variante si presenta diffondendosi principalmente sui canali P2P, come eMule, e porta con sé novità importanti.

Il virus ora, oltre alle altre metodiche di diffusione già conosciute, può avvalersi anche dei supporti USB per l'archiviazione dati come hard disk esterni o pennette.

Quando l'infezione è attiva e al computer infetto viene collegato un dispositivo rimovibile USB, il trojan copia in esso un file nideiect.com e un file autorun.inf, che a sua volta copia l'infezione ai computer a cui viene collegato il dispositivo infettato.

Il trojan appena avviato disabilita la possibilità di visualizzare i file e le cartelle nascoste, cancellando completamente la chiave di registro, proprio come per la modalità provvisoria.

Il file mdelk.exe, oltre a risiedere in C: \Windows\System32, è ora presente anche nella sottocartella drivers.

I file infetti, che prima erano in C: \Windows\System32\drivers\down, sono stati spostati nella cartella downld.

Alcuni di essi non sono altro che pagine web rinominate come file eseguibili. Promettono giochi e programmi con un notevole sconto, chiedendo di chiamare un numero ad alta tariffazione. Altri vengono eseguiti all'avvio del sistema e sono responsabili dell'invio del trojan utilizzando la posta elettronica.

La cartella down è stata abbandonata.

I file eseguibili infetti rinominati come immagini residenti nella cartella dei file temporanei della navigazione web svolgono in questa variante la funzione di downloader.

GMER viene ora bloccato e, anche rinominandolo, il problema permane. Il tool anti-rootkit finora usato notifica la mancanza di un file dll in C: \Windows ma, anche ponendolo manualmente nella directory indicata, il problema non si risolve.

GMER riprende a funzionare una volta rimosso il virus.

The Avenger viene bloccato come nelle precedenti versioni del virus, ma è bastato rinominare sia l'archivio sia il file in esso contenuto e, anche estraendolo, il rootkit non lo ha toccato, permettendomi di rimuovere il virus senza troppi problemi.

Il rootkit controlla ogni momento se nella finestra in cui siamo, desktop incluso, sono presenti HijackThis o Avenger e, se li trova, li danneggia rendendoli inservibili.

Se la versione di The Avenger che scaricate dal sito ufficiale non dovesse proprio funzionare, potete provare a scaricare una di queste.

I file che compongono l'infezione e quello che la origina hanno spesso in comune l'icona, solitamente rappresentata da armi, come spade incrociate e scudi:

![]()

I sintomi rimangono comunque invariati, a parte l'aggiunta dell'impossibilità di visualizzare cartelle e file nascosti, visto che nelle Opzioni Cartella la relativa voce scompare.

Il consiglio, come segnalato per il precedente aggiornamento, è quello di scansionare ogni file dubbio sul sito VirusTotal.com.

Rimozione

Prima di effettuare la rimozione è bene effettuare la scansione online con Kaspersky, visto che, come nella precedente variante, il rootkit infetta anche altri file legittimi.

Lo script generico per Avenger di questa variante è il seguente:

A questo poi vanno aggiunte le false immagini infette, residenti nei file temporanei di Internet Explorer, ed eventuali altri file infetti trovati da Kaspersky.

Per la risoluzione dei problemi permanenti anche dopo la rimozione (Modalità provvisoria, Reti senza fili ecc), potete guardare questa pagina.

La nuova versione del virus 15-05-2008 by Ste_95

Alla data odierna Bagle incontra un nuovo cambiamento, il rootkit che nasconde i componenti dell'infezione è stato ampiamente potenziato e la cartella m situata in %UserProfile%\Dati Applicazioni è ormai un componente fisso dell'infezione.

In questa nuova variante tutti i file infetti vengono nascosti dal rootkit srosa.sys che inizia a compiere il suo lavoro già dal momento in cui viene creato. Nelle precedenti varianti del virus era necessario un riavvio del computer affinché tutto funzionasse, e i soli file nascosti erano mdelk.exe, hldrrr.exe, srosa.sys e wintems.exe, le cartelle downld e m e altri eventuali file infetti, erano visibili all'utente.

Se prima la scansione online con Kaspersky era in grado di rilevare i file nascosti dal rootkit, ora neanch'essa ne è in grado. Fortunatamente le false immagini infette non vengono nascoste, motivo per cui Kaspersky è in grado di riconoscerle.

Oltre a rendere inutilizzabili HijackThis e Avenger, il virus inibisce la maggior parte dei software antirootkit, l'unico che continua a funzionare anche nella nuova variante del virus è l'Anti-rootkit di F-Secure. Anche RogueRemover viene inibito, anche se non capisco a quale scopo. Come nella precedente versione, anche KillBox e ComboFix vengono resi inutilizzabili. Bagle riesce ora a bloccare anche il tool Kaspersky che risolse il problema a molte persone affette da Bagle.

Per The Avenger c'è comunque da fare un discorso più approfondito, visto che MegaLab.it ha conosciuto ben 4 versioni di Avenger:

- The Avenger V1: questa versione è stata inibita già da tempo.

- The Avenger V1 Modificata: questa versione sembra rimanere funzionante anche nelle ultime varianti del virus in circolazione.

- The Avenger V2: seppur nuova, nell'ultima variante del virus, appena il tool viene aperto viene richiuso.

- The Avenger V2 Modificata: come V1 Modificata, rimane funzionante anche per gli utenti di Windows Vista.

Nella cartella Dati Applicazioni situata nella cartella del profilo utente di Windows viene ora creata una cartella di nome m nella quale sono memorizzati flec006.exe (Eseguito all'avvio del sistema), data.oct e altri due file legati a esso, (Che contiene i nomi degli archivi che verranno creati in Shared), list.oct (Che contiene i nomi degli archivi) e svrlist.oct. All'interno della cartella m, troviamo ancora una nuova cartella shared nella quale sono presenti ben 76 MB di archivi infetti contenti Bagle che verranno poi spediti per posta ai destinatari della rubrica del proprio client di posta elettronica. La cartella ha l'attributo di nascosto.

La nuova variante non è più rappresentata da spade e scudi, ma da una croce medica rossa simile alla seguente:

Rimozione

La rimozione non differisce molto dalle precedenti versioni, se non per il fatto della nuova cartella m.

Quindi, per prima cosa è necessario eseguire la scansione online con Kaspersky per identificare le false immagini infette dal virus.

Possiamo usare una delle due versioni modificate di Avenger per rimuovere il virus utilizzando lo script seguente:

Allo script dobbiamo naturalmente aggiungere i file infetti derivanti dal risultato della scansione online con Kaspersky.

In alternativa, possiamo utilizzare il MegaLabCD cancellando i file infetti a uno a uno manualmente utilizzando l'esplora risorse A43 o effettuando una scansione con AntiVir.

Nuova variante virus 09-06-2008 by Ste_95

Una nuova variante di Bagle si diffonde attraerso Internet, seppur con cambiamenti minori.

La novità forse più importante è il fatto che anche le versioni modificate di HijackThis e di Avenger (V1 e V2) vengono ora bloccate dal rootkit, che restituisce il solito messaggio d'errore, e in questi giorni questo problema ha causato problemi a parecchie persone.

Abbiamo quindi realizzato un'altra "variante" delle due applicazioni, che ho avuto la possibilità di testare solo su XP. Anche con l'ultima variante del malware, le ultime versioni modificate di HijackThis e Avenger V2 possono ancora, fortunatamente, funzionare.

Il file mdelk.exe situato nella cartella \Windows\System32\drivers ha ora l'attributo di nascosto, ma il file rimane comunque nella medesima cartella e con lo stesso nome.

Sono queste le novità dell'ultima variante di Bagle, ma oggi vogliamo proporre una nuova variante di rimozione, che per adesso è sicuramente la più sicura, ma non la più semplice.

Rimozione

Ribadisco che utilizzare Avenger per rimuovere Bagle è sicuramente la via più semplice, purtroppo si sono presentati casi in cui Avenger non è stato in grado di rimuovere il rootkit. Lo script che va utilizzato per rimuovere Bagle da un sistema infetto rimane lo stesso, visto che non sono comparsi file nuovi.

L'alternativa alla quale poco fa accennavo si chiama SDTrestore. Prima di utilizzare un programma, è meglio impiegare qualche minuto per leggere le poche righe che la pagina sopra riportata spiega. Non è un passaggio necessario alla rimozione, ma ve lo consiglio affinché sappiate quello che state facendo.

Scarichiamo da questo indirizzo SDTrestore, ed estraiamo l'archivio compresso in un cartella a nostra scelta nella root della partizione di sistema (Es: Il sistema è in C:\WINDOWS --> Root: C:\.

Dopo di chè, aprite una Prompt DOS (Start --> Esegui... --> cmd). Utilizzate il comando CD per spostarvi nella cartella nella quale avevate estratto SDTrestore. Se per esempio la cartella si chiama SDTrestore, il comando sarà questo:

cd C:\SDTrestore

Fatto questo, dobbiamo eseguire il file SDTrestore.exe, per farlo utilizziamo il comando DOS start:

start SDTrestore.exe

Si aprirà per qualche istante un'altra finestra DOS, e ora inziaino i cambimenti.

SDTrestore ha in pratica disabilitato il rootkit, lasciandolo attivo in memoria. In questo modo, saremo in grado di terminare i processi del malware non più rootkit anche dal task manager, e a questo punto eliminarli dalla cartella drivers con un semplice Canc. Riscaricando ora Avenger, HijackThis e il proprio antivirus, saremo in grado di utilizzarli senza che ci venga restituito il messaggio di Applicazione WIN32 Non Valida.

Purtroppo la compatibilità di SDTrestore parte da Windows 2000 e si ferma a Windows XP, per Vista siamo costretti a usare Avenger o, nel peggiore dei casi, il MegaLabCD.

Per la risoluzione dei problemi permanenti anche dopo la rimozione (Modalità provvisoria, Reti senza fili ecc) potete guardare questa pagina.

Il virus Bagle e Vista

Adesso, grazie ad Avenger 2, è quasi sempre possibile eliminare il virus anche da Windows Vista, senza ricorrerre al MegaLabCD.

Si possono presentare due problemi che ci avete segnalato più volte nelle discussioni. Il primo è l'errore:

Error: Invalid script. A valid script must begin with a command directive.

Aborting execution!

Questo errore si risolve, di solito, insistendo più volte nell'usare Avenger.

Se, dopo numerosi tentativi, Avenger riconosce ancora lo script inserito come invalido, provate a eliminare e riscrivere manualmente il primo comando (File to delete: ).

Il secondo messaggio di errore è quello di applicazione win32 non valida, che si presenta quando utilizzate Avenger o tentate di reinstallare il vostro antivirus.

Per superare questo problema potete provare ad utilizzare le versioni modificate di Avenger, che trovate in questi indirizzi. Gli utenti di Windows XP possono utilizzare la vecchia versione di Avenger.

Se, nonostante ciò, non riuscite proprio ad eliminare il virus, allora dovete utilizzare il MegaLabcd, che vi consentirà di procedere ad una rimozione manuale dei file e delle chiavi di registro infetti.

L'infezione

Per verificare di persona il problema, ho infettato un computer con un paio delle ultime varianti del virus, precisamente il Bagle hn e Bagle ht. I risultati non sono stati molto incoraggianti, e la rimozione è stata piuttosto difficile e lunga.

Tutti i tool, come Delete doctor, Unlocker e Killbox, si sono dimostrati inutili nella rimozione delle componenti rootkit del virus. Anche l'utility

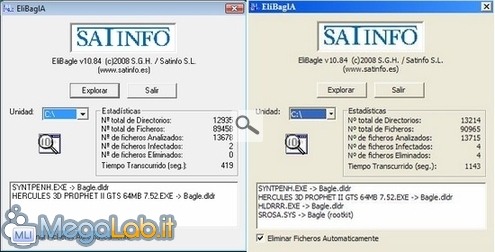

Elibagla non riusciva a rimuovere nessuno dei 3 file rootkit del virus. Trovava invece gli altri file che erano stati infettati dal virus.

A seconda delle variante usata del virus, troviamo questi tre file rootkit, completamente invisibili da Windows Vista nella cartella Windows\system32\drivers\hldrrr.exe e srosa.sys, in Windows\system32\wintems.exe, una cartella piena di eseguibili C:\WINDOWS\system32\drivers\down, che Kaspersky classifica come Email-Worm.Win32.Bagle.of e una serie di false immagini infette. In realtà sono degli eseguibili rinominati, che si trovano nella cartella dei temporanei di Internet Explorer. Kaspersky classifica queste "immagini" come dei Trojan-PSW.Win32.LdPinch.ewq.

Ci sono poi le solite due chiavi di registro utilizzate per caricare i rootkit come driver di sistema

HKLM\SYSTEM\CurrentControlSet\Services\srosa

HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_SROSA

Il virus poi infetta, in genere, almeno uno dei programmi che trova in esecuzione automatica, in modo da potersi ricaricare ad ogni avvio del computer.

Il virus varia molto spesso. Pertanto, è possibile trovare altri file infetti, usati in passato, oppure qualche nome completamente nuovo.

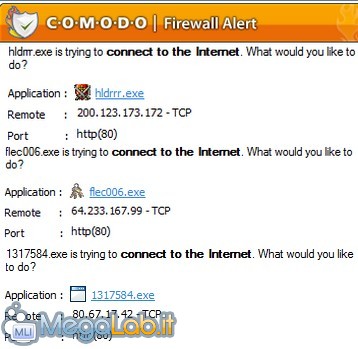

In fase di infezione del computer, le componenti rootkit hldrrr.exe e wintems.exe si sono collegate, segnalate dal Comodo firewall, verso siti esterni per scaricare altri file infetti, molto probabilmente il Trojan-PSW.Win32.LdPinch.ewq. Invece, Spywareterminator ha segnalato l'installazione del driver srosa.sys.

Volendo infettare il computer, autorizzavo tutte le operazioni, ma avrei potuto bloccarle limitando l'infezione.

A questo punto, Avira antivirus era già stato disattivato.

Tutta la procedura può richiedere molte ore. Solo la scansione online sul sito Kaspersky ha portato via ad alcuni utenti oltre dieci ore (dipende da quanti file avete nel vostro computer). Quindi valutate bene se fate prima a formattare e reinstallare tutto da zero, o se è meglio salvare la vostra installazione attuale.

Rimozione

Vediamo ora come sono riuscito a rimuovere il virus da Windows Vista.

Materiale da procurare, il MegaLab.it CD utility, CCleaner e Elibagla di cui trovate il link per scaricare in fondo alla pagina Descargar ELIBAGLA.

Per prima cosa disattivate il ripristino della configurazione ed eseguite la scansione online sul sito Kaspersky.

Anche se questa scansione porta via molte ore, serve per individuare i file infetti che dovranno essere rimossi.

Agendo dal MegaLab.it CD utility finalmente riesco a visualizzare i rootkit e potrei anche rimuoverli manualmente, infatti cancello il file WINTEMS.EXE.

Da qui posso rimuovere anche i file temporanei di Internet che trovo nella cartella C:\Users\Vostro Utente\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.IE5, oppure lo posso fare dopo il riavvio del computer con CCleaner.

Per curiosità provo a lanciare il file di Elibagla, che avevo copiato in precedenza sul PC.

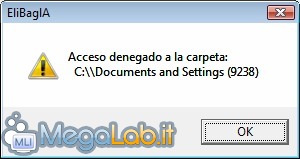

Con Windows attivo non aveva rimosso i file rootkit (come si vede nella foto a sinistra), mentre grazie all'avvio dal CD riesce a rimuovere tutti i rootkit (vedi foto a destra).

Non è possibile aprire numerose cartelle di Windows Vista, e questo è un problema se il virus si trova all'interno di una di esse

Un report più dettagliato lo si può trovare nel file InfoSat.txt che si trova in C:\.

Se dal report della scansione di Kaspersky vedete che i file infetti si trovano in cartelle normali, e non in quelle protette, Elibagla può andare benissimo per ripulire il PC dal Bagle, altrimenti bisogna fare la rimozione manuale dei file cercandoli uno alla volta nelle varie cartelle.

Per aprire il registro di configurazione bisogna usare il Remote regedit che si trova nel menu degli Editor del registro.

Prima vi domanderà in quale cartella è installato Windows e poi di caricare il profilo remoto del vostro utente, basta selezionarli e confermare le scelte.

Una volta avviato il registro remoto basterà trovare le due chiavi

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\srosa

HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Enum\Root\LEGACY_SROSA

Posizionatevi nella finestra a sinistra e cancellate le due voci.

Adesso potete riavviare il PC, togliendo il MegaLabcd dal lettore, e fare pulizia con CCleaner per eliminare i file temporanei di Internet explorer.

Dopo questo provate a reinstallare l'antivirus e tutti i programmi di sicurezza che si erano disattivati.

Se avete fatto le cose per bene, rimuovendo cioè tutti i file infetti, tutti i programmi dovrebbero tornare a funzionare.

Se vi è sfuggito un file infetto, sopratutto i rootkit, preparatevi a ricominciare tutta la procedura.

La procedura manuale è piuttosto lunga a laboriosa ma se non riuscite a farla non vi resta altro che formattare il computer.

Novità con Bagle? (02-05-2008 by crazy.cat)

Dopo che un utente di MegaLab.it ci aveva annunciato l'arrivo di una nuova variante del virus, puntualmente verificatosi, abbiamo voluto studiare le novità di questa versione che, per fortuna, non si è ancora diffusa massicciamente.

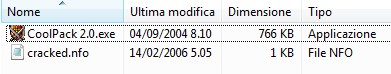

Sino ad ora il virus veniva distribuito infettando dei file crack o keygen che venivano condivisi e scambiati nei sistemi di P2P, in questa nuova versione che ho provato, il file è tutto codice virale e si comporta in tutto e per tutto come un downloader di altri file infetti, solo il nome del file è usato per trarre in inganno l'utente.

Un'altra cosa, che non avevo notato sino ad ora, è quella che utilizzando lo stesso file infetto più volte, il virus si collega ad indirizzi diversi e scarica dei file infetti diversi generando ogni volta un nuovo tipo di infezione.

Ho ripetuto l'infezione per tre volte, ottenendo tre risultati diversi, con quella capitata all'utente di MegaLab.it arriviamo a quattro comportamenti completamente diversi con lo stesso file infetto,

Quasi ogni componente del virus è in grado di collegarsi ad Internet e punta sempre ad indirizzi diversi.

Questo è uno dei siti a cui si collega il virus, un normale servizio di hosting file come se ne trovano ormai tanti nel Web.

Il file che genera l'infezione ha ancora l'icona di due spade incrociate su uno scudo, appena lo eseguo, Comodo firewall segnala il tentativo di modificare uno dei programmi attivi in memoria e che si trovano in esecuzione automatica.

Gli altri file infetti hanno il simbolo di un mazzo di chiavi e sono quelli che troviamo nella cartella C:\WINDOWS\system32\drivers\downld

Dato che voglio generare l'infezione lo autorizzo.

Andando poi a vedere il file che aveva attaccato, ha sostituito il file originale prendendone il nome, ma l'icona, le dimensioni e la data sono quelle del file infetto, così ad ogni avvio del PC il virus è sempre attivo in memoria.

A seconda dell'infezione, cambiano anche i file che vanno in esecuzione automatica, a volte si trovano mdelk.exe e Wintems.exe

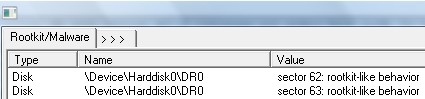

Gmer, durante una delle mie infezioni rilevava un attività rootkit in alcuni settori dell'hard disk

Lo rimuovo con Gmer

L'utente che mi aveva passato il file infetto per poterlo provare, mi segnalava che Avenger era completamente disabilitato, sia la versione nuova, che quella vecchia non funzionavano, anche Gmer non funzionava segnalando la mancanza di una Dll.

In nessuna delle tre infezioni che ho causato io, ho riscontrato questo genere di problemi.

Dato che non avevo mai provato a rimuovere il virus con Gmer, decido di fare questo tentativo.

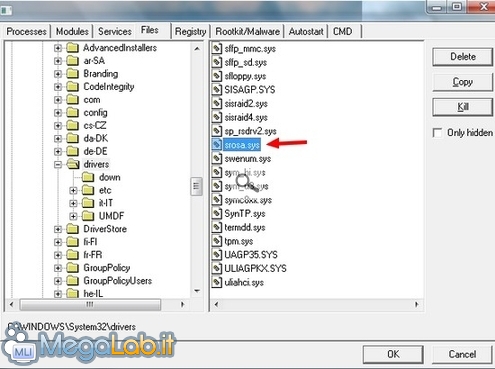

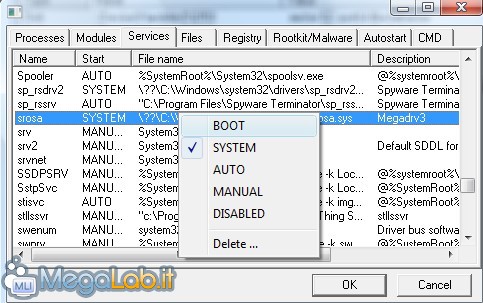

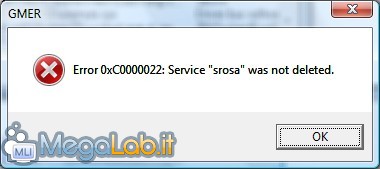

Andando nei Services è possibile selezionare il servizio creato dal file infetto srosa e tentare di cancellarlo, in due casi su tre sono riuscito ad eliminarlo.

In un caso non c'è stato niente da fare.

Nessun problema invece per i vari file che compongono il virus, componenti rootkit comprese, cercando nei Files e sfogliando tutte le cartelle dove abbiamo individuato i file infetti, possiamo rimuoverli uno alla volta.

Cosa molto importante è di non dimenticarne neanche uno, altrimenti al primo riavvio del computer l'infezione di rigenererà nuovamente.

Basta selezionare i file infetti e premere Delete per rimuoverli.

Purtroppo con un virus così mutevole e che ad ogni sua nuova uscita diventa sempre più subdolo, è anche più difficile combatterlo.

Nel caso aveste contratto la versione in grado di disabilitare tutti gli strumenti come Avenger e Gmer, l'unico modo per andare a rimuoverlo è di utilizzare un Live CD di boot, come il MegaLab.it CD utility o una distro live di Linux, in grado di avviare il computer per consentire una rimozione manuale dei file infetti.

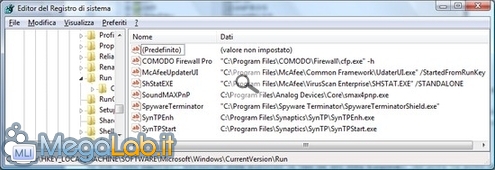

Per chi ha fretta

Se non volete aspettare l'esecuzione della scansione on-line sul sito Kaspersky, che porta via molte ore, se non giorni, segnalo un altro metodo, non proprio ortodosso e che vi costringerà a reinstallare sicuramente alcuni programmi, ma che mi ha consentito di rimuovere sempre il virus.

Dato che, siano ad ora, viene quasi sempre infettato solo uno dei file presenti in esecuzione automatica, oltre ai file standard che fanno parte del virus stesso, in modo da consentire al virus di essere sempre attivo ad ogni accensione del computer, è possibile decidere di rimuovere tutti i file presenti in esecuzione automatica.

Per sapere quali file eliminare dovete aprire il registro di configurazione (Start - Esegui - Regedit) e portarvi a queste due chiavi di registro

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

E

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Copiate poi i percorsi dei programmi che trovate nella schermata di destra e inseriteli nella lista dei File to delete dello script di Avenger.

Una volta eliminato il virus dovrete reinstallare tutti i programmi a cui appartengono i file che avete rimosso, difficilmente in questa zona avrete dei programmi vitali per il vostro computer, tali da provocarne un blocco quando li rimuovete.

Se avete dei dubbi, chiedete nel forum sicurezza, prima di procedere.

Se non volete rischiare con questo metodo, potete far analizzare i singoli file sul sito Virustotal.com, lo stesso sito dove provare i file prima d'utilizzarli, per scoprire quello infetto ed eliminare solo lui, oppure verificare visivamente se qualche file ha cambiato la data o l'icona come era successo durante la mia infezione precedente.

Questo metodo non rimuove eventuali altri file infetti presenti nel vostro computer ma dovrebbe consentirvi di ripristinare velocemente il vostro antivirus.

Dopo la rimozione di Bagle, seguendo questo metodo, consiglio assolutamente di provare ad installare il Kaspersky Tool antivirus, invece di ricorrere a lunghe scansioni on-line, che non disturberà il vostro antivirus principale e può essere usato in contemporanea ad esso, e di eseguire una scansione completa del vostro disco, in modo da individuare e rimuovere gli altri file infetti sparsi nel vostro computer.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati