Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Bagle: un worm che attacca gli antivirus16/01/2007 - A cura di

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Il virus Bagle e Vista

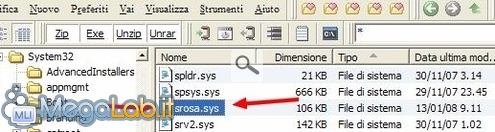

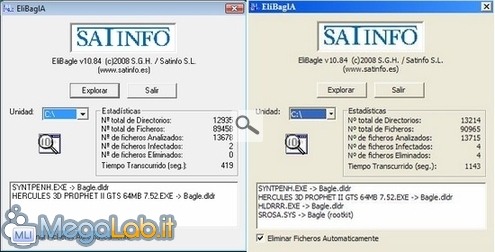

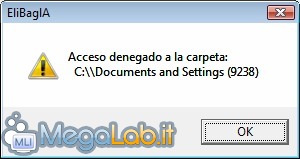

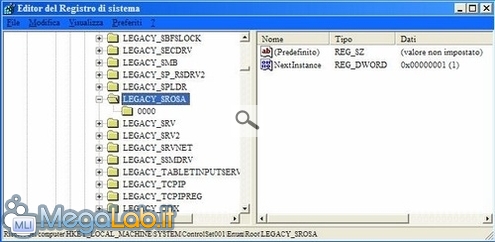

Adesso, grazie ad Avenger 2, è quasi sempre possibile eliminare il virus anche da Windows Vista, senza ricorrerre al MegaLabCD. Si possono presentare due problemi che ci avete segnalato più volte nelle discussioni. Il primo è l'errore: Error: Invalid script. A valid script must begin with a command directive. Aborting execution! Questo errore si risolve, di solito, insistendo più volte nell'usare Avenger. Se, dopo numerosi tentativi, Avenger riconosce ancora lo script inserito come invalido, provate a eliminare e riscrivere manualmente il primo comando (File to delete: ). Il secondo messaggio di errore è quello di applicazione win32 non valida, che si presenta quando utilizzate Avenger o tentate di reinstallare il vostro antivirus. Per superare questo problema potete provare ad utilizzare le versioni modificate di Avenger, che trovate in questi indirizzi. Gli utenti di Windows XP possono utilizzare la vecchia versione di Avenger. Se, nonostante ciò, non riuscite proprio ad eliminare il virus, allora dovete utilizzare il MegaLabcd, che vi consentirà di procedere ad una rimozione manuale dei file e delle chiavi di registro infetti. L'infezionePer verificare di persona il problema, ho infettato un computer con un paio delle ultime varianti del virus, precisamente il Bagle hn e Bagle ht. I risultati non sono stati molto incoraggianti, e la rimozione è stata piuttosto difficile e lunga. Tutti i tool, come Delete doctor, Unlocker e Killbox, si sono dimostrati inutili nella rimozione delle componenti rootkit del virus. Anche l'utility Elibagla non riusciva a rimuovere nessuno dei 3 file rootkit del virus. Trovava invece gli altri file che erano stati infettati dal virus. A seconda delle variante usata del virus, troviamo questi tre file rootkit, completamente invisibili da Windows Vista nella cartella Windows\system32\drivers\hldrrr.exe e srosa.sys, in Windows\system32\wintems.exe, una cartella piena di eseguibili C:\WINDOWS\system32\drivers\down, che Kaspersky classifica come Email-Worm.Win32.Bagle.of e una serie di false immagini infette. In realtà sono degli eseguibili rinominati, che si trovano nella cartella dei temporanei di Internet Explorer. Kaspersky classifica queste "immagini" come dei Trojan-PSW.Win32.LdPinch.ewq. Ci sono poi le solite due chiavi di registro utilizzate per caricare i rootkit come driver di sistema HKLM\SYSTEM\CurrentControlSet\Services\srosa HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_SROSA Il virus poi infetta, in genere, almeno uno dei programmi che trova in esecuzione automatica, in modo da potersi ricaricare ad ogni avvio del computer. Il virus varia molto spesso. Pertanto, è possibile trovare altri file infetti, usati in passato, oppure qualche nome completamente nuovo. In fase di infezione del computer, le componenti rootkit hldrrr.exe e wintems.exe si sono collegate, segnalate dal Comodo firewall, verso siti esterni per scaricare altri file infetti, molto probabilmente il Trojan-PSW.Win32.LdPinch.ewq. Invece, Spywareterminator ha segnalato l'installazione del driver srosa.sys. Volendo infettare il computer, autorizzavo tutte le operazioni, ma avrei potuto bloccarle limitando l'infezione. A questo punto, Avira antivirus era già stato disattivato. Tutta la procedura può richiedere molte ore. Solo la scansione online sul sito Kaspersky ha portato via ad alcuni utenti oltre dieci ore (dipende da quanti file avete nel vostro computer). Quindi valutate bene se fate prima a formattare e reinstallare tutto da zero, o se è meglio salvare la vostra installazione attuale. RimozioneVediamo ora come sono riuscito a rimuovere il virus da Windows Vista. Materiale da procurare, il MegaLab.it CD utility, CCleaner e Elibagla di cui trovate il link per scaricare in fondo alla pagina Descargar ELIBAGLA. Per prima cosa disattivate il ripristino della configurazione ed eseguite la scansione online sul sito Kaspersky. Anche se questa scansione porta via molte ore, serve per individuare i file infetti che dovranno essere rimossi. Agendo dal MegaLab.it CD utility finalmente riesco a visualizzare i rootkit e potrei anche rimuoverli manualmente, infatti cancello il file WINTEMS.EXE. Da qui posso rimuovere anche i file temporanei di Internet che trovo nella cartella C:\Users\Vostro Utente\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.IE5, oppure lo posso fare dopo il riavvio del computer con CCleaner. Per curiosità provo a lanciare il file di Elibagla, che avevo copiato in precedenza sul PC. Con Windows attivo non aveva rimosso i file rootkit (come si vede nella foto a sinistra), mentre grazie all'avvio dal CD riesce a rimuovere tutti i rootkit (vedi foto a destra). Non è possibile aprire numerose cartelle di Windows Vista, e questo è un problema se il virus si trova all'interno di una di esse

Un report più dettagliato lo si può trovare nel file InfoSat.txt che si trova in C:\. Se dal report della scansione di Kaspersky vedete che i file infetti si trovano in cartelle normali, e non in quelle protette, Elibagla può andare benissimo per ripulire il PC dal Bagle, altrimenti bisogna fare la rimozione manuale dei file cercandoli uno alla volta nelle varie cartelle. Per aprire il registro di configurazione bisogna usare il Remote regedit che si trova nel menu degli Editor del registro. Prima vi domanderà in quale cartella è installato Windows e poi di caricare il profilo remoto del vostro utente, basta selezionarli e confermare le scelte. Una volta avviato il registro remoto basterà trovare le due chiavi HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\srosa HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Enum\Root\LEGACY_SROSA Posizionatevi nella finestra a sinistra e cancellate le due voci. Adesso potete riavviare il PC, togliendo il MegaLabcd dal lettore, e fare pulizia con CCleaner per eliminare i file temporanei di Internet explorer. Dopo questo provate a reinstallare l'antivirus e tutti i programmi di sicurezza che si erano disattivati. Se avete fatto le cose per bene, rimuovendo cioè tutti i file infetti, tutti i programmi dovrebbero tornare a funzionare. Se vi è sfuggito un file infetto, sopratutto i rootkit, preparatevi a ricominciare tutta la procedura. La procedura manuale è piuttosto lunga a laboriosa ma se non riuscite a farla non vi resta altro che formattare il computer. Bagle News Nuova variante virus 09-06-2008 Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.34 sec.

- | Utenti conn.: 85

- | Revisione 2.0.1

- | Numero query: 53

- | Tempo totale query: 0.15