Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

La master key, in un sistema crittografico, rappresenta l'anello di contatto tra utente ed il sistema medesimo e potrebbe rivelarsi estremamente debole: seppure si dispone di algoritmi potentissimi ed un computer performante ma non si presta cura alla generazione corretta di una password, l'esposizione al pericolo di rottura del protocollo difensivo rimane estremamente elevato. Come creare delle buone password! L'efficacia di una master key è legata ad un semplicissimo calcolo esponenziale: quanto più incrementa la facilità di acquisizione mnemonica, tanto più decrementa l'efficienza. Ciò è dovuto al fatto che l'utente medio è portato a creare delle password legate a contenuti banali, come data di nascita, nomi propri, località o altre cose che divengono facile obbiettivo degli hacker. È sufficiente un modesto programma Brute Force per scardinare parole d'ordine dal contenuto mediocre. Per confutare la regola enunciata si dovrebbero creare password che includono facili rimandi mnemonici noti solamente a chi li genera e nel contempo apparire complicati per i malintenzionati. Vediamo un esempio: sono alto 184 cm, peso 86 Kg, adoro la letteratura, la matematica e la musica lirica. Da questi semplici dati è possibile ricavare una buona password molto facile da ricordare.

Let92ma86ric è quindi una password discreta, facile da rammentare, non altrettanto da attaccare anche perché la sua lunghezza è pari a 96 bit. Si tenga presente che, per costringere un programma Brute Force agli straordinari, l'estensione della stringa deve superare la fatidica soglia dei 64 bit. L'arma migliore contro un assalto di questo tipo è costringere il Brute Force ad improponibili intervalli di tempo! Con esercizio costante posso assicurare che chiunque, utilizzando questo metodo, può creare delle password robuste, facili da rammentare e nel contempo complicate da attaccare, con estensione che può arrivare alla soglia dei 256 bit se si ha buona memoria. Vediamo adesso quali requisiti deve soddisfare una parola d'ordine per poter essere qualificata come una buona password. Sicuramente non dovrà contenere i seguenti caratteri:

Per quanto riguarda la lunghezza dei caratteri, come già detto, dovrà superare i 64 bit:

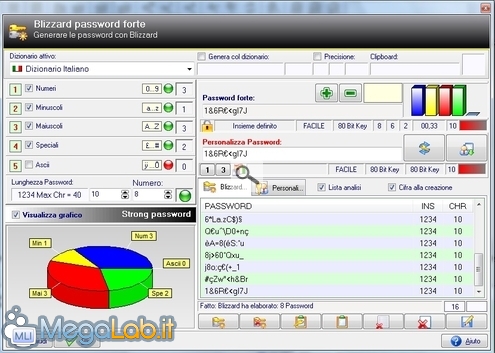

Le caratteristiche sopra menzionate introducono password che potrebbero essere alquanto complicate e pertanto difficili da generare. Se dobbiamo proteggere dati particolarmente sensibili con parole d'ordine che non siamo in grado di creare col metodo sopra descritto, ci si può rivolgere ad un generatore automatico in grado di soddisfare le nostre esigenze. Creare ottime password con un generatore! Esistono tanti generatori di password nella rete, molti gratuiti, come Sicurpas Blizzard Algorithm, integrato nel programma Sicurpas Freeware Pro. Con questo generatore si possono creare master key molto potenti e difficilissime da attaccare. Blizzard è considerato, dalla critica specializzata, uno dei migliori nella sua categoria se non il migliore in assoluto ed offre svariate funzioni molto utili alla sicurezza. Con questo versatile strumento potete creare master key aventi estensione massima di 40 caratteri, più che sufficienti a scoraggiare qualsiasi attacco Brute force. Il modulo permette inoltre di generare parole d'ordine personalizzate e liste di password da poter impegnare all'occorrenza. L'utilizzo di uno strumento come Blizzard al massimo della potenza presenta il problema della difficoltà ad acquisire mnemonicamente le password, in modo specifico se aventi particolare lunghezza e composizione di valori. Per risolvere l'incombenza affideremo a Sicurpas le nostre master key. Come difendere le nostre password Una delle migliori strategie per tutelare le master key che non siamo in grado di affidare alla nostra memoria, consiste nel dislocarle in supporti di archiviazione mobile come, ad esempio, la chiavetta USB, in subordine, potendo contare sulle prestazioni di Sicurpas, memorizzarle nel disco rigido. Il software è in grado di cifrare le master key con l'algoritmo di Rijndael avente chiave a 256 bit e consegnarle in un file nativo con estensione .srd come si può notare nell'esempio a seguire: Suddetto file viene riconosciuto esclusivamente dal programma che annota una serie di parametri indispensabili all'identificazione, tra i quali, estremamente importante, il percorso dove viene archiviato al momento della creazione: questa caratteristica risulta indispensabile se si decide di memorizzare il file .srd su disco rigido. Analizziamo adesso in dettaglio entrambe le opzioni cercando di capire quale possa essere il modo migliore per sfruttarle. Memorizzazione su chiavetta USB Per allocare una master key su di un supporto mobile di tipo USB si può agire nel modo seguente:

Nel caso specifico il livello di sicurezza rimane ottimale per qualsivoglia soluzione si decida adottare, infatti la capacità di Sicurpas a riconoscere il percorso di archiviazione consente la creazione di path fittizi da cancellare e ricostruire al momento in cui viene composta la chiave. L'argomento è presente nella guida in linea del programma alla voce Scomposizione della password. Memorizzazione su disco rigido Allocare nel disco rigido le master key incapsulate all'interno di un file .srd dovrebbe risultare, in teoria, operazione più rischiosa. In questo caso è molto importante la capacità di Sicurpas a riconoscere i percorsi di archiviazione, infatti, ricorrendo a dei path fittizi, la possibilità che qualche hacker carpisca la master key è davvero remota. Vediamo come si può operare:

Queste soluzioni debbono essere obbligatoriamente associate a dei path fittizi creati al momento della memorizzazione del file .srd, quindi cancellati e successivamente ricreati nel momento in cui si ricompone la chiave master. "Le opzioni sopra descritte rientrano in una strategia difensiva che ricalca i canoni del buon senso e della prudenza e viene suggerita da qualsiasi esperto di crittografia, indipendentemente dall'utilizzo di Sicurpas. Il programma è stato progettato per favorire il più possibile suddetta strategia, pertanto dispone di tutte le funzioni per metterla in pratica. Perciò ho suggerito tale software, oltre, chiaramente, poiché sono uno dei progettisti che gli ha dato vita. Nessuno vieta, se lo si vuole, di utilizzare altri programmi aventi le medesime funzioni!" Nel prossimo articolo vedremo come associare le password agli archivi che intendiamo proteggere! Mariano Ortu vi saluta dalla terra dei nuraghi! Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.98 sec.

- | Utenti conn.: 232

- | Revisione 2.0.1

- | Numero query: 45

- | Tempo totale query: 0.1