Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

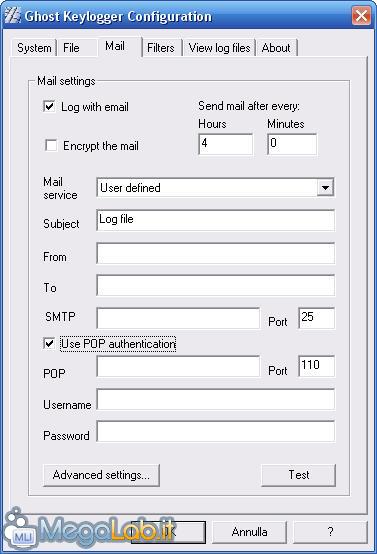

Correlati TagScheda "Mail"

In questa scheda possiamo scegliere se il file log debba essere spedito via email come allegato. Possiamo anche scegliere se criptare il messaggio. Se desideriamo che il programma invii il file log, dobbiamo impostare l'indirizzo da cui la mail parte (quindi anche il server SMTP e i dati per l'autenticazione POP, cioè Username e Password) e l'indirizzo cui la mail arriva. Possiamo poi testare le impostazioni facendo clic su Test.

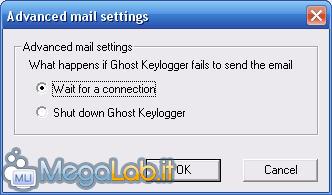

In Advanced Settings possiamo specificare l'operazione che il programma eseguirà qualora il programma non riuscisse ad inviare la mail (ad esempio. se non è disponibile una connessione ad Internet). Scheda "Filters"

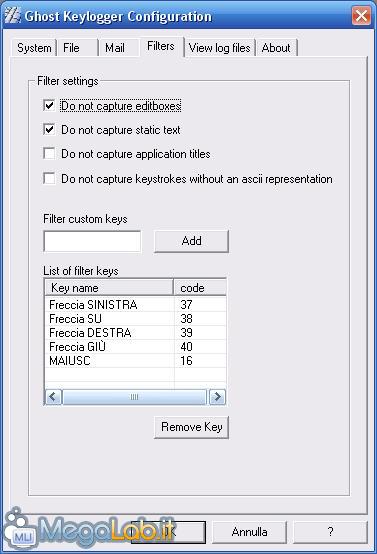

In questa scheda possiamo impostare il filtraggio dei tasti, in modo che non vengano registrati tasti indesiderati. Do not capture editboxes permette di non registrare il contenuto delle caselle di modifica. Un esempio di una casella di modifica è la barra degli indirizzi di Internet Explorer. Do not capture static text permette di non registrare testi statici, come ad esempio il contenuto delle maschere di errore o notifica. Do not capture application titles permette di non registrare i titoli delle finestre attive. Do not capture keystrokes without an ASCII representation permette di registrare solo i tasti con un corrispondente valore ASCII. Tasti che non sono codificati in ASCII sono ad esempio i tasti Backspace, Control, Bloc Maiusc o le frecce direzionali. Si possono poi aggiungere filtri per determinati tasti con Filter custom keys. Scheda "View log file"

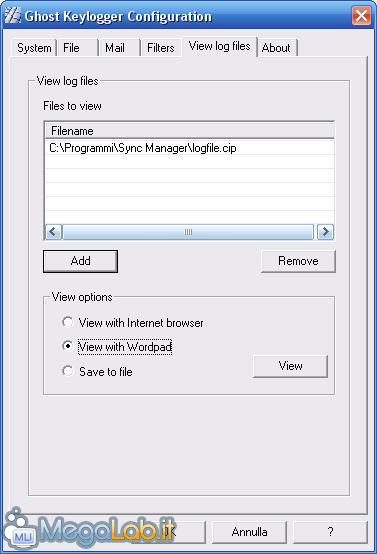

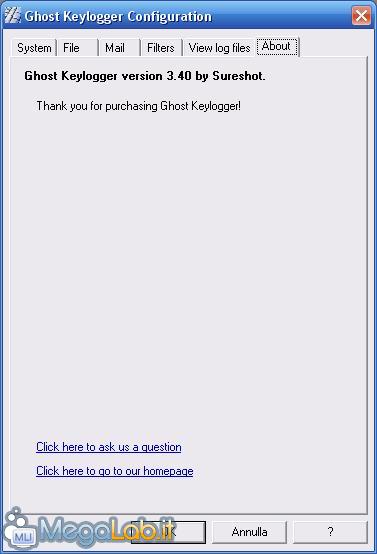

È da questa scheda che possiamo decriptare il contenuto del file log. Selezioniamo il file .cip che desideriamo leggere cliccando su Add: si aprirà la finestra di dialogo Apri, che permette di trovare il file. Si può inoltre scegliere con quale applicazione aprire il file log, o se salvare il contenuto del log in un file non criptato. Scheda "About"

Infine, in questa scheda sono presenti collegamenti alle FAQ e Home Page degli sviluppatori. Nella versione demo è presente anche un collegamento alla pagina che permette di acquistare la versione completa. Per problemi o domande di ogni tipo vi rimando al Megaforum. Le impostazioni 1 Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.69 sec.

- | Utenti conn.: 150

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.08