Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

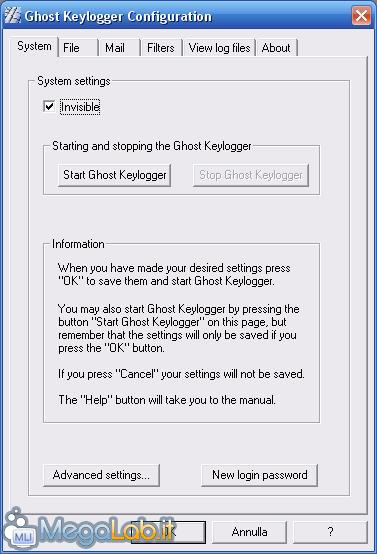

Correlati TagLe impostazioni - Scheda "System"

Nella prima scheda possiamo impostare, se in possesso della versione completa del programma, la modalità "Invisibile". I due pulsanti appena sotto permettono di attivare/disattivare Ghost Keylogger. Come spiega il riquadro Information, prima di uscire bisogna confermare le impostazioni facendo clic su OK (in basso).

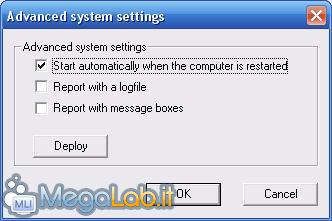

In Advanced Settings possiamo selezionare altre opzioni. Ad esempio, di default è spuntata la voce Start automatically when the computer is restarted. Ciò permette di avviare Ghost Keylogger ogni volta che Windows viene riavviato. Le altre due caselle riguardano la segnalazione degli errori incorsi durante l'esecuzione del programma. Spuntando la prima casella, il programma genera un file di debug (chiamato "debug_log.txt") che riporta gli errori. Spuntando la seconda casella, gli errori vengono notificati in tempo reale all'utente tramite finestra di dialogo. Ovviamente, è inutile attivare tale opzione se abbiamo scelto la modalità invisibile. Cliccando su Deploy abbiamo la possibilità di trasportare il keylogger su altri PC: solo i file essenziali saranno copiati su floppy o penna USB. È possibile utilizzare un cover name per nascondere il trasporto dei file. Tre sono i file necessari da copiare: syncagent.exe, syncagent.cfg e syncagent.dll. Se si sceglie come cover name msvcasp, i file copiati saranno chiamati msvcasp.exe, msvcasp.cfg e msvcasp.dll. Se abbiamo copiato i file su un disco floppy, utilizziamo tale disco per copiare i file sul computer di destinazione. È possibile copiarli in qualsiasi directory. Sul computer di destinazione, facciamo doppio clic sul file cover-name-assegnato.exe per avviare il keylogger. Tornando nella scheda System e cliccando su New login password, abbiamo la possibilità di cambiare la password di accesso. Scheda "File"

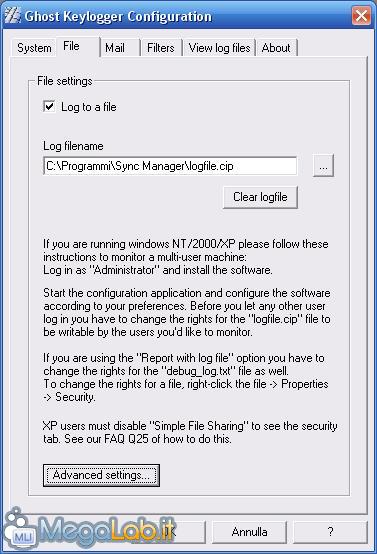

Qui possiamo scegliere se il keylogger debba creare un file log (chiaramente, se l'opzione non è spuntata, il keylogger è assolutamente inutile!). Cliccando sul bottone Clear log file il file log viene resettato. Sempre in questa scheda viene spiegato che, affinché possa essere creato e modificato dal programma il file log (di default chiamato logfile.cip), dobbiamo accedere al programma con diritti di amministratore e consentire (da Proprietà) le azioni di lettura/scrittura sul file.

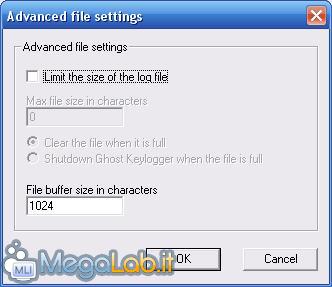

In Advanced settings possiamo scegliere se dare al file log uno spazio su disco limitato o illimitato. Se scegliamo la prima opzione, bisognerà specificare la dimensione massima del file e l'azione che il programma intraprenderà se tale valore venisse raggiunto: il programma può arrestarsi o può cancellare il vecchio file log e crearne un altro. File buffer size in characters permette di impostare la frequenza con cui i dati vengono scritti nel file log. Aumentando tale valore, l'intervallo di tempo tra le operazioni di scrittura sul file log aumenta. Le impostazioni 2 Ghost Keylogger Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.83 sec.

- | Utenti conn.: 120

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.16