Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

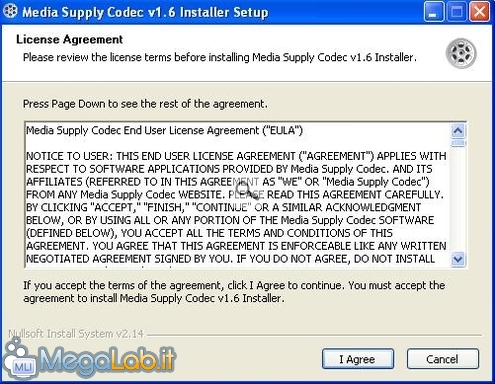

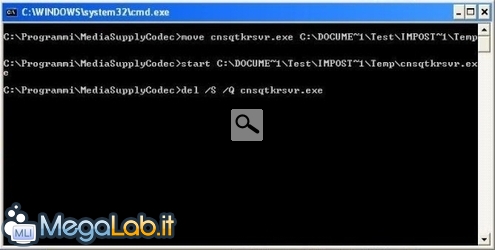

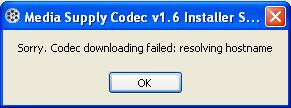

Correlati TagL'installazioneL'installazione del codec avviene in modo del tutto legittimo. Al suo avvio si presenta la richiesta di adesione alla sua licenza, simile alla seguente: La licenza è comunque chiara e lecita. Infatti, al punto 8.1, essa dichiara che l'uso del codec è a nostro rischio e pericolo: 8.1. No Warranty; Disclaimer. YOUR USE OF THE Media Supply Codec SOFTWARE IS AT YOUR SOLE RISK. Dopo la visualizzazione della licenza, nel caso in cui essa venga accettata, il programma installa i suoi file e i suoi componenti, facendosi passare realmente per un codec; visualizza quindi, per un istante, una prompt DOS, con cui notifica le operazioni eseguite, ma subito scompare. Immortalata, però, si possono facilmente distinguere le operazioni sopra citate: Al termine della sua installazione, il fasullo codec visualizza naturalmente un messaggio di errore, notificando che l'installazione non è andata a buon fine. In realtà il malware è ormai pienamente installato nel nostro computer:

Già prima del riavvio della macchina infettata, il trojan è in piena esecuzione, facilmente identificabile dallo strano nome del file avviato:

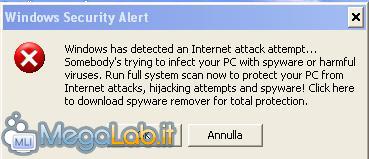

Le seguenti operazioni potranno essere compiute dal trojan solo collegandosi a server remoti, quindi solamente se sul computer è presente una connessione alla rete esterna; in caso contrario, l'infezione si ferma al precedente punto. Nelle ultime versioni, il trojan, essendo di tipo Downloader, funziona anche da presupposto per il download di altri software nocivi. Precisamente, induce l'utente infetto a scaricare Rogue-Antivirus. Il malware, infatti, cerca di convincere l'utente a scaricare il proprio software, facendogli credere che il programma sia capace di rimuovere ogni tipo di infezione a pagamento; naturalmente, è tutto falso. Raccomando quindi di negare l'installazione.

La navigazione del browser viene inoltre dirottata su siti che offrono il suddetto tipo di "servizio", visualizzando alle volte un pop-up allarmante all'interno del browser, simile a questo: L'homepage viene redirezionata su siti commerciali della natura appena vista, come softwareferral.com. Installa quindi una toolbar che si inietta nel browser, il cui file risiede nella root di sistema (cioè C: \Windows).

Nella root di sistema aggiunge inoltre i seguenti file: Ampkfst.dll, che si inietta nelle dll eseguite all'avvio del sistema da explorer.exe (ShellServiceObjectDelayLoad)

Bklgvsf.dll, che si inietta nella stessa area del precedente file visto

Dxpvlmpdn.dll, che si inietta come BHO (Browser Helper Objects)

Foxflpd.exe, residente nella root di sistema e parte dell'infezione

Sa53XXEd.exe, anch'esso residente nella root di sistema e componente dell'infezione

Vengono poi creati numerosi file .job, che eseguiranno a ogni boot del sistema il file sa32XXEd.exe Nella root di sistema vengono infine creati 2 file di testo, di nome dat.txt e search_res.txt, che memorizzeranno rispettivamente gli indirizzi web visitati e le ricerche effettuate in Internet con i motori di ricerca. Queste informazioni verranno poi inviate a persone interessate a catturare il nostro interesse, che ci offriranno prodotti inerenti al genere dei siti web da noi più visitati. Una specie di KeyLogger quindi.

Guida alla rimozione Analisi del Trojan Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.47 sec.

- | Utenti conn.: 99

- | Revisione 2.0.1

- | Numero query: 37

- | Tempo totale query: 0.07