Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati Tag

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

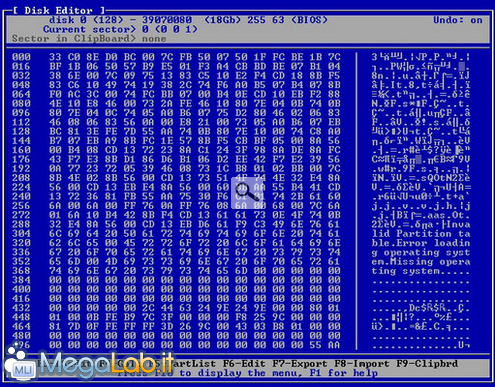

Il rootkit da MBR - conosciuto ora come "Mebroot" - non cessa di far parlare di se. Secondo la società finlandese F-Secure, quello che a dicembre/gennaio scorsi era poco più che un codice in beta è divenuto ora un software malevolo gestito in maniera professionale dai suoi autori, che ne diffondono in rete le ultime varianti attraverso exploit aperti in Internet Explorer, Windows e componenti aggiuntivi del browser. Il post sul weblog della security enterprise che riferisce delle novità su Mebroot sottolinea poi l'importanza delle componenti di networking del malware, grazie alle quali il rootkit è in grado di camuffare le proprie attività di rete modificando al volo i driver di basso livello che si occupano della gestione delle connessioni. Il crescente problema dei malware e dei codici malevoli che prendono di mira i sistemi informatici si arricchisce di un nuovo, temibile episodio: i ricercatori hanno messo le mani su un esemplare di virus decisamente particolare, in grado di passare inosservato all'utente, al sistema operativo e a molti dei software di sicurezza attualmente in circolazione annidandosi in quelle parti del disco fisso solitamente non accessibili in maniera diretta. Tecnicamente il malware è un rootkit, poiché ha appunto lo scopo di rendersi invisibile e prendere il controllo del sistema operativo. Un tipo di infezione sempre più diffusa quella dei rootkit, la cui origine si perde nella storia di UNIX - il "nonno" di tutti i sistemi operativi moderni, NT/XP/Vista inclusi - e nelle shell testuali per l'accesso alle funzionalità del sistema. E che si fonde, nel nuovo malware segnalato tra gli altri dall'autore del software anti-rootkit GMER e dal ricercatore di Prevx Marco Giuliani, con tecniche che invece appartengono alla storia dei virus per PC IBM e compatibili. Infatti il malware doppiamente vecchio infetta il Master Boot Record dell'hard disk, quella fondamentale porzione di dati memorizzati nel primo settore del disco fisso a cui il BIOS passa il controllo del processo di start-up della macchina durante la fase di boot. In un passato che appare quanto mai lontano l'MBR era il bersaglio privilegiato dei virus da boot o appunto da MBR, nella cui categoria rientra di diritto anche Brain, il primo virus della storia dei PC la cui scoperta risale al gennaio del 1986. E proprio come Brain, il nuovo malware usa anche tecniche di camuffamento "stealth" per rendersi invisibile agli occhi guardinghi dei software di sicurezza o dell'UAC di Windows Vista, intercettando l'interrupt 13h per mezzo del quale passano tutte le richieste a basso livello di lettura e scrittura sul disco fisso. In tal modo, qualora l'antivirus richiedesse l'accesso all'MBR per verificare che esso non sia infetto, il malware dirotterebbe la chiamata mostrando al software una copia pulita del settore di avvio, opportunamente copiata nel settore 62 dell'HD. Diversamente da Brain però, il malware è un rootkit a tutto tondo pensato per sfruttare le funzionalità dei sistemi operativi moderni: il codice modificato inserito nel Master Boot Record serve a richiamare in memoria altre porzioni del virus, registrate nei settori 60 e 61 del disco. A sua volta tale codice richiama in memoria il driver kenel-level del malware, memorizzato nello spazio inutilizzato dell'HD. E questa è la principale novità della nuova minaccia: al contrario di bestiacce pestifere del calibro di Gromozon, piuttosto che pensare di sfruttare trucchi poco noti per nascondere la propria presenza nel sistema il virus si nasconde fuori da esso e senza aggiungere o modificare alcun file all'interno di Windows o del Registro di Configurazione. Questo tipo di attacco, pensato per colpire il sistema dall'esterno attraverso il Master Boot Record, era già stato ipotizzato nel 2005 dagli esperti di eEye Digital Security, autori appunto del progetto BootRoot. E secondo le analisi proprio da BootRoot il malware deriva una parte fondamentale del proprio codice. Il sistema non è compromesso ma il kernel di Windows viene comunque modificato al volo dal malware, che in tal modo oltre a camuffare il vero contenuto del Master Boot Record apre alcune connessioni dirette a sistemi di rete remoti. Attualmente il virus funziona solo su Windows XP, poiché esso non è progettato per infettare il kernel del nuovo Windows Vista. Ciò nondimeno l'MBR di un sistema Vista viene comunque infettato, anche se il driver del rootkit fallisce il caricamento in memoria. Una certa protezione in questo frangente pare fornirla l'UAC, che se attivo - cosa improbabile almeno per i power user, visto l'eccesso di avvisi prodotti dal suddetto meccanismo di protezione - blocca il tentativo di modifica del settore di avvio. Per poter eseguire il trojan-dropper portatore del nucleo del malware, ad ogni modo, l'attacco necessita di una tattica già usata negli ultimi mesi, sfruttando cioè iframe camuffati all'interno di pagine web bucate e ben note vulnerabilità dei browser meno evoluti come Internet Explorer 6. Sia come sia, il nuovo codice malevolo rappresenta la concretizzazione di un pericolo spesso evocato in passato ma mai divenuto reale al di là degli esperimenti di laboratorio. Da tempo si parla di malware che si comportano come "ipervisori", facendo girare un intero sistema operativo all'interno di virtual machine create grazie all'assistenza delle tecnologie di virtualizzazione incluse negli ultimi processori di AMD e Intel, compromettendo in sostanza il sistema dall'esterno senza modificare alcunché al suo interno. Il nuovo virus da MBR rappresenta una minaccia persino più beffarda, perché fa esattamente la stessa cosa ma sfrutta vecchi trucchi fusi assieme al redivivo concetto dei rootkit software. Purtroppo la quasi totalità dei software di sicurezza, antivirus, anti-rootkit e quant'altro non è in grado, qualora l'attacco da web che installa il codice malevolo fosse andato in porto, di fronteggiare i pericoli derivanti dalla compromissione del sistema. GMER sembra invece in grado di individuare il malware con un metodo che l'autore del software chiama "comparazione incrociata del settore dell'MBR", come riporta l'analisi originale raggiungibile a questo indirizzo. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.26 sec.

- | Utenti conn.: 112

- | Revisione 2.0.1

- | Numero query: 44

- | Tempo totale query: 0.08