Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

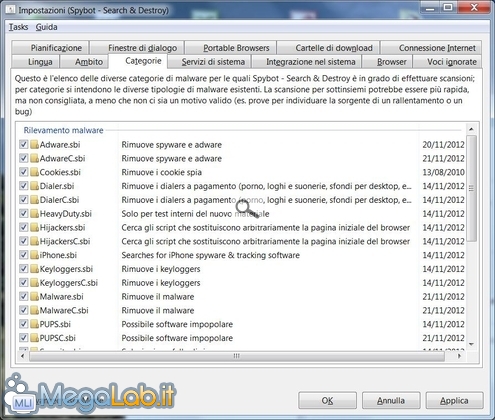

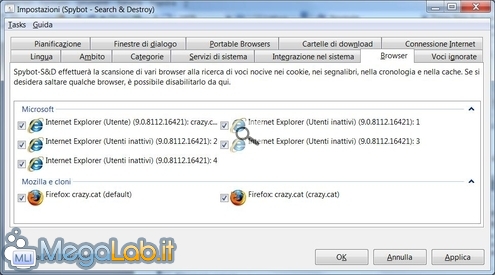

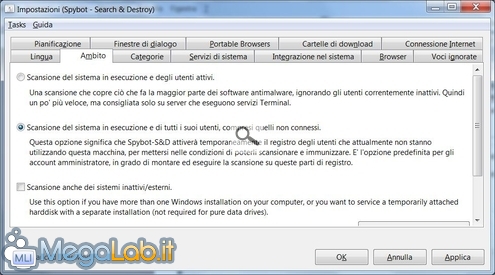

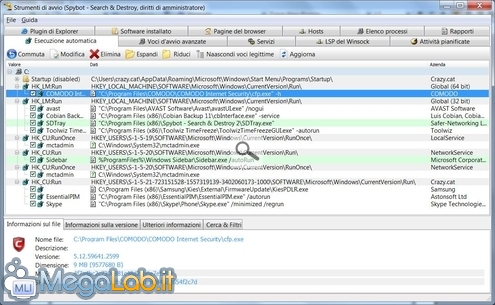

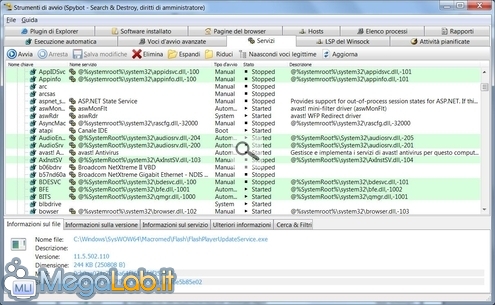

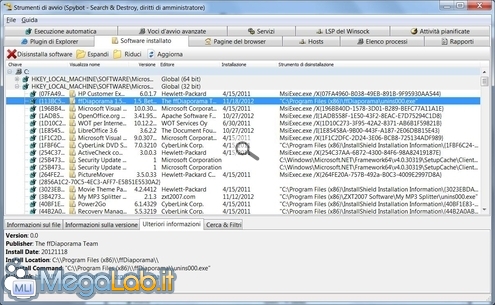

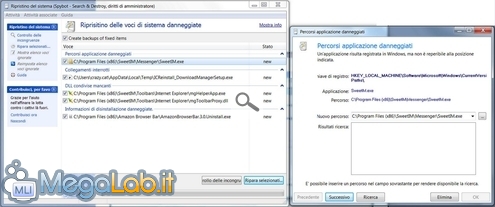

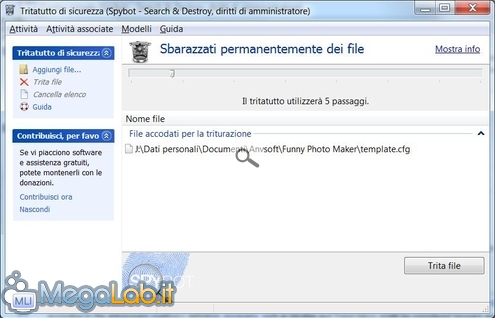

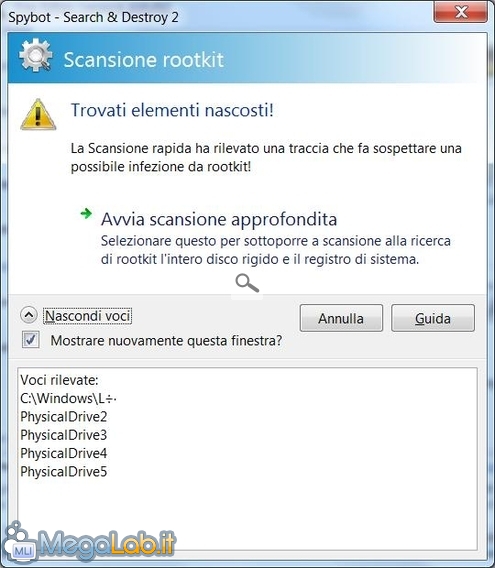

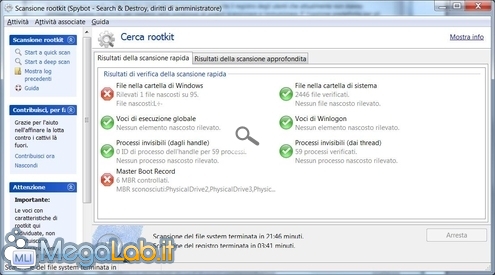

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! ImpostazioniNelle Impostazioni del programma si possono selezionare le categorie di malware da ricercare (meglio lasciarle tutte). Si può scegliere quali browser, e anche quali utenti, controllare. Si possono aggiungere al controllo anche alcuni browser portable, tramite l'apposito Tab, come Firefox, Chrome e Seamonkey. Sarebbe da verificare la funzione Scansione del sistema in esecuzione e di tutti i suoi utenti, presente in Ambito, che dovrebbe permettere la scansione di utenti infetti, da un altro utente presente nel computer che non ha problemi. Strumenti di avvioTramite gli Strumenti di avvio, possiamo gestire, ed eliminare se crea problemi, tutto quello che è caricato all'avvio del sistema operativo sia come applicativi che servizi, varie impostazioni dei browser e tanto altro. Si possono anche disinstallare i programmi. Ripristino del sistemaQuesta funzione permette di eliminare alcune chiavi di registro che rappresentano voci danneggiate o mancanti. Prima di rimuoverle del tutto, potete anche selezionare un nuovo percorso se si tratta di un'applicazione che è stata spostata. TritatuttoIl Tritatutto è un eliminatore di file in maniera definitiva, lo spazio occupato dal file scelto sarà sovrascritto cinque volte rendendo praticamente impossibile un suo recupero. Scansione RootkitLa Scansione dei rootkit rileva eventuali malware nascosti nel sistema, o nei settori di boot, se rileva qualcosa di strano consiglia una scansione approfondita. Come scrivono, giustamente, nel box in basso, non è detto che tutto quello che è stato rilevato sia per forza un rootkit. Il test Funzioni Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.75 sec.

- | Utenti conn.: 95

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.03