Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

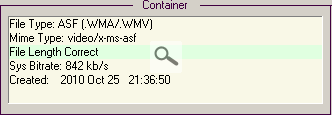

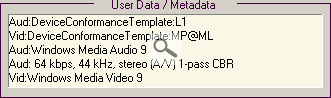

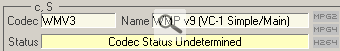

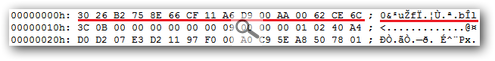

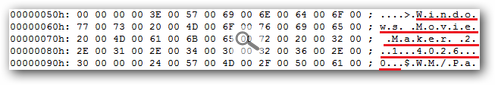

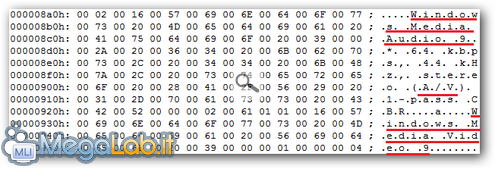

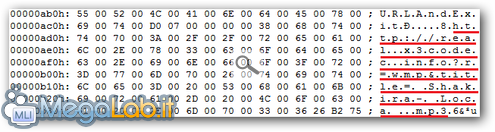

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Struttura del fileGià dall'analisi del file con VirusTotal, si evince che non è un file audio, bensì un file .ASF rinominato (Magic: Microsoft ASF). Un file ASF è un contenitore generico sia per tracce WMA sia per WMV, inoltre può contenere audio MP3. Quindi, quando il file viene riprodotto tramite Windows Media Player, il programma riconosceun file ASF contenente un file WMV e la traccia WMA modificata per scaricare un file. Questo è possibile poiché il software legge l'intestazione per gestire correttamente i documenti. Così si spiega la presenza di una traccia MP3 usata solo come pretesto e fasulla. Una conferma proviene dall'analisi del file con il gratuito ed ottimo GSpot. Il primo riquadro (Container) è quello che cattura di più la nostra attenzione: Sono confermate le nostre iniziali supposizioni: è un file ASF (video/x-ms-asf) che, come ci ricorda anche Gspot, può incorporare vari formati tra cui file Windows Media Audio (WMA) e file Windows Media Video (WMV) . Sempre Gspot nella sezione User Data / Metadata ci mostra che la traccia audio è codificata con WMA v2 e la traccia video usando WMV v9. Qui si nota che lo stato del codec è indeterminato, ovviamente. Analisi file MP3 con editor esadecimaleDeterminati a voler trovare altre informazioni su questo file, procediamo ad aprirlo con HxD, un ottimo editor esadecimale che permette di visualizzare i singoli byte (e la loro relativa codifica in ASCII). Questi sono gli screenshot più rilevanti, di cui abbiamo riquadrato le parti significative. I primi 16 byte del file, 30 26 B2 75 8E 66 CF 11 A6 D9 00 AA 00 62 CE 6C, sono quelli che identificano (come ulteriore conferma) i file *.ASF (http://www.garykessler.net/library/file_sigs.html); Il file è stato creato con Windows Movie Maker (offset 506 - 80F); Il file è composto sia da una traccia audio (8A5 – 8CC) che da una traccia video (92F - 956); Questa parte la riportiamo solo per curiosità: il link evidenziato è quello da cui viene scaricato il falso codec (ACC - B39). E con questa ultima analisi del file, pensiamo di aver chiarito ogni dubbio. Come difendersi MP3 con sorpresa: la minaccia è ben celata Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.91 sec.

- | Utenti conn.: 131

- | Revisione 2.0.1

- | Numero query: 47

- | Tempo totale query: 0.16