MP3 con sorpresa: la minaccia è ben celata

Molti guru della sicurezza sono consci delle molteplici metodologie utilizzate da cracker e virus writer per infettare e prendere possesso di un computer. Tra queste si annoverano semplici file .exe, exploit del browser utilizzato, un firewall mal configurato, fino ad arrivare alle raffinate tecniche di social engineering.

Pochi invece sono a conoscenza di una nuova tecnica: sfruttare un exploit dei Digital Rights Management (DRM) per confezionare un MP3 ad hoc che una volta aperto, con il pretesto di scaricare un fantomatico codec, avvia il download del codice ostile.

In questo articolo procederemo all'analisi di TrojanClicker: ASX/Wimad.gen! H, reperito in rete.

L'infezione

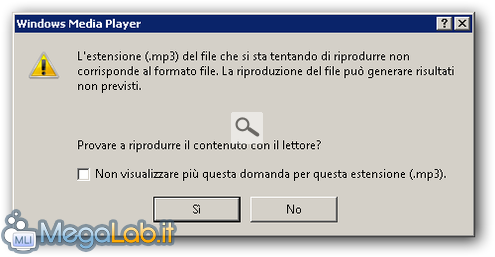

Il file si presenta come un normalissimo MP3. Windows Media Player, nel tentativo di aprirlo, segnala che l'estensione dell'MP3 non corrisponde al reale formato del file.

Ciò dovrebbe far insospettire anche l'utente meno smaliziato.

Intenzionati a continuare l'analisi del malware, clicchiamo Si e proseguiamo.

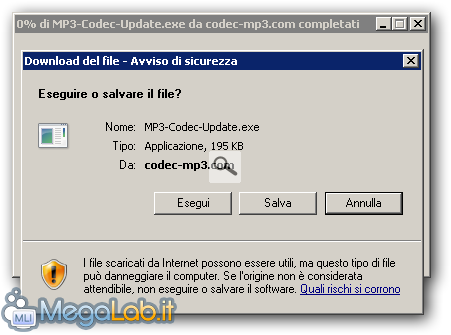

Nella nostra prova non veniamo nemmeno avvertiti della mancanza di un codec: Windows Media Player ci invita a scegliere la destinazione del file da scaricare.

Salviamo il file mp3_codec_update.exe, che spediamo a VirusTotal ed a ThreatExpert, i quali ci rilevano una toolbar malevola di relativa pericolosità e segnalata solamente da 4 antivirus.

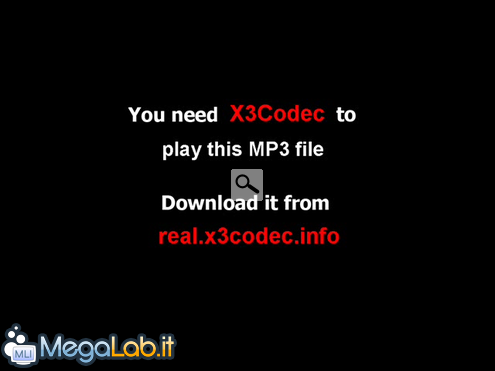

Inoltre viene visualizzato il seguente video:

Continuiamo l'analisi del file.

Struttura del file

Già dall'analisi del file con VirusTotal, si evince che non è un file audio, bensì un file .ASF rinominato (Magic: Microsoft ASF). Un file ASF è un contenitore generico sia per tracce WMA sia per WMV, inoltre può contenere audio MP3.

Quindi, quando il file viene riprodotto tramite Windows Media Player, il programma riconosceun file ASF contenente un file WMV e la traccia WMA modificata per scaricare un file.

Questo è possibile poiché il software legge l'intestazione per gestire correttamente i documenti.

Così si spiega la presenza di una traccia MP3 usata solo come pretesto e fasulla.

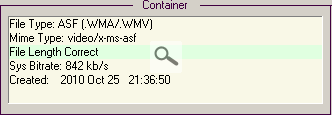

Una conferma proviene dall'analisi del file con il gratuito ed ottimo GSpot. Il primo riquadro (Container) è quello che cattura di più la nostra attenzione:

Sono confermate le nostre iniziali supposizioni: è un file ASF (video/x-ms-asf) che, come ci ricorda anche Gspot, può incorporare vari formati tra cui file Windows Media Audio (WMA) e file Windows Media Video (WMV) .

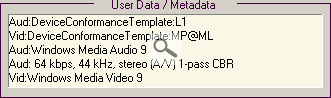

Sempre Gspot nella sezione User Data / Metadata ci mostra che la traccia audio è codificata con WMA v2 e la traccia video usando WMV v9.

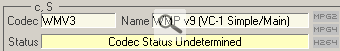

Qui si nota che lo stato del codec è indeterminato, ovviamente.

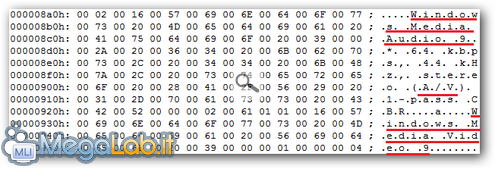

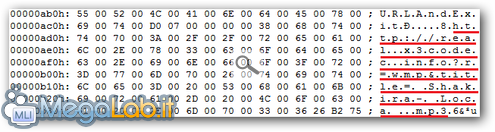

Analisi file MP3 con editor esadecimale

Determinati a voler trovare altre informazioni su questo file, procediamo ad aprirlo con HxD, un ottimo editor esadecimale che permette di visualizzare i singoli byte (e la loro relativa codifica in ASCII).

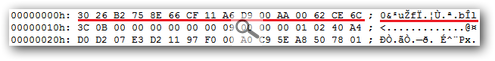

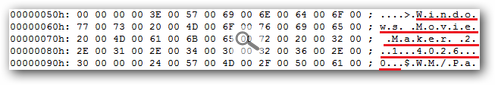

Questi sono gli screenshot più rilevanti, di cui abbiamo riquadrato le parti significative.

I primi 16 byte del file, 30 26 B2 75 8E 66 CF 11 A6 D9 00 AA 00 62 CE 6C, sono quelli che identificano (come ulteriore conferma) i file *.ASF (http://www.garykessler.net/library/file_sigs.html);

Il file è stato creato con Windows Movie Maker (offset 506 - 80F);

Il file è composto sia da una traccia audio (8A5 – 8CC) che da una traccia video (92F - 956);

Questa parte la riportiamo solo per curiosità: il link evidenziato è quello da cui viene scaricato il falso codec (ACC - B39).

E con questa ultima analisi del file, pensiamo di aver chiarito ogni dubbio.

Player alternativo

Abbiamo eseguito molti test e siamo giunti alla conclusione che è praticamente impossibile proteggersi dall'exploit continuando ad usare Windows Media Player, poiché questo exploit è funzionante su tutte le versioni del riproduttore multimediale di casa Microsoft (testato dalla versione 9 alla 12 su Windows XP e Windows 7).

Utilizzando player alternativi, invece, non viene avviato il download del file, più precisamente:

- VLC media player riproduce il video, ma non si avvia nessuna finestra di download e non compare alcun messaggio del tipo "codec mancante";

- Winamp invece non riesce proprio a riprodurre il file;

- foobar2000 come Winamp non riproduce il file;

- JetAudio prova a riprodurre il file, non ci riesce, e tenta di riprodurlo in un loop che sembra infinito (un bug del programma);

- Media Player Classic si comporta come VLC (solo video).

Per difendersi, quindi, basta impostare come player predefinito un qualsiasi altro lettore multimediale.

Antivirus

Un altro accorgimento da tenere è utilizzare avast! 5: già dalla scansione di Virustotal e dall'esperienza di molti utenti emerge che finora è uno dei pochi antivirus che riescono a bloccare in real-time il download del file MP3 e dei malware appartenenti a questa famiglia; quindi per chi si trova nella situazione di scaricare una gran quantità di materiale dalla rete, potenzialmente nocivo, questo nostro consiglio è da tenere in considerazione.

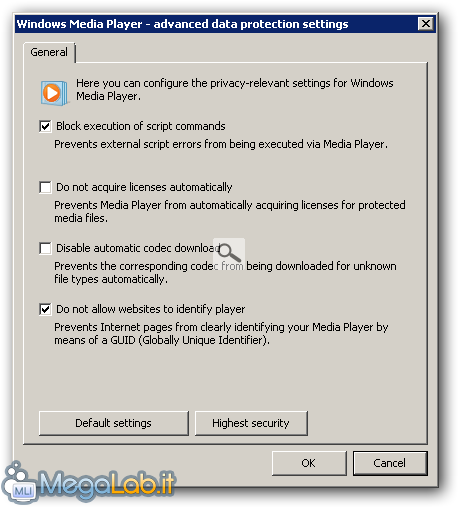

Modificare Windows Media Player

Nelle nostre prove, inoltre, abbiamo cercato di risolvere il problema con il software a pagamento TuneUp, disattivando il controllo dei DRM sui file e il download automatico di codec. E analizzando le impostazioni avanzate di Windows Media Player.

Ciò tuttavia è stato inutile: viene di nuovo proposto il download del virus.

In caso qualcuno riesca a trovare un software o il procedimento per impedire questo exploit, è pregato di segnalarlo nella sezione Commenti.

Malware o metodologia di infezione?

Cos'è un malware? Volendo banalizzare, possiamo dire che è un software programmato per svolgere una serie di operazioni dannose per un PC, come modificare e/o cancellare file, sconvolgere il registro di sistema, eccetera.

Questo file deve essere considerato come tale?

Secondo noi è più appropriato ritenere questo file MP3 non come un virus, ma come una metodologia di infezione in rapida diffusione (i primi casi risalgono al 2004, ma sono pochi ed isolati).

Il motivo che ci ha spinto a scrivere un articolo adesso è che, dalle testimonianze raccolte in rete, questo fenomeno si sta diffondendo a macchia d'olio.

C'è bisogno di informare l'utenza?

Come in ogni infezione, è principalmente l'utente colui che esegue il malware.

Il rapporto della sicurezza informatica con l'utente medio è cambiato nel tempo: dall'avviso che i file .exe scaricati da Internet possono essere nocivi introdotto in molti browser, ai vari balloon tips di Windows riguardanti gli aggiornamenti del sistema operativo, fino ad arrivare al Centro Sicurezza PC di Windows XP Service Pack 2 ed al Controllo account utente (UAC) di Windows Vista.

Si è cercato nel tempo di sensibilizzare sempre più l'utente in merito ai nuovi mezzi di infezione.

Per concludere questa è una delle tante minacce informatiche di cui l'utente deve essere informato.

Canali P2P? No grazie!

Un accorgimento da tenere bene a mente, e che ci sentiamo di consigliare, è di stare molto attenti ai file scaricati da canali P2P.

Dalle informazioni raccolte in rete, il principale mezzo di diffusione è proprio questo.

Ricordiamo che il download di materiale protetto da copyright è illegale. Inoltre esistono molti modi per acquistare legalmente singoli brani o album a prezzi molto bassi, si consideri solo iTunes. Un metodo gratuito e legale per ascoltare musica è visitare il sito Grooveshark o Downlovers.

Siamo stati fortunati?

Il campione testato portava al download di una toolbar relativamente innocua, non apportava modifiche consistenti al sistema operativo e non minacciava la sicurezza del computer in modo grave. Un virus-writer più "spietato" avrebbe potuto portare gli ignari utenti al download di bootkit o rootkit, di cui conosciamo gli effetti molto più devastanti.

Alcuni riferimenti:

- Il virus Beagle viaggia sulle reti di P2P

- Bagle un worm che attacca gli antivirus

- Alureon scavalca PatchGuard ed infetta Windows x64

- Il worm Conficker aggredisce i PC non aggiornati

Ringraziamenti

Un ringraziamento speciale va a crazy.cat ed a sampei.nihira, per aver segnalato e reperito il file in rete.

Approfondimenti

Chiunque volesse approfondire l'argomento, è invitato a consultare questa discussione sul nostro forum.

Video

Il seguente video mostra passo passo l'infezione del campione in questione su Windows XP SP3

.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati