Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

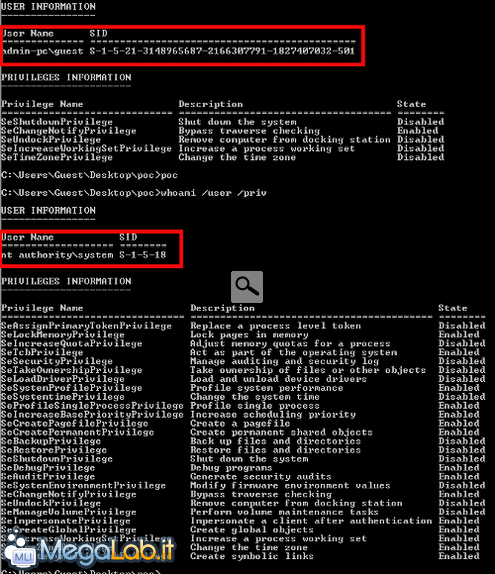

Sophos ha segnalato ieri una nuova falla nel file di sistema win32k.sys che permette ad utenti dotati di accesso al PC con privilegi limitati di sfuggire alle restrizioni ed eseguire programmi come "system", ovvero l'account dotato di libertà anche superiori ai normali amministratori Il baco interessa tutte le versioni del sistema operativo Microsoft, compresi Windows 7 e Windows Server 2008 R2 ed è causato dall'errata gestione di un particolare valore del registro di sistema che, opportunamente modificato, "inganna" il kernel presentando privilegi differenti da quelli reali. Tale voce è modificabile anche dagli utenti limitati. A rendere ancor più grave la situazione, vi è il fatto che Controllo Account Utente (UAC) non "scatta" a dovere, richiedendo conferma all'utilizzatore tramite la consueta schermata oscurata: l'esecuzione avviene quindi direttamente, senza alcuna notifica. La software house britannica ha ricordato che difetti di questo tipo ("Privilege escalation") non sono, di per sé, utilizzabili per scatenare l'esecuzione di codice da remoto e, di conseguenza, sfruttabili per prendere il controllo di un sistema via Internet. Ciò nonostante, un cracker sufficientemente abile potrebbe combinare questa tecnica ad un'altra vulnerabilità per ottenere risultati ancora più vantaggiosi, compromettendo così anche postazioni utilizzate con privilegi limitati. Affinché questo avvenga però, il malware dovrebbe essere scaricato preventivamente sul sistema della vittima. Un listato dimostrativo è apparso in rete per alcune ore, ma è poi stato rimosso: è tuttavia molto probabile che già dalle prossime ore possa essere pubblicato un nuovo exploit. In attesa di una patch in grado di epurare la piattaforma dal difetto, Sophos ha proposto un rimedio temporaneo che prevede la modifica dei privilegi d'accesso ad una specifica area del registro. Gli interessati possono trovare la descrizione della procedura qui ma, considerata la tipologia del baco, l'operazione è consigliata solo agli amministratori di sistema aziendali più cauti e, comunque, non al pubblico consumer. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.34 sec.

- | Utenti conn.: 112

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.02