Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

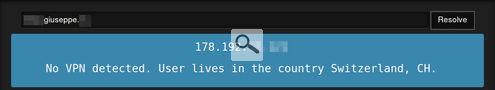

Skype è uno dei servizi VoIP più apprezzati ed utilizzati negli ultimi anni, al punto di essere riconosciuto spesso come sinonimo di videochat e chiamate gratuite: oltre 50 milioni di connessioni simultanee al secondo, considerando solo il client dedicato, sono numeri eccezionali per un servizio gratuito (nella sua versione base). Proprio questo elevato numero di persone connesse simultaneamente rischia di diventare un "piatto succulento" per i numerosi pirati informatici, pronti a tutto per mettere le mani sulle informazioni e sui dati passanti sul circuito P2P adottato dal software. Alcuni di questi sono riusciti a sfruttare un bug di Sykpe (risalente a Novembre 2010), utilizzandolo per scoprire, con relativa semplicità, l'indirizzo IP di un utente regolarmente registrato. Basta conoscere lo username (nome utente) Skype di un qualsiasi utente "da spiare" ed utilizzare uno dei tanti "resolver" creati allo scopo reperibili sul Web. Il risultato ottenuto è l'ultimo indirizzo IP utilizzato dal nostro "bersaglio" per connettersi alla piattaforma: non è necessario che lui sia realmente connesso in quel preciso momento (Status "Non in linea" o "Invisibile"), basta che sia registrato ed abbia usato almeno una volta Skype. I rischi intrinseci di tale falla sono numerosi: si va dalla geo-localizzazione, passando per l'IP tracking, fino ad arrivare ad attacchi mirati alla propria piattaforma per carpire le nostre informazioni personali (anche tramite malware). Ma la pericolosità del bug va ben oltre il semplice tracciamento: questo può essere sfruttato per identificare l'attività P2P sulla rete torrent degli utenti bersaglio anche in presenza di tecniche di offuscamento e filtri IP. "Dimmi il tuo nome Skype e ti dico precisamente quali file torrent hai scaricato nell'ultima settimana" sembra essere il motto di alcuni anonimi utenti della rete. Queste informazioni rappresenterebbero una "miniera d'oro" per le major dell'intrattenimento; malgrado ciò, ad oggi non ci sono casi documentati dell'utilizzo di questa tecnica da parte delle stesse. Anche se a prima vista il problema potrebbe sembrare di poco rilievo, l'impatto effettivo del bug è molto più vasto di quanto si possa immaginare. L'effetto più evidente si ha per quegli utenti che utilizzano la funzione di log-in automatico inclusa nel software che, unita all'esecuzione automatica del programma all'avvio del computer, permette al malintenzionato di ottenere "succulente" informazioni. Conviene distinguere tra utilizzo su dispositivi fissi e mobili. Nel primo caso, considerando che la maggior parte degli utenti privati dispone di una linea con IP dinamico (l'indirizzo varia ad ogni accensione del router / modem), un malintenzionato può facilmente ottenere l'indirizzo IP dell'utente con una certa regolarità (ad esempio ogni 10 minuti) determinando con buona precisione che il suo obiettivo, in quel momento, sta utilizzando attivamente il computer. Quanto detto resta valido per i dispositivi mobili, con l'aggiunta di veder tracciati i propri spostamenti con un grado di precisione dipendente dall'operatore utilizzato. Se alcuni di essi (in Italia, 3 e Vodafone), utilizzando IP dinamici ma dietro NAT (il provider associa lo stesso indirizzo IP ad una moltitudine di utenti) risultano immuni al problema, per gli altri l'IP assegnato può variare a seconda dell'entità dello spostamento. Un caso particolare è rappresentato dagli hotspot di esercizi commerciali periodicamente utilizzati dall'utente (ad esempio McDonald's o Feltrinelli) per i quali la presenza di un IP statico consente al solito malintenzionato di determinarne la presenza presso tale esercizio commerciale, che sebbene in origine non noto, può diventarlo. Per fortuna buona parte di questi strumenti resta "riservata", disponibili solo ad una cerchia ristretta di persone. I semplici "resolver" sono però disponibili con relativa semplicità (basta fare un giro nella rete). Prova sfruttamento bugHo deciso di testare uno di questi resolver Skype presenti sul Web. Per il test ho utilizzato il mio nome utente, ed ecco i risultati: Mio indirizzo IP Indirizzo ricavato dal resolver Confermo che le cifre mascherate sono le stesse in entrambi gli screen, il resolver ha preso il mio indirizzo IP partendo dal mio nome utente Skype. Come controprova ho verificato l'IP ottenuto da un mio parente in Italia (previo consenso) in un altro resolver disponibile in rete Una veloce chiacchierata al telefono mi ha permesso di verificare la bontà dell'indirizzo IP ottenuto. Analisi tecnicaOgni cosa descritta in questo contenuto è stata resa possibile dall'esistenza di una versione "modificata" accessibile dal blog skype-open source. Di seguito, una sintetica rappresentazione dello sfruttamento del bug: La falla verrà risolta?La risposta che trapela da Microsoft è negativa, nonostante la presenza del bug dal 2010 e il suo reale sfruttamento dal 2011. Microsoft però assicura che il problema non colpisce solo Skype, ma che è una problematica che "ha coinvolto tutte le società che fanno del VoIP il loro business" e che "gli utenti Skype saranno tutelati e protetti contro qualsiasi potenziale attacco". Il problema è alla radice del protocollo P2P utilizzato dal software: cambiare il codice per risolvere la falla comprometterebbe il corretto funzionamento di Skype in maniera permanente. Tutto è perduto?Fortunatamente no, attraverso degli stratagemmi possiamo continuare ad utilizzare Skype tutelando la nostra privacy. Possiamo utilizzare una piattaforma online di connessione a Skype, in grado di "bypassare" il problema Oppure utilizzare un Proxy o una rete VPN (come Anchorfree). Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.37 sec.

- | Utenti conn.: 113

- | Revisione 2.0.1

- | Numero query: 50

- | Tempo totale query: 0.16