Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

L'esperto Didier Stevens ha scoperto un problema di sicurezza molto serio nel formato Portable Document Format (PDF) usato ogni giorno da milioni di utenti. Le specifiche del formato, ideato da Adobe ma divenuto standard aperto ISO nel 2008, prevedono infatti la possibilità di lanciare programmi esterni: sfruttando in modo creativo questa caratteristica, Stevens ha mostrato come sia possibile realizzare documenti malevoli in grado di eseguire codice a discrezione dell'aggressore sul calcolatore assaltato

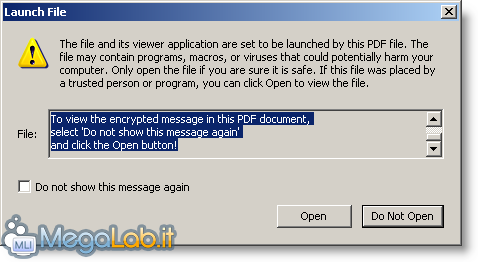

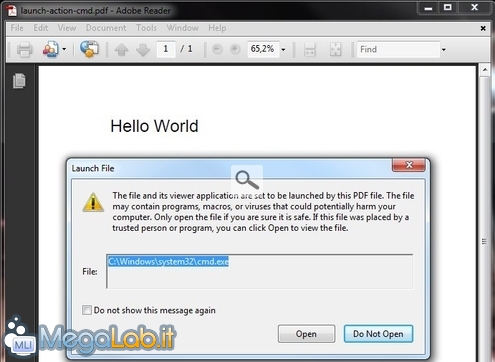

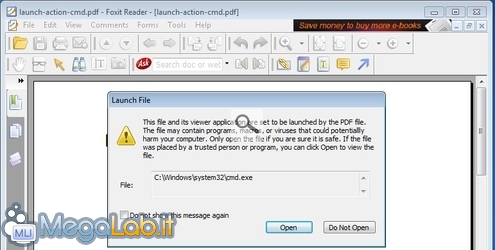

Nel post in cui annuncia la propria scoperta, l'esperto ha spiegato che mentre Foxit Reader (un lettore di PDF alternativo e piuttosto popolare fra gli utenti avanzati) esegue il comando esterno immediatamente, il più celebre Adobe Reader mostra un messaggio di conferma prima di lanciare l'applicazione. È comunque piuttosto semplice ridurre l'efficacia di tale protezione, poiché il messaggio stesso può essere parzialmente modificato inserendo testo a piacere: usando quindi un pizzico d'astuzia, un cracker potrebbe trarre in inganno l'utente, sostenendo che l'autorizzazione è necessaria per scaricare un aggiornamento indispensabile oppure aprire un file crittografato

Stevens ha scelto di gestire la propria scoperta in modo responsabile: non ha quindi pubblicato il codice usato per l'attacco in rete, ma ha invece preso contatto con il centro di sicurezza Adobe affinché sia possibile tentare di correggere il difetto. Gli interessati possono testare in prima persona il baco aprendo questo PDF: il documento è innocuo, ma è effettivamente in grado di aprire una finestra di comando in Windows Interessante notare che, contrariamente al passato, disabilitare Javascript non è sufficiente a tutelarsi dal difetto. La replica degli interessatiAdobe ha confermato il problema, specificando però che non si tratta di un baco del proprio Reader, ma di un utilizzo "creativo" della funzionalità prevista nella sezione 12.6.4.5 della specifica ISO PDF 32000-1: 2008. Il colosso ha altresì rimarcato il fatto che Adobe Reader chieda esplicita conferma all'utente prima di proseguire. Foxit, invece, ha prontamente rilasciato la versione 3.2.1 del proprio software, che ora mostra un avviso analogo a quello proposto da Adobe Reader prima di procedere La soluzione è sicuramente lontana dall'essere perfetta: d'altro canto, risolvere il difetto senza violare esplicitamente le specifiche del formato (con tutti i problemi di compatibilità che questo comporterebbe) sembra pressoché impossibile. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.44 sec.

- | Utenti conn.: 113

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.01