Mentre Monaco di Baviera apre le porte a turisti ed enogastronomi in occasione dell'Oktoberfest, Kaspersky Lab accoglie professionisti ed appassionati di sicurezza informatica di tutto il mondo con la tappa tedesca di Kaspersky Security Symposium 2010, una tre giorni dedicata all'approfondimento di tematiche ad importanza critica per l'utenza collegata alla rete

MegaLab.it è stato invitato a partecipare all'evento e, a partire dalla serata di mercoledì 22, vi terrà costantemente aggiornati sull'evento, con la consueta attenzione agli aspetti più pratici e rilevanti per smanettoni, amministratori di sistema ed utenti finali.

Un'agenda ricchissima

Le 6 sessioni in programma saranno tenute dai più quotati Security Expert/Researcher e Malware Analyst/Researcher del gruppo, ed affronteranno tematiche di primo piano: si parlerà di attacchi mirati, come quelli visti con "Operazione Aurora", e di rogue antivirus studiati per truffare i naviganti.

È ad agenda anche un promettente speech inerente una piaga che continua a causare danni enormi: il sempreverde "spam" che ingolfa le nostre mailbox.

Altri interventi saranno incentrati su gaming on-line e problematiche di sicurezza connesse (alzate le antenne, irriducibili di World of Warcraft!), mentre Vitaly Kamluk, Chief Security Expert per il gruppo, illustrerà gli sbarramenti di natura legale che impediscono a Kaspersky Lab di "salvare il mondo" dai cybercriminali.

Ce ne sarà anche per i sistemi Linux e UNIX-based (sì, utenti Mac, parliamo di voi!): nonostante queste piattaforme siano generalmente ritenute più sicure, si tratta di una credenza che va quantomeno ridimensionata: i sistemi alternativi a Windows possono infatti essere compromessi da codice malevolo in modo non dissimile da quanto avvenga sul sistema Microsoft.

Interviste con gli esperti: ci sono domande?

È in programma ampio spazio dedicato agli incontri 1-a-1 fra la stampa e i relatori. MegaLab.it sfrutterà tale occasione per avanzare alcune domande a carattere più generale, ma cercheremo di approfondire quanto più possibile anche le tematiche richieste dai lettori: se avete dubbi o domande relativi ai prodotti Kaspersky Lab o al mondo della sicurezza in generale, esponeteli nei commenti qui sotto e faremo il possibile per farvi rispondere direttamente dagli esperti.

Per tutto gli approfondimenti invece, restate sintonizzati..

L'arrivo in hotel è stato piacevole e l'accoglienza dello staff tedesco di Kaspersky assolutamente impeccabile. Al buffet di benvenuto si mangia ottimo cibo, si beve squisita birra (siamo pur sempre a Monaco di Baviera durante l'Oktoberfest!) e si tende a dimenticare che ci si trova ad una press conference ufficiale.

Due chiacchiere con gli altri inviati, uno scambio di battute con alcuni ricercatori e le ore della serata passano velocissime. Non ci sono solo esperti di IT e giornalisti tecnici, ma anche rappresentanti della stampa generalista di tutto il mondo: si tratta, ci fosse ancora bisogno di conferme, di un chiaro segnale di quanto la tecnologia sia uscita dagli stanzini bui degli smanettoni per divenire una presenza fissa nella vita di tutti i giorni.

Ad interrompere quello che potrebbe sembrare più un incontro fra amici che non un appuntamento di lavoro ci pensa, suo malgrado, Eugene Kaspersky in persona.

Una nuova era per la sicurezza

Il numero uno del gruppo porta cattive notizie. Mentre nell'ultima decade i criminali si sono limitati a portare aggressioni finalizzate al profitto economico, lo scenario sta cambiando radicalmente, o quantomeno, si sta integrando in un modo ben più pericoloso.

L'esperto spiega che è importante prepararsi: i Lab hanno infatti tracciato un nuovo tipo di attacco che non prende di mira i personal computer, ma, piuttosto, è indirizzato a sabotare gli impianti di automazione industriale.

Il rischio, ribadisce Mr. Kaspersky, non è più solamente quello di vedersi sottratto il numero di carta di credito oppure subire qualche altro tipo di disagio economico: il pericolo è che ora i criminali possano iniziare a portare vere e proprie azioni di cyber-terrorismo, standosene semplicemente seduti alla scrivania dall'altro capo del mondo.

I bersagli iniziali parrebbero essere le centrali di produzione energetica, comprese quelle nucleari. È quindi facilmente comprensibile, quanto poco rassicurante, il perché uno dei massimi esperti mondiali di sicurezza si dica "fortemente spaventato" per gli incedenti che potrebbero scaturire da un calcolatore aziendale compromesso in questo modo.

Come se questo non fosse sufficiente, si staglia all'orizzonte il sabotaggio degli impianti che producono cibi, bevande e beni di prima necessità: grazie alla possibilità di raggiungere, in maniera più o meno diretta, i calcolatori che regolano e gestiscono gli stabilimenti anche tramite Internet, racconta l'esperto in un dietro le quinte con un gruppo di giornalisti visibilmente turbati, la possibilità che uno scenario apocalittico degno del miglior film di fantascienza possa divenire realtà è un rischio più che concreto.

Il breve intervento si conclude senza troppi dettagli tecnici, per i quali probabilmente ci sarà spazio domani, ma il messaggio è arrivato integro ai reporter in sala: chiaro indicatore che nessuno dei presenti ha sottovalutato le parole del boss è il fatto che riprendere le conversazioni "leggere" iniziate in precedenza è stato tutt'altro che facile, mentre ci si interroga vicendevolmente sui tanti aspetti "oscuri" dell'informatizzazione globale sempre più prominente.

L'apertura ufficiale della giornata principale è tenuta da Andreas Lamm, Direttore generale per Kaspersky Lab Europa

All'evento sono presenti delegati provenienti da 24 nazioni differenti, che Lamm trova il tempo di citare una per una.

Il manager spiega quanto importante sia per la sua azienda l'aspetto relativo alla formazione e all'informazione del pubblico e si spinge ad alcuni interessanti parallelismi fra la sicurezza "fisica", presente in forze all'Oktoberfest, e quella del mondo tecnologico sul quale si trova ad operare.

Trattandosi di realtà che attraggono un'enorme bacino di utenza, questo significa importanti somme di denaro. E dove c'è denaro, ci sono i criminali.

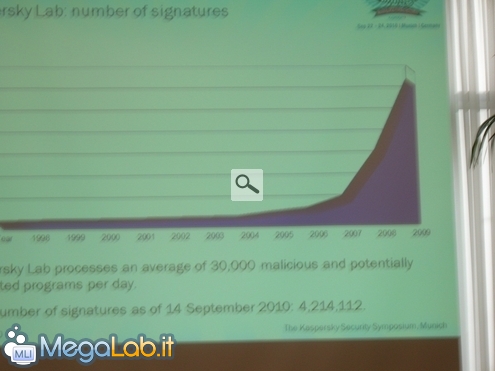

Così come l'evento bavarese è sempre in forte crescita, lo stesso può dirsi della quantità di codice malevolo in circolazione: la curva ascendente ha iniziato ad essere particolarmente evidente nel 2004, per poi esplodere a ritmi sempre più sostenuti fino a raggiungere la situazione odierna

D'altro canto, il bottino è sostanzioso: si parla di 10 miliardi di euro di introiti per i cyber-criminali per singolo anno nella sola Germania.

Lamm accenna anche al settore della sicurezza dei dispositivi mobili: sebbene i reali malware siano ancora pochi, spiega il manager, il pericolo che si possa consentire l'accesso a dati riservati (email, password, numeri di carta di credito, documenti aizendali) in seguito allo smarrimento o al furto dell'apparecchio è assolutamente concreto ed attuale.

La situazione, comunque, potrebbe cambiare presto: Lamm non esclude che la quantità di malware in circolazione sulle piattaforme mobili possa raggiungere la criticità che oggi caratterizza i PC attorno al 2015.

La presentazione dell'azienda, della sua storia e delle strategie che ne hanno decretato il successo è curata da Eugene Kaspersky stesso

Il leader maximo racconta di un team di 4 ingegneri dell'Europa dell'est che, non senza incontrare forti difficoltà iniziali legate ai pochi fondi disponibili, è cresciuto fino a contare oggi oltre 2.000 impiegati dislocati nelle diverse sedi regionali del gruppo.

Oggi Kaspersky è leader di mercato in Russia, quarto su scala mondiale e secondo per quanto riguarda il mercato USA.

Le chiavi del successo sono fondamentalmente quattro.

Il primo è una spiccata esperienza maturata sul campo, che consente all'azienda di capire in profondità il mercato nel quale si trova ad operare. Una competenza che consente non solo di garantire la sicurezza dei clienti oggi, ma anche di realizzare software in grado di tutelare dalle minacce nascenti.

Il secondo punto di forza sta nei prodotti stessi: soluzioni di sicurezza che funzionano e piacciono al pubblico.

Il terzo è costituito dalla fortissima attenzione per i partner e per il canale di distribuzione. Non a caso la politica aziendale prevede di porre in essere una struttura di riferimento locale nei mercati più importati, impiegando sempre esperti del posto in grado di capire al meglio le necessità dello specifico pubblico.

L'ultimo punto riguarda l'attenzione per gli utenti e per i clienti, tramite una serie di attività fra le quali spicca il supporto tecnico gratutito 24/7.

Kaspersky lascia quindi il palcoscenico brevemente, per poi ritornare subito dopo. Il manager ha poi infatti invitato una giornalista a raggiungerlo, alla quale ha personalmente consegnato una torta di compleanno realizzata appositamente fra il "buon compleanno" intontato da tutti i presenti.

Magnus Kalkuhl, Direttore dell'area di ricerca europea, ha invece esposto alla platea le importanti differenze che sussistono fra le soluzioni di sicurezza di ieri e di oggi

Alcuni anni addietro la tecnica di lavoro era particolarmente incentrata sull'aggiornamento delle definizioni antivirali: i ricercatori intercettavano i malware, realizzavano le opportune "firme" di riconoscimento e le distribuivano poi al pubblico.

Tale approccio è però inadeguato alle continue aggressioni alle quali siamo esposti oggi: ecco quindi che Kaspersky ha rivisto la propria metodologia, passando ad un approccio multisfaccettato al problema.

Innanzitutto, si parla ancora una volta di forti investimenti nella formazione e nella comunicazione. Il messaggio di base è sempre quello di mantenere aggiornati i propri strumenti, non gettare all'aria la prudenza e, ovviamente, scegliere una soluzioni anti-malware. Poche regole che, evidentemente, ancora non sono seguite dagli utenti della rete.

Kaspersky, dal canto proprio, ha implementato numerose novità anche dal punto di vista tecnologico:

- Modulo per il cloud computing, tramite il quale il file viene verificato in remoto

- Funzionalità di emulazione: "cosa succederebbe se questo eseguibile venisse aperto? " e relativa capacità di interpretazione dei risultati

- Rilevazioni euristiche inerenti il comportamento dei programmi in esecuzione

- Modulo HIPS per la prevenzione delle intrusioni

- Scansione delle vulnerabilità non ancora corrette presenti sul sistema

- Filtro geografico, mediante il quale impedire connessioni a sistemi remoti che risiedano al di fuori di una lista di Paesi "sicuri"

- Tastiera virtuale, per evitare il keylogging

- Caratteristiche di sandboxing per l'esecuzione in un area di sistema distinta

Il gruppo è poi impegnato in continue ricerche e collaborazioni con i governi ed i portali che si occupano di sicurezza, mentre tiene sott'occhio costantemente le aree underground nelle quali i cybercriminali vendono ed acquistano le proprie "merci".

La maggior parte delle minacce provenienti dalla rete non sono indirizzate a colpire un singolo bersaglio ma, piuttosto, a compromettere quanti più calcolatori possibile, indipendentemente che si tratti di un PC domestico usato per giocare o del notebook di un professionista.

Attacchi come quello chiamato "Operazione Aurora" rivolti a Google sono invece di tutt'altro tipo: sono mirati, e portati con precisione chirurgica contro bersagli ben specifici.

Dell'argomento ha parlato Stefan Tanase, Senior Security Researcher in forze al gruppo Kaspersky Lab

Tanase ha ribadito che si tratta di un approccio sostanzialmente differente ed ha paragonato senza mezzi termini i normali virus a volgari "borseggiatori", mentre gli attacchi mirati costituiscono ladri professionisti a tutti gli effetti.

Gli scopi sono differenti: mentre le prime minacce sono realizzate per sottrarre denaro agli utenti oppure garantirsi l'accesso alle risorse dei loro PC, gli attacchi mirati hanno come obbiettivo lo spionaggio industriale e, in alcuni casi, addirittura il sabotaggio delle linee di produzione a cui accennava Eugene Kaspersky ieri.

L'esperto ha illustrato quindi le varie fasi che portano ad un'aggressione mirata. Si parte dall'identificazione del bersaglio e di un canale per accedervi: Facebook e gli altri siti di social networking facilitano moltissimo il lavoro dei cracker, poiché rendono disponibili molte informazioni riservate in punti di click (o addirittura "di API", come dimostrato di recente).

La cyber-gang passa poi alla creazione del malware e della strategia migliore per colpire, molto spesso basata su ingegnosi trucchi di ingegneria sociale.

Una volta dentro, si passa all'azione: il furto dei dati dai sistemi via Internet o la modifica di alcuni parametri critici sembrerebbero essere le operazioni più quotate dai sabotatori digitali.

L'intervento ha trattato poi nello specifico il malware chiamato Stuxnet, ovvero quello impiegato qualche mese addietro in combinazione alla falla delle chiavette USB per intrufolarsi nei sistemi Siemens SCADA impiegati presso gli stabilimenti di produzione per il controllo delle procedure automatiche.

Stuxnet, ha spiegato Tanase, è tutto tranne che il lavoro di un ragazzino rinchiuso in uno scantinato: piuttosto, i Lab si sono trovati davanti ad un codice malevolo estremamente articolato, in grado di sfruttare ben 4 vulnerabilità completamente sconosciute fino ad allora (0-day) per propagarsi.

Il tutto, sommato al fatto che il virus è stato firmato digitalmente con certificati sottratti ad aziende leader del settore come Realtek e JMicron, lasciano pensare ad un gruppo estremamente ben organizzato e dotato di risorse economiche non indifferenti, forse addirituttra sotto contatto ad un qualche governo nazionale.

Il reale obbiettivo dei cracker alle spalle di Stuxnet rimane tutt'ora ignoto e, probabilmente, rimarà tale: è altamente improbabile infatti che le aziende compromesse si facciano avanti segnalando il tipo di danni e furti che hanno subito, a causa dei risvolti negativi che questo potrebbe avere sui rispettivi marchi.

Certo è, invece, che i danni potrebbero essere stati notevoli in caso, esemplifica l'oratore, ad essere compromesso fosse stato un impianto di depurazione idrica oppure una centrale energetica.

La presentazione completa è liberamente scaricabile da qui.

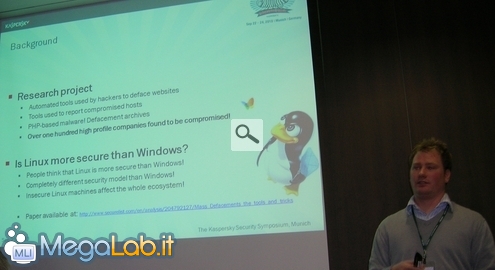

David Jacoby è l'esperto Kaspersky per quanto riguarda il mondo Linux/UNIX. Il suo bagaglio di competenze è impressionante: con quasi 15 anni di esperienza nel campo del penetration testing alle spalle, Jacoby è, a tutti gli effetti, un'autorità in materia

Il messaggio che ha lanciato con il suo intervento è chiaro: i sistemi Linux e derivati da UNIX (come Mac OS X) non sono invulnerabili e, si legge fra le righe, non sono né più né meno sicuri delle controparti Windows: a fare la differenza è soprattutto l'amministratore o l'utente che, tramite l'utilizzo degli appositi strumenti e una certa dose di attenzione alla configurazione del tutto è in grado di rendere "sicura" o "non-sicura" la piattaforma di lavoro.

Errori nella gestione dei permessi a livello di file system (ACL), password troppo facili da indovinare o addirittura nulle, l'assenza di cicli regolari di aggiornamento interessano il mondo Windows quanto quello delle piattaforme meno diffuse.

L'esperto ha citato come esempio i virtual host realizzabili con Apache, mediante i quali i fornitori di servizi web sono in grado di ospitare molteplici siti su una singola macchina (il cosiddetto "hosting"): una svista dell'amministatore può facilmente consentire ad un utente di accedere ai file dell'altro ed ecco che, indipendentemente dal sistema operativo in uso, un cracker può aggredire un sito altrimenti "invulnerabile" semplicemente sfruttando una debolezza che è riuscito a rintracciare su un altro dominio con il quale il primo condivida il server.

La gestione degli update per quanto riguarda le macchine Linux/Mac costituisce poi un grosso problema in ambito aziendale. Mentre infatti le macchine Windows sono gestite con semplicità in maniera centralizzata, i sistemi concorrenti tendono ad essere trascurati a causa del fatto che le patch sono considerate "meno importanti" perché, appunto, non si tratta del mondo Windows.

Jacoby ha parlato poi degli attacchi di tipo drive-by, ovvero quelli ottenibili iniettando, ad insaputa del legittimo proprietario del sito, codice malevolo all'interno di pagine web altrimenti innocue con lo scopo di compromettere le macchine dei visitatori. Il numero di rilevazioni, ha raccontato il ricercatore, è in costante aumento poiché costituisce una strada semplice ed efficace per raggiungere un pubblico molto ampio in modo semplice e poco costoso.

Proprio i costi sono ulteriormente abbattuti tramite l'impiego di tool che si occupano di localizzare e crackare i web server in maniera quasi del tutto automatica. La localizzazione della vittima avviane tramite una pratica chiamata Google Dork cioè un "hack" del popolare motore di ricerca attuabile semplicemente utilizzando gli appositi operatori abbinati alle giuste parole chiave: un'interrogazione come questa, ad esempio, ritorna tutti i siti indicizzati che usino phpBB come piattaforma per il forum. Affinando ulteriormente la ricerca è possibile rintracciare specifiche versioni del popolare pacchetto, come alcune installazioni non ancora debitamente aggiornate e, quindi, craccabili con facilità.

Una volta aperto uno spiraglio, in caso si tratti di sistemi UNIX e derivati, l'automatismo lancia quelli che Jacoby ha identificato come "auto rooter", ovvero software malevoli che provano, uno dopo l'altro, tutti gli exploit attualmente in circolazione con la speranza di trovarne uno funzionante ed in grado di garantire il pieno accesso alla macchina.

La raccomandazione con la quale si chiude l'intervento è la stessa con la quale si è aperto: la sicurezza dei calcolatori è principalmente nelle mani dell'utente ed è influenzata solo in minima parte dalla scelta di uno specifico sistema operativo rispetto ad un altro. Gli utenti Linux, UNIX e Mac lo tengano bene a mente.

La presentazione completa è liberamente scaricabile da qui.

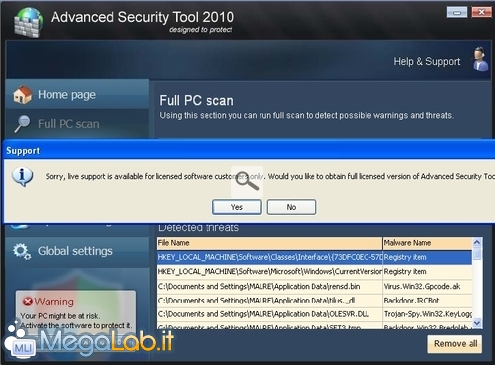

Nicolas Brulez ha parlato dei "falsi antivirus" studiati per frodare l'utenza e dell'evoluzione che questa classe di malware ha subito nel tempo. Ad oggi, ha spiegato il ricercatore, questi software hanno raggiunto un livello di sofisticatezza davvero notevole.

Dal punto di vista tecnico, capita sempre più spesso che i "rogue antivirus" siano dotati anche di una componente rootkit in grado di nasconderli sia all'utente, sia alle suite di sicurezza reali.

Per quanto riguarda l'interfaccia invece, gli analisti hanno notato un arricchimento del layout e della grafica, che risulta ora chiaramente ispirata a quella di software di protezione molto popolari

In alcuni casi inoltre, sono stati individuate persino traduzioni complete e di buon livello in varie lingue.

Lo scopo di tutto questo, ovviamente, è quello di conferire al programma un aspetto più autorevole e, quindi, più credibile.

Ma si lavora anche sotto altri versanti per convincere le vittime a pagare. Una delle ultime tendenze è la predisposizione di un vero e proprio "supporto tecnico" al quale l'utenza è invitata a rivolgersi per assistenza con la rimozione dei "virus".

È possibile contattare il falso "call center" via chat, e-mail oppure addirittura telefonicamente. Nel corso dell'intervista, Brulez ci ha raccontato di alcuni test che ha avuto modo di effettuare, la maggior parte dei quali hanno rivelato che l'operatore all'altro capo del terminale non è un automatismo, ma un tecnico in carne ed ossa. O, più precisamente, una figura commerciale incaricata di persuadere il chiamante ad acquistare i servizi aggiuntivi di "pulizia" offerti dalla gang.

Per quanto riguarda i canali di propagazione invece, si spazia dalla pagine-trappola pubblicizzate tramite la manipolazione dei motori di ricerca (black hat SEO) allo spam via e-mail e sulle piattaforme di messaggistica istantanea, passando per falsi codec e la promozione tramite banner.

Alcuni software sfruttano poi le debolezze rintracciate nelle applicazioni e nei sistemi operativi per auto-installarsi in maniera pressoché automatica ed invisibile all'utenza.

Il numero di software di questo tipo in circolazione è sicuramente elevato. I Lab hanno infatti intercettato ad oggi oltre 20 mila esemplari differenti.

La piattaforma più bersagliata è indubbiamente Windows. Ad oggi, non sembrano esistere falsi antivirus per Mac e Linux e, ci ha confermato Brulez nel corso dell'intervista, è improbabile che ne spuntino nell'immediato futuro, sia a causa della maggiore competenza media del pubblico, sia a causa di una radicata convinzione che sulle piattaforme alternative non sia possibile contrarre malware: una combinazione di fattori che aiuta immediatamente a smascherare la trappola.

Tornando al mondo Microsoft invece, le raccomandazioni per evitare di essere truffati sono le solite:

- mantenere il sistema aggiornato

- installare una soluzione antivirale ottenuta da una software house accreditata

- usare la massima diffidenza verso le inserzioni pubblicitarie

- evitare Google come mezzo per informarsi circa le notizie più importanti, preferendo invece specifici siti fidati

- tenersi alla larga dai domini sconosciuti

- aprire quanti meno allegati possibile, accertandosi sempre che si tratti di documenti realmente attesi e spediti da una fonte affidabile

La presentazione di Nicolas Brulez è scaricabile da qui.

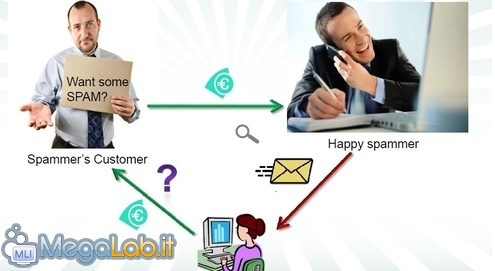

Maria Namestnikova è Spam Analyst per Kaspersky Lab ed ha presentato un interessante approfondimento inerente la posta indesiderata.

Lo spam, ha spiegato l'esperta russa residente in Germania, rimane fondamentalmente un problema di disinformazione: per quanto sia incredibile, vi sono ancora molti utenti che acquistano prodotti reclamizzati in questo modo, creando così i presupposti per rendere l'attività profittevole.

La percentuale è minima rispetto al volume di e-mail spedite (mediamente appena 7 ordini ogni per 100 milioni di messaggi spediti), ma comunque più che sufficiente per mantenere attive queste organizzazioni

I costi di gestione sono infatti decisamente bassi: gli spammer sfruttano soprattutto i computer compromessi tramite malware come centrali di distribuzione, scaricando la maggior parte delle spese su utenti e provider di connettività.

Nel corso del suo intervento, l'analista ha illustrato al pubblico come gli spammer stiano prestando sempre maggiore attenzione alla localizzazione dei propri prodotti in base al mercato di riferimento.

In particolare, i Lab hanno registrato un aumento di posta indesiderata esplicitamente ritagliato sulle necessità del pubblico: ecco quindi che la vendita di medicinali on-line la fa da padrona negli Stati Uniti ed in altri Paesi nei quali l'acquisto di questo tipo di prodotti richieda la prescrizione medica. Negli stati in cui la regolamentazione non è così rigida invece (Maria ci ha spiegato che in Russia, ad esempio, è possibile acquistare medicinali anche senza ricetta), gli spammer tendono a puntare su prodotti completamente differenti.

Un discorso analogo vale anche per la vendita di software contraffatto. Tale merce è più profittevole in USA ed Europa, ovvero nelle aree geografiche in cui la normativa sul diritto d'autore tende ad intralciare maggiormente il commercio "di strada" del bene. In Russia invece, dove la pirateria è ben più comune ed i prodotti falsificati sono disponibile anche presso i negozi off-line, la promozione via spam di questa merce risulta meno interessante.

Anche la diffusione e la fiducia verso l'e-commerce gioca un ruolo importante: lo spam inviato nei Paesi più sviluppati tende infatti a generare maggiori profitti rispetto a quello in cui, ancora, l'utenza non sia avvezza all'acquisto via Internet.

Sono solitamente le aziende più piccole ad investire in promozione tramite posta indesiderata: i marchi più noti preferiscono invece tenersene a debita distanza per evitare le evidenti ripercussioni negative in termini di immagine.

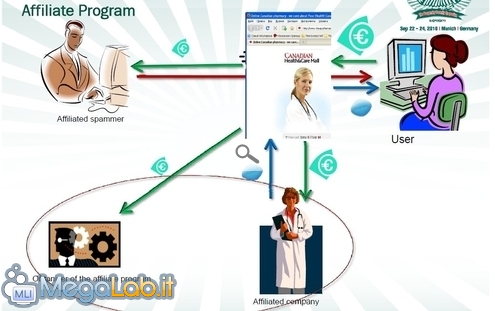

Esistono principalmente due tipologie di spammer professionista: la prima si limita ad offrire il servizio di invio delle comunicazioni per conto di terzi, mentre l'altra lavora con i programmi di affiliazione, ottenendo così una provvigione sul venduto

Proprio questa seconda classe di scocciatori sembra essere cresciuta rapidamente negli ultimi tempi, poiché l'affiliazione risulta generalmente facilmente accessibile e piuttosto redditizia.

Dal punto di vista legale, i vari stati sembrano effettivamente interessati al problema. USA ed Europa stanno muovendo nella giusta direzione, ma sono soprattutto Australia e Cina ad essere risultate maggiormente efficaci. Il volume di e-mail spedite dall'isola, ad esempio, è precipitato all'1% del totale mondiale in seguito all'introduzione di una normativa più severa.

Tuttavia, permangono difficoltà intrinseche che finiscono per ridurre l'efficacia dei deterrenti sanzionatori: in particolar modo, risulta oltremodo difficile stabilire le competenze in tutti quei casi in cui, ad esempio, uno spammer residente in Asia stia reclamizzando un prodotto acquistabile on-line da un sito ospitato presso un provider europeo ma intestato ad un'azienda americana.

Inoltre, permane il grosso problema inerente i PC infetti spara-spam e controllati da remoto, difficilmente arginabili con i meri strumenti normativi.

Nel corso dell'intervista, abbiamo chiesto all'esperta qualche suggerimento pratico per cercare di ridurre il volume di e-mail indesiderate. Le raccomandazioni sono:

- Non lasciare il proprio indirizzo e-mail sulle pagine web pubblicamente accessibili

- Non rispondere mai ai messaggi degli spammer

- Adottare una soluzione di filtraggio aggiuntiva

- Configurare il proprio sistema per bloccare tutti quei messaggi che provengano da stati nei quali non risieda nessuno dei nostri contatti

Le slide della presentazione sono scaricabili da qui.

I cyber-criminali ed il gaming on-line

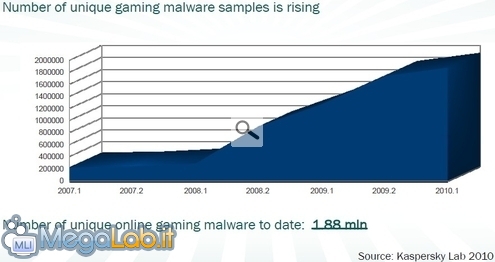

L'intervento del Virus Analyst Christian Funk è stato focalizzato sul mondo del gaming on-line: un settore in rapidissima crescita e, di conseguenza, estremamente profittevole per i cybercriminali.

Le statistiche parlano di oltre 1,88 milioni di malware esplicitamente studiati per colpire i giocatori: una cifra che ha subito un vistoso aumento a partire dai primi mesi del 2008

L'obbiettivo principale dei ladri, in questo caso, è quello di mettere le mani sulle credenziali d'accesso dei videogiocatori, di modo da prendere il controllo dei loro alter ego digitali e quindi vendere il personaggio stesso o parte dell'equipaggiamento sui grandi siti di aste on-line.

Il phishing gioca qui un ruolo importantissimo: i messaggi d'esca spingono su temi come la possibilità di provare gratuitamente ed in anteprima qualche nuovo gioco per condurre l'utenza su un sito studiato ad hoc per sottrarre gli account agli appassionati poco attenti alla sicurezza.

Le slide proposte da Funk tracciano i contorni di un'attività ben più redditizia di quello che potrebbe sembrare: in appena 30 giorni infatti, su eBay sono stati venduti 1.844 account del gioco World of Warcraft ad un prezzo medio poco superiore ai 120 euro l'uno.

Il valore complessivo calcolato è pari a qualcosa come 223 mila euro, una cifra che inquadra un mercato da almeno 2.67 milioni di euro su base annuale (tenendo presente che è stato monitorato un solo gioco su un solo canale di vendita).

La presentazione completa è disponibile qui.

Il rapporto fra giurisprudenza e sicurezza IT

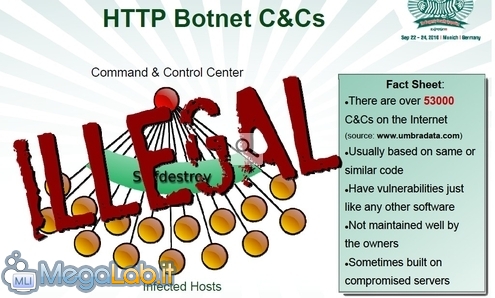

L'esperto giapponese Vitaly Kamluk ha invece parlato dei rapporti che intercorrono fra la lotta al cybercrimine e le leggi vigenti, e di come queste ultime finiscano per ostacolare sensibilmente l'attività degli esperti di sicurezza.

Kamluk ha portato una serie di esempi pratici basati sull'enorme botnet Gumblar e su quella creata dal famoso Conficker. I ricercatori hanno già pronto un piano che, facendo leva su alcune vulnerabilità rintracciate nei malware stessi e sulla struttura di controllo facilmente replicabile, sarebbe in grado di risolvere il problema alla radice nel giro di alcuni minuti, disattivando il network e addirittura permettendo la localizzazione del criminale alle spalle del tutto

Purtroppo però, tale progetto rimane chiuso nei cassetti poiché la normativa attuale assimila un'attività come questa all'accesso abusivo ad un sistema informatico, con tutte le conseguenze di natura penale che ne derivano.

Lo stesso dicasi di altri piani di contrattacco che i professionisti del settore potrebbero già attuare per sradicare importanti rami di distribuzione del malware: ancora una volta però, il tutto rimane bloccato a causa di una normativa studiata per tutelare le libertà individuali ma, in questo caso, chiaramente troppo restrittiva.

Il Chief Security Expert asiatico ha poi segnalato che l'efficacia di soluzioni di questo tipo è già stata dimostrata in alcuni casi in cui, grazie alla collaborazione speciale delle forze dell'ordine, il gruppo ha goduto di alcune autorizzazioni speciali.

Le slide impiegate durante la conferenza sono scaricabili da qui.

Dopo la conclusione del suo speech, abbiamo avuto l'occasione di rivolgere qualche domanda anche a David Jacoby, esperto del mondo Linux/UNIX. Con lui abbiamo parlato di svariati argomenti, concentrandoci però soprattutto sulle piattaforme alternative a Windows

Kaspersky e 0-day: siamo protetti?

La prima domanda riguarda i prodotti Kaspersky in generale, ed il livello di sicurezza che possiamo aspettarci contro le vulnerabilità appena scoperte e per le quali non siano ancora disponibili aggiornamenti (falle 0-day).

David ha risposto che, poiché le vulnerabilità 0-day sono, appunto, debolezze e non malware, un antivirus può fare ben poco per risolvere gli errori in sé.

Allo stesso tempo però, la soluzione antivirale può essere in grado di proteggere il sistema in caso il baco venisse sfruttato per cercare di scaricare ed eseguire codice malevolo riconosciuto dalle definizioni antivirali, dagli algoritmi euristici o dalla componente cloud: in questo caso, l'antivirus è in grado di bloccare l'aggressore prima che sia effettivamente in grado di compromettere il sistema.

L'esperto ha poi chiarito ulteriormente il concetto con un altro esempio incentrato sui server web. Se anche il sistema fosse governato da un software o da un sistema operativo vulnerabile, un aggressore potrebbe comunque non riuscire a sfruttare effettivamente il difetto. Perché questo sia possibile però, è necessario che l'amministratore abbia lavorato in maniera diligente, applicando le dovute precauzioni in fase di configurazione.

I servizi di Windows lo rendono più vulnerabile?

Mancanze e sviste di programmazione nei servizi alla base di Windows sono spesso sfruttabili per eseguire codice da remoto in maniera pressoché automatica, favorendo la proliferazione dei worm. Linux è completamente al riparo da questo genere di problemi?

"Assolutamente no. Come su Windows ci sono i servizi, su Linux può essere attivo un componente vulnerabile. Samba, ad esempio, è spesso interessato da debolezze piuttosto gravi, sfruttabili in maniera non dissimile".

Jacoby ha poi spiegato che, in generale, gli stessi errori di programmazione noti nel mondo Windows esistono anche nel mondo delle piattaforme alternative: buffer overflow (heap e stack-based), off-by-one, format string attack e tutto il resto.

Virus per Linux e Mac: è possibile realizzarli?

Interrogato circa la possibilità di realizzare malware per le piattaforme alternative, David ha risposto che, tecnicamente, la cosa è fattibile.

Permangono comunque importanti differenze dettate dal differente modello di sicurezza. Sotto Linux, ad esempio, l'account "di lavoro" ha generalmente privilegi alquanto limitati, ed i permessi a livello di file system (ACL) tendono a rendere la vita più dura agli attaccanti, in caso il tutto sia configurato correttamente.

Questo comporta che realizzare un malware per Linux richieda spesso una competenza più elevata da parte del virus-writer, poiché è chiamato a far leva opportunamente su più di una vulnerabilità "in cascata" per arrivare a bersaglio.

Raccontami una storia!

Abbiamo chiesto a Jacoby di segnalarci una vulnerabilità di un certo rilievo che abbia interessato i sistemi Linux di recente.

David ha ricordato un grave problema di configurazione legato ai cosiddetti setuid file, ovvero file che, quando eseguiti, girano con gli stessi privilegi del proprietario indipendentemente da quelli assegnati dell'utente corrente. Va da sé che, in caso di configurazioni errate, un setuid file di proprietà dell'amministratore (root) può essere eseguito senza alcuna limitazione anche da un utente limitato.

Un aggressore sufficientemente abile potrebbe sfruttare a proprio vantaggio questa situazione anche via web, ottenendo così i massimi privilegi pure in caso il processo del server HTTP fosse configurato correttamente per essere eseguito come account fortemente deprivilegiato.

Proprio questo meccanismo è uno di quelli che viene sfruttato dagli "auto rooters" di cui David ha parlato nel corso della sua precedente presentazione.

Con la popolarità arriveranno i malware?

David risponde con un secco ed inequivocabile "sì" alla domanda "credi che il numero di malware per le piattaforme alternative possa crescere di pari passo alla loro popolarità?".

A supporto della propria tesi, l'esperto svedese ricorda che, alcuni anni addietro, in pochi erano realmente convinti che potesse essere necessario un antivirus per telefonini. Oggi invece, tale precauzione appare pericolosamente meno infondata.

Consigli un antivirus per Mac e Linux?

David ritiene che l'installazione di un antivirus anche su Mac e Linux sia una mossa saggia e, personalmente, procederebbe senza dubbio in tal direzione.

Il motivo è presto detto: anche se, al momento, il numero di malware per queste piattaforme è ancora limitato, il sistema potrebbe entrare in contatto con software malevolo studiato per Windows. Sebbene questo risulterebbe inefficace sul sistema in sé, il rischio di inviare involontariamente il programma nocivo ai colleghi esiste. Uno strumento di protezione invece, avrebbe buone possibilità di bloccarlo automaticamente.

Malware su iPhone: meglio prepararsi

Abbiamo chiesto a David quali rischi corrano gli utenti di iPhone ed altri iDispositivi.

L'esperto ha risposto che la grande popolarità di iPhone richiama già i cybercriminali, ma ancora non si è assistito al boom a causa del modello di sicurezza particolarmente restrittivo applicato da Apple, nel quale solo le "App" firmate digitalmente ed approvate da Cupertino sono autorizzate a girare.

Parallelamente però, il fenomeno del Jailbreaking è sempre più popolare (e, in alcuni casi, alla portata di chiunque): gli utenti però non si rendono conto che, così facendo, vanno di fatto a disattivare l'unico meccanismo a difesa dell'apparecchio, rischiando così di aprire le porte anche a malware assortito.

La questione Android

Sulla piattaforma mobile Android, spiega l'analista, la situazione è ancora più grave. Il sistema operativo di Google esegue infatti qualsiasi applicazione, indipendentemente dalla sua provenienza, senza bisogno di effettuare un "Jailbreak". Gli apparecchi mobili governati da questo software sono quindi intrinsecamente vulnerabili fin dall'apertura della confezione.

IOS più sicuro di Android?

David preferisce non sbilanciarsi sulla questione della maggior sicurezza di un sistema operativo mobile rispetto ad un altro.

Nonostante quanto appena detto, l'esperto ritiene che sia il livello di conoscenza dell'utente a fare la differenza: un terminale Android può essere più sicuro di quanto non lo sia un iPhone, se si trova in mano ad una persona che è consapevole del modello di sicurezza utilizzato ed ha ben chiaro il funzionamento del marketplace ad accesso pressoché pubblico.

Lo stesso rimane vero anche in caso si stesse parlando di un utente iPhone dotato delle opportune competenze.

Bootkit e rootkit per Linux?

Esistono rootkit per Linux? "Ne abbiamo identificati davvero tantissimi", afferma l'esperto. "I rootkit per Linux sono probabilmente anche più numerosi di quelli per Windows", continua Jacoby.

Le motivazioni sono di carattere tecnico: mentre sulle edizioni a 64 bit di Windows è infatti esplicitamente richiesta una firma digitale prima di poter caricare un modulo aggiuntivo per il kernel, sotto Linux tale caratteristica è assente: sono sufficienti i privilegi di root, ottenibili impiegando una delle tecniche descritte in precedenza.

Esistono soluzioni tese a mitigare il problema, come Security-Enhanced Linux (SELinux) e grsecurity, ma tali caratteristiche funzionano come policy che l'amministratore è chiamato a configurare in modo appropriato: anche ammesso che non siano rintracciabili errori nel codice alla base, un cracker potrebbe comunque aprirsi un varco facendo leva su una mancanza nella configurazione.

Linux è più sicuro di Windows?

Senza girarci troppo intorno, abbiamo chiesto esplicitamente a David se ritenga che Linux sia più sicuro di Windows.

La risposta è stata altrettanto diretta: "Non pensate che i sistemi Linux e UNIX-derivati siano più sicuri. Impiegano semplicemente un differente modello di sicurezza, con i propri punti di luce e d'ombra".

Ryan Naraine è un nome piuttosto noto a chi segue il mondo della sicurezza. Il Technology Evangelist newyorkese è infatti attivo nel settore da oltre 10 anni, ed il suo Zero Day Blog su ZDNet è un punto di riferimento continuo in merito alle vulnerabilità rintracciate nei vari software.

Con Ryan abbiamo parlato di browser web, piattaforme alternative, Twitter, Facebook ed altri argomenti "caldi" in generale.

Google Chrome è il più sicuro?

Google Chrome, sopratutto grazie all'implementazione della celebre "sandbox", è stato l'unico browser in grado di attraversare indenne lo scorso Pwn2Own. Ryan ritiene però che "ciò non sia sufficiente a classificarlo come il browser web più sicuro in circolazione".

Molto più probabilmente invece, si è trattato solamente di una scelta di bersagli differenti: "Credo che, semplicemente, non vi siano stati un numero sufficiente di esperti che vi abbiano lavorato su".

A sostegno di tale affermazione, il Technology Evangelist ricorda che nemmeno il blindatissimo iPhone ha resistito alle aggressioni.

Questo non significa comunque che Google non stia lavorando piuttosto bene, sia sul piano tecnico che su quello commerciale: vi sono numerosi meccanismi in grado di mitigare l'impatto delle vulnerabilità ed il fatto che il gruppo offra una sorta di "taglia" da alcune centinaia di dollari a chi segnala i problemi è certamente un incentivo per i cacciatori di bug ad intensificare i propri sforzi.

Ma l'elemento in grado di fare la differenza, sostiene Naraine, è il meccanismo di aggiornamento completamente automatico e trasparente: questo fa sì che anche l'utente più distratto e meno interessato alla manutenzione del calcolatore impieghi sempre la versione più recente del software, con tutte le ultime correzioni ai vari problemi che emergono.

Ryan riconosce che questo possa essere un aspetto inviso a coloro che preferiscono tenere sotto controllo il proprio sistema personalmente, ma si tratta comunque di una quota nettamente minoritaria.

L'alternativa è costituita dalle lunghe attese alle quali sono costretti coloro che utilizzano Internet Explorer: si arriva fino ad un mese fra la segnalazione di un problema e la sua soluzione poiché, a meno di casi eccezionali, Microsoft pubblica le patch solamente una volta al mese.

Una buona via di mezzo, ricorda ancora il giornalista, è l'approccio adottato da Firefox. Il navigatore di Mozilla segnala infatti le nuove versioni senza però installarle senza uno specifico "ok" da parte dell'utilizzatore. Va però da sé che questo rischia di lasciare vulnerabili coloro che premono "Annulla" senza aver realmente compreso le implicazioni della loro scelta.

Mac e Windows: chi è più sicuro?

Ryan risponde alla difficile domanda con una sfumatura non semplicissima da cogliere per chi non si occupi di sicurezza abitualmente. L'esperto ritiene che Windows sia "più sicuro" ("more secure") dal punto di vista tecnico, ma che l'ecosistema in generale e la realtà nella quale ci troviamo faccia sì che i sistemi di Apple siano nettamente meno esposti ai problemi di sicurezza ("safer").

Un grosso difetto della piattaforma Mac, precisa ancora l'intervistato, è costituito dal falso senso di sicurezza che sembra farla da padrone fra i seguaci di Steve Jobs. La credenza che utilizzando un prodotto Apple non si possa divenire vittime dei cybercriminali porta ad approcciare Internet in maniera troppo disinvolta, seguendo link insicuri senza riflettere sulle conseguenze: "le azioni di phishing sono efficaci tanto su Mac quanto su Windows, allo stesso modo in cui si avvertono gli effetti di un server DNS compromesso per risolvere gli indirizzi in un IP malevolo. E scaricare software piratato può veicolare malware allo stesso modo", ricorda Naraine.

"Eseguire codice malevolo su Mac è tecnicamente molto più facile che non su Windows 7", prosegue. "È più difficile per un cracker riuscire ad eseguire codice da remoto sull'ultimo sistema operativo Microsoft rispetto a quanto non lo sia su Mac OS. Per tutti questi motivi, non mi sento di raccomandare Mac".

Quali tecnologie scegliere?

L'esperto ci ha rivelato di aver diversificato moltissimo le proprie configurazioni: "A casa ho riservato uno specifico sistema per le sole attività di e-banking ed e-commerce. Quel sistema impiega Google Chrome, e non monta né Flash Player né altre applicazioni potenzialmente interessate da bug di sicurezza". Allo stesso tempo però, Ryan possiede anche PC con Windows, alcuni Mac ed altri calcolatori governati da Linux.

"I prezzi sono estremamente contenuti, e rendono un approccio così cauto piuttosto economico da implementare".

Alla domanda "raccomanderesti quindi Google Chrome agli utenti meno esperti?", Ryan risponde con un chiaro "sì, assolutamente".

Privarsi di Flash Player è una strada percorribile?

Flash Player è spesso sotto i riflettori per problemi di sicurezza, tanto che numerosi esperti raccomandano di non installarlo sui propri sistemi. Abbiamo chiesto a Ryan la sua opinione in merito.

"Non è una strada percorribile", risponde pragmaticamente il Technology Evangelist. "Privarsi di Flash significa non essere in grado di accedere ad un'importante fetta di contenuti presenti sul web. Se anche ti raccomandassi di rimuovere Flash Player e tu lo facessi, domani l'avrai già reinstallato perché è un componente che ti serve".

Al momento, purtroppo, non esiste una soluzione concreta al problema. Sebbene Adobe continui a rilasciare patch, ciò non è sufficiente a mitigare il problema alla radice. Quello che sarebbe auspicabile, sostiene il divulgatore, è che Adobe iniziasse a dotare il programma del supporto alle tecnologie come ASLR e DEP esposte dal sistema operativo.

Lo stesso dicasi di Adobe Reader, anche se in questo caso il mercato offre software alternativi che risultano generalmente meno bersagliati.

Twitter e Facebook

Interrogato circa le frequenti vulnerabilità che interessano Twitter, Ryan rivela alcuni interessanti retroscena.

Il problema sarebbe fondamentalmente strutturale: al momento del "boom" del sito infatti, il management ha investito pesantemente sull'infrastruttura necessaria a reggere il volume di traffico, ponendo la sicurezza in secondo piano.

Il gruppo ha attualmente assunto alcuni specialisti per la revisione del codice, ma permangono comunque numerosi bachi che, probabilmente, non saranno corretti nell'immediato.

Naraine lamenta poi un approccio improntato troppo sulla "reazione" e ben poco sulla "prevenzione": "I problemi di sicurezza vengono corretti dopo che finiscono sotto i riflettori, ma ben poco viene fatto in anticipo".

Lo stesso dicasi di Facebook: "Il gruppo ha introdotto un sistema di filtraggio solo dopo molti mesi che il worm Koobface stava utilizzando i loro servizi per propagarsi", sostiene Naraine, rimarcando nuovamente l'approccio "reazionario" e non "preventivo".

Allo stesso tempo però, Ryan ha confermato di utilizzare sia Twitter, sia Facebook: il primo come strumento di lavoro per rimanere in contatto con le proprie fonti, l'altro per scopi personali.

Sovraccarico infomativo: come sopravvivi?

Fra e-mail, RSS, siti di informazione e social network, i power-user sono sempre più sopraffatti da un carico di informazioni che risulta molto difficile "digerire" in maniera opportuna. Ryan Naraine come gestisce il tutto?

"Al mio rientro prevedo di ritrovarmi con qualche migliaio di nuovi articoli e news da leggere: senza indugi premerò "segna tutti come letti" e andrò oltre. Per quanto riguarda l'e-mail invece, ho predisposto una serie di filtri che smistano ed evidenziano solo le comunicazioni davvero importanti. Ho poi imparato a chiudere definitivamente di tanto in tanto le decine di schede che tengo aperte contemporaneamente in Firefox. Su Twitter invece, mi limito a scorrere la mia pagina in una decina di secondi al massimo.".

Il direttore della divisione europea Magnus Kalkuhl, già incaricato di uno degli interventi d'apertura, ha risposto ad alcune domande inerenti i prodotti Kaspersky avanzate dai lettori di MegaLab.it tramite i commenti in coda al presente articolo

Aggiornamenti troppo pesanti?

La prima domanda riguarda il "peso" in megabyte degli aggiornamenti, ritenuto eccessivo da un lettore.

Magnus ha risposto che, sebbene il primo aggiornamento subito dopo l'installazione di Kaspersy Antivirus (KAV) oppure Kaspersky Internet Security (KIS) possa essere piuttosto corposo poiché vengono scaricati tutti i componenti più "freschi" del motore stesso, gli update successivi sono differenziali, ovvero recuperano solamente i bit che sono effettivamente stati modificati. Amenochè non si lasci non-aggiornato il prodotto troppo a lungo quindi, il peso dei singoli update risulta accettabile ed in linea con la concorrenza.

La pirateria è un problema grave per Kaspersky?

Kaspersky non è danneggiata in maniera eccessivamente negativa della pirateria, e, di conseguenza, non sta investendo in maniera particolarmente intensa per contrastare i download illegali.

"Non siamo interessati a combattere coloro che utilizzino il nostro prodotto senza licenza semplicemente perché non se la possono permettere", ha chiarito Kalkuhl. "Facciamo naturalmente il possibile per rendere difficile le installazioni illegali, ma siamo fermamente intenzionati a far sì che questo non divenga la nostra priorità numero uno".

"L'attuale sistema di attivazione ci è sufficiente e funziona correttamente senza creare problemi agli acquirenti legittimi".

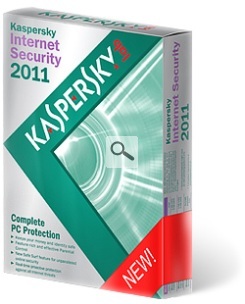

Quali sono i 3 principali punti di forza delle edizioni "2011"?

Una volta chiamato a segnalare quali siano le tre tecnologie più significative presenti in KAV e KIS 2011, il referente della divisione europea cita:

- lo scanner delle vulnerabilità integrato, mediante il quale i software sono capaci di rilevare e segnalare l'assenza di aggiornamenti in grado di ridurre notevolmente la pericolosità di molti attacchi

- la componente di "cloud computing" che sottopone i file ai server remoti di Kaspersky Lab per un'ulteriore scansione

- gli algoritmi euristici sofisticati, studiati per rilevare i malware osservando eventuali comportamenti sospetti

Cosa aspettarsi dalla generazione "2012"?

Kalkuhl non ha potuto anticiparci nulla circa la prossima versione dei prodotti Kaspersky (in arrivo, con tutta probabilità, solo durante l'autunno 2011), se non che vi saranno ulteriori miglioramenti alle tecnologie di protezione già presenti nella release corrente.

Allo stesso tempo però, il portavoce ha assicura che numerosi perfezionamenti arriveranno costantemente anche per l'attuale generazione "2011". Il tutto sarà distribuito in maniera invisibile all'utente tramite il servizio di auto-aggiornamento integrato.

Temete la concorrenza del "free"?

Abbiamo chiesto a Kalkuhl quanto il gruppo sia preoccupato per la concorrenza degli antivirus gratuiti come Avira AntiVir Personal o Microsoft Security Essentials e per quale motivo un cliente dovrebbe continuare a pagare per i prodotti Kaspersky quando sul mercato esistono alternative free.

"Siamo al corrente del fatto che alcuni concorrenti offrono sia versioni gratuite, sia altre a pagamento dei propri prodotti. Ma se quelle gratuite fossero sufficienti, per quale motivo questi sviluppatori offrirebbero anche una release a pagamento più accessoriata?".

Magnus procede sostenendo che vi saranno sempre utenti disposti ad accontentarsi di un prodotto gratuito ed altri in grado di riconoscere il valore aggiunto di quelli a pagamento. Kaspersky non è particolarmente interessata a raggiungere i primi.

Arriverà mai una declinazione gratuita dei KAV?

Magnus non ha potuto né confermare, né escludere la possibilità che nel prossimo futuro il gruppo possa distribuire una versione "free" di Kaspersky Antivirus.

È comunque importante ricordare che le copie disponibili sul sito sono sempre utilizzabili senza licenza nelle versioni di prova da 30 giorni.

Parliamo dell'impatto prestazionale?

L'impressione di alcuni è che sì, i vostri prodotti offrano un buon livello di sicurezza, ma finiscano per rallentare troppo il sistema. Ne siete consapevoli? Come state lavorando in merito?

"Siamo costantemente al lavoro anche per ridurre l'impatto sulle prestazioni", ha dichiarato Magnus.

Allo stesso tempo però, il direttore ha raccontato di aver ricevuto segnalazioni di questo tipo soprattutto da parte di utenti che avevano attivato tutte le opzioni di sicurezza ai massimi livelli pur senza disporre di un calcolatore sufficientemente moderno per reggere una tale configurazione senza affanni. "In questo scenario, qualsiasi software antivirus risulterebbe troppo pesante, non solamente il nostro".

L'impostazione di default costituisce invece un buon compromesso fra sicurezza ed impatto prestazionale.

Kalkuhl ha concluso invitando tutti gli utenti interessati all'argomento a lasciare le proprie impressioni in merito a quella che ritengano essere la configurazione "migliore" delle soluzioni Kaspersky: il feedback verrà valutato e soppesato per l'inclusione nelle versioni future.

"Cloud computing": il futuro dei software antivirali?

La funzionalità che consente di eseguire scansioni addizionali sui server remoti senza la necessità di appoggiarsi alle definizioni antivirali è oggi sulla bocca di tutti. L'esperto ci ha comunque spiegato che è altamente improbabile che tale approccio soppianti in tempi brevi del tutto quello basato sulla distribuzione periodica delle definizioni.

Piuttosto, le due tecniche continueranno ad essere sviluppate di pari passo e ad integrarsi vicendevolmente: per quanto infatti la connettività alla rete, indispensabile al cloud computing, sia sempre più diffusa, vi sono un'infinità di situazioni in cui il calcolatore potrebbe trovarsi disconnesso.

"Ipotizziamo che, durante un viaggio in treno nel quale non si disponga di connettività, qualcuno ti fornisca una memoria USB infetta. In questo scenario, un prodotto dotato di definizioni antivirali locali e aggiornate continuerebbe a garantire un buon livello di sicurezza, mentre un software cloud lascerebbe il sistema totalmente vulnerabile".

Ma anche all'altra estremità della linea potrebbero esservi dei problemi: un attacco di tipo DDoS portato con successo verso i server che analizzano i file in remoto potrebbe essere sufficiente a rendere inerte l'approccio cloud. Di nuovo, le definizioni locali continuerebbero invece a proteggere regolarmente anche in una situazione di questo tipo.

Quanto è importante l'euristica?

Interrogato in merito alle funzioni euristiche, Magnus ci ha spiegato che gli algoritmi in grado di identificare i malware basandosi sull'analisi comportamentale sono molto importanti per Kaspersky, poiché consentono all'antivirus di riconoscere anche minacce per le quali non siano state ancora rilasciate definizioni aggiornate.

Allo stesso tempo però, anche questo componente deve essere costantemente aggiornato e, comunque, è da intendersi più come un completamento che non come qualcosa che possa realmente garantire una buona protezione se usato in solitaria: il motivo è che non è possibile spingere troppo sull'acceleratore, perché altrimenti finirebbero per essere bloccati in maniera erronea anche software legittimi che stessero semplicemente operando in maniera leggermente differente dal solito.

Perché preferire Kaspersky?

L'ultima domanda che abbiamo potuto rivolgere a Magnus è stata "cosa diresti ad un possibile acquirente per convincerlo ad acquistare un prodotto della tua azienda invece che uno della concorrenza?".

La rispostaè stata sicuramente molto pragmatica: "Qualunque rappresentate di una certa azienda direbbe che il proprio applicativo è migliore degli altri. Io invece suggerirei di confrontare le specifiche dei vari prodotti ed i risultati ottenuti nei test condotti da autorevoli laboratori indipendenti, di modo da avere una visione oggettiva del mercato".

Kalkuhl ha sottolineato l'importanza di rivolgersi a fonti autorevoli per confrontare il numero di rilevazioni: "Siamo a conoscenza del fatto che alcuni utenti costruiscono grossi archivi di presunti malware senza essere certi di cosa effettivamente sia incluso. Confrontando i risultati delle scansioni di diversi prodotti effettuate su tale mole di dati, potrebbe sembrare che KAV abbia un tasso di rilevazione inferiore ad alcuni concorrenti, ma spesso non è così. Semplicemente, alcuni concorrenti rilevano come malware anche software legittimo proveniente dal mercato cinese che, in realtà, è assolutamente innocuo".

Il direttore ha spiegato che il suo gruppo evita di classificare come malware tali applicativi poiché Kaspersky Antivirus è in vendita anche sul mercato asiatico, in cui questi applicativi sono comuni.

La differenza fra i test condotti dai professionisti sta anche nella precisione con la quale tali file vengono esclusi a priori.

Volendo sintetizzare quanto emerso durante la tre giorni tedesca, i punti da ricordare sono piuttosto chiari:

- Gli attacchi mirati sono in crescita, e saranno rivolti sempre più spesso verso gli impianti di automazione industriale

- Così come 10 anni fa i cracker hanno smesso di essere ragazzini annoiati e sono divenuti criminali interessanti al profitto, presto assisteremo all'arrivo di veri e propri cyberterroristi

- Malware, phishing, scareware e spam sono qui per restare: l'utenza deve quindi attivarsi ed adottare le opportune contromisure

- La tecnologia, da sola, non è in grado di risolvere la situazione. In attesa di una maggiore cooperazione dei legislatori, la formazione ed il rispetto delle più basilari regole di sicurezza rimangono le migliori armi per rimanere al sicuro

- Le piattaforme alternative a Windows non sono invulnerabili: un sistema operativo scarsamente manutenzionato o non configurato correttamente è pericoloso indipendentemente dal nome

- Algoritmi di identificazione euristica e cloud computing costituiscono indubbiamente la nuova frontiera del settore degli antivirus. Ciò nonostante, il tradizionale approccio basato sulle definizioni periodiche rimarrà al centro del tutto ancora per parecchio tempo

Oltre agli aspetti più propriamente legati alla sicurezza, questo appuntamento è stato interessantissimo per conoscere meglio Kaspersky Lab e le persone che vi lavorano.

L'azienda è caratterizzata da un assetto organizzativo senza dubbio vincente, nel quale le figure tecniche ed i ricercatori continuano a mantenere un ruolo centrale nello stabilire la direzione da intraprendere, senza essere mai schiacciati dalle mere logiche commerciali che tendono invece ad impattare troppo negativamente su altri gruppi.

Allo stesso tempo, tutti i professionisti che abbiamo incontrato hanno mostrato sì una grande competenza, affiancata però alla disponibilità e alla gentilezza che contraddistingue chi fa questo lavoro sposando alla perfezione serietà, entusiasmo e passione per la tecnologia.

Lo stesso Eugene Kaspersky, pur rimanendo un visionario a capo di un'azienda in grado di generare profitti per oltre 50 milioni di dollari l'anno, è un entusiasta che ama mescolarsi alla folla, ridere e scherzare con i dipendenti e con i giornalisti senza troppi pensieri

MegaLab.it ringrazia Alessandra Venneri e lo staff di Kaspersky Lab tutto per l'ospitalità e l'organizzazione impeccabile dell'evento.

MegaLab.it rispetta la tua privacy. Per esercitare i tuoi diritti scrivi a: privacy@megalab.it .

Copyright 2008 MegaLab.it - Tutti i diritti sono riservati