Ultime news

Ultimi articoli

Le ultime dal Forum |

I collegamenti .lnk possono eseguire automaticamente... virus! (aggiornato nuovamente)22/07/2010 - A cura di

Zane.

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

I ricercatori di VirusBlokAda, società bielorussa di sicurezza, hanno individuato da alcuni giorni una nuova, significativa minaccia all'integrità dei sistemi Windows. Sebbene sia comunicato di VirusBlokAda, sia il successivo approfondimento, non scendano nei dettagli del difetto, il quadro generale appare chiaro. Vi sono in circolazione due malware, Trojan-Spy.0485 e Malware-Cryptor.Win32.Inject.gen.2, che fanno leva su un nuovo difetto nella gestione dei collegamenti di Windows (file con estensione .lnk) per eseguirsi automaticamente non appena la vittima aprisse la cartella nella quale i programmi sono memorizzati. La vulnerabilità è sfruttata da chiavetta USB per lanciare i software malevoli in maniera pressochè automatica non appena il dispositivo venisse collegato al PC della vittima, senza bisogno di impiegare il file autorun.inf. Questo fa sì che il trucco possa funzionare anche su Windows 7: su tale piattaforma infatti, Microsoft ha disabilitato l'esecuzione automatica dei programmi da memoria USB proprio per contrastare questo tipo di abusi. "È sufficiente aprire un dispositivo di memorizzazione USB tramite Windows Explorer o un altro file manager in grado di visualizzare icone (per esempio, "Total Commander") per infettare il sistema operativo e permettere l'esecuzione del malware" ha spiegato VirusBlokAda. I malware in esame installano due driver malevoli, mrxnet.sys e mrxcls.sys. Una volta "dentro", tali software agiscono come un rootkit: alterano cioè le funzioni di visualizzazione della shell per rendere del tutto invisibili i file che costituiscono i virus veri e propri. Il risultato è che, impiegando un PC compromesso, non sembra esservi alcuna traccia di contaminazione nella memoria USB infetta. Al momento, non è chiaro se il software sia in grado di infettare la declinazione a 64 bit di Windows 7. Quella a 32 bit invece, è stata identificata espclitiamente come vulnerabile. Windows XP e Windows Vista, sebbene non ne sia stata fatta menzione, dovrebbero essere egualmente vulnerabili. Un altro aspetto curioso della vicenda è costituito dalla firma digitale con la quale sono suggellati i driver del rootkit: il certificato appartiene infatti al colosso Realtek Semiconductor Corp., la stessa azienda che produce, fra le altre, anche la maggior parte delle schede audio integrate sulle schede madri in circolazione. In attesa di chiarimenti da parte della multinazionale, la spiegazione più plausibile è che i cracker siano riusciti a sottrarre la chiave privata di Realtek portando in precedenza un attacco mirato. VirusBlokAda ha contattato sia Microsoft, sia Realtek da alcune settimane, ma non ha ancora ottenuto una replica. È comunque altamente probabile che entrambi i colossi abbiano già avviato le relative indagini. Il procedimento, con tutta probabilità, culminerà con la pubblicazione di una patch per Windows forse già anche contestualmente all'appuntamento di sicurezza mensile del prossimo 10 agosto. Microsoft riconosce il difettoTramite il Security Advisory 2286198, Microsoft ha riconosciuto formalmente l'esistenza del difetto in questione. Sono afflitti dal baco tutti i sistemi operativi ancora supportati: sia Windows XP, Windows Vista e Windows 7 (comprese quelle installazioni dotate della compilazione beta di SP1) per quanto riguarda la linea workstation, sia le rispettive controparti Windows Server 2003, Windows Server 2008 e Windows Server 2008 R2. Il problema è presente sia nelle declinazioni a 32 bit (x86), sia quelle a 64 bit (x64). Il colosso sostiene che, al momento, siano stati segnalati solamente un numero limitato di attacchi portati verso bersagli ben precisi. "Durante il caricamento dell'icona associata ad un collegamento", si legge fra le FAQ del documento, "la shell di Windows non effettua correttamente la validazione di specifici parametri del collegamento". Il risultato è quello anticipato da VirusBlokAda: l'esecuzione automatica di codice arbitrario e, con essa, la possibile installazione di virus ed altro malware assortito. L'attacco può essere veicolato sia tramite una chiavetta USB, sia memorizzando l'exploit in una cartella condivisa in rete. Sophos: filmato e Windows 2000Chester Wisniewski di Sophos ha realizzato un interessante video che mostra il funzionamento dell'aggressione: il risultato è l'installazione automatica del rootkit su Windows 7

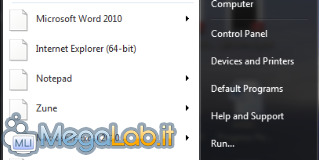

Frattanto, la software house inglese ha confermato che anche Windows 2000 è vulnerabile. Poichè tale piattaforma ha concluso il proprio ciclo di vita però, Microsoft non rilascerà probabilmente mai una patch. Come tutelarsiIn attesa di un aggiornamento che possa risolvere la situazione in profondità, la raccomandazione è quella di mantenere sempre ben aggiornato l'antivirus. Stando alle testimonianze raccolte in rete, i principali produttori hanno hanno già pubblicato definizioni aggiornate per i propri prodotti in grado di bloccare i malware segnalati da VirusBlokAda. Microsoft consiglia di disabilitare completamente la visualizzazione delle icone associate ai collegamenti. Per apportare la variazione è necessario agire tramite l'Editor del Registro di sistema (regedit). Per avviarlo, Selezionate Start -> Esegui (si veda l'articolo "Ripristinare il comando "Esegui" in Windows Vista e Windows 7" in caso tale voce non fosse visualizzata) e quindi impartite regedit.exe. Da qui, è sufficiente individuare la chiave HKEY_CLASSES_ROOT\lnkfile\shellex\IconHandler ed eliminare il valore (Predefinito) dopo averne realizzata una copia di backup (File -> Esporta). Riavviare il sistema. Il gruppo ha puntualizzato che questa modifica causa un effetto collaterale abbastanza grave: tutte le icone dei collegamenti, comprese quelle dei programmi presenti nel menu Start, verranno sostituite da un'immagine bianca di default. Lo stesso dicasi per quelle presenti nella barra delle applicazioni di Windows 7. Microsoft ha pubblicato un Fix it ufficiale che svolge l'operazione in automatico. È scaricabile da qui. L'interfaccia è in inglese, ma il rimedio funziona anche sulle versioni italiane del sistema operativo. La modifica potrà poi essere disabilitata eseguendo questo secondo Fix it. E' possibile accodare i parametri /passive /forcerestart da linea di comando per rendere le due procedure del tutto automatiche. In alternativa, l'azienda suggerisce di disabilitare il servizio WebClient: per farlo, seguire Start -> Esegui -> services.msc, quindi doppio click sul servizio WebClient della lista e selezionare Disabilitato dal menu a discesa. Frattanto, è consigliabile anche evitare, per quanto possibile, di collegare al sistema memorie esterne di proprietà altrui. Come ripulire un PC già compromessoChi invece temesse di essere già stato compromesso, può eseguire una scansione con un programma come Malwarebytes' Antimalware: il software, stando ad alcune testimonianze raccolte in rete, è infatti già in grado di identificare e rimuovere il rootkit. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.89 sec.

- | Utenti conn.: 133

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.33