Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Gpcode.ak: il virus che rapisce i file e chiede il riscatto01/07/2008 - A cura di

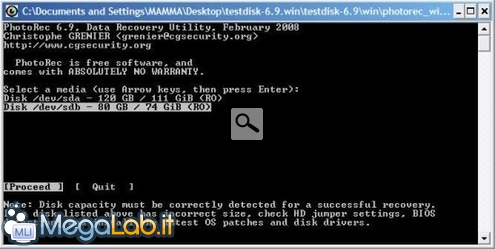

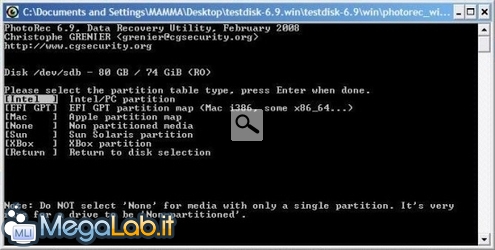

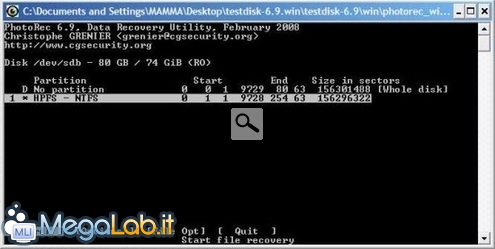

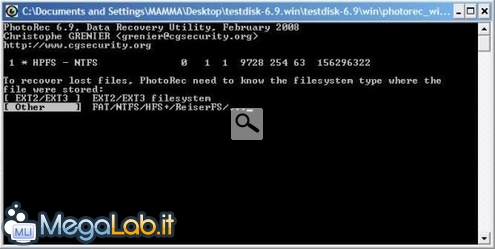

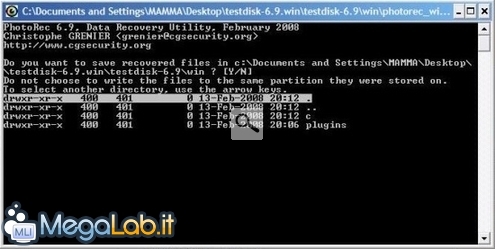

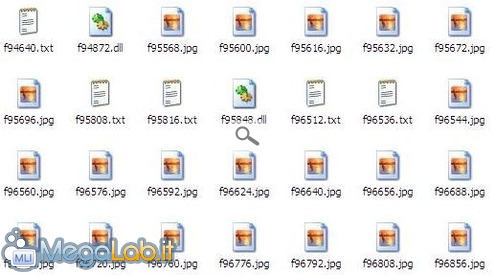

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Recuperare i file criptatiNon parlo dei metodi di rimozione del virus, perché, come avrete sicuramente capito, il virus fa tutto da solo (provvede anche ad autoeliminarsi). Rimane però un problema: come recuperiamo i file che ha crittografato? Cosa fondamentale è non riavviare o spegnere il computer dopo che i nostri file sono stati criptati. Scarichiamo PhotoRec, contenuto in TestDisk, ed estraiamo l'archivio in una cartella (meglio se un'altra partizione dove non avete dati da recuperare o un supporto esterno, USB o CD-ROM). A questo punto avviamo il file photorec_win.exe contenuto nella cartella win. Selezioniamo adesso l'unità da cui recuperare i file. Se il virus avesse criptato più partizioni, sarà necessario eseguire la procedura separatamente per ognuna di esse. Selezioniamo il tipo di tabella di partizione. Si tratterà sempre della prima voce ([Intel] Intel/PC Partition), poiché il virus funziona solo su sistemi Windows: Selezioniamo la partizione dell'unità che contiene i file da recuperare. (Ricordo ancora che, se più partizioni sono state criptate, bisognerà effettuare una singola operazione di ripristino per ognuna di esse). Selezioniamo ancora il filesystem utilizzato dalla partizione. La voce da scegliere sarà sempre la seconda ([Other]) per il motivo già spiegato. Possiamo scegliere se cercare i file eliminati nello spazio libero o in tutta la partizione. Personalmente, consiglio la seconda voce, [Whole], che scansionerà l'intera partizione: Infine, scegliamo dove salvare i file recuperati. Si consiglia una partizione diversa da quella in uso o un supporto esterno USB per non rischiare di sovrascrivere dati importanti. Trovata la cartella di destinazione, premiamo y per confermare la scelta: Inizierà la scansione del disco, alla ricerca dei file eliminati. Il tempo di scansione varia a seconda dello spazio da scansionare. Nel mio caso, un'ora si è rivelata sufficiente per un disco da 80 GB. Dopo aver recuperato i file con PhotoRec, noterete che i loro nomi non sono più quelli originari, poiché PhotoRec non è in grado di ripristinarli correttamente: Proprio per questo, Kaspersky ha sviluppato un tool gratuito nominato StopGpcode, che ha il compito di assegnare un nome ai file recuperati da PhotoRec. Estraiamo dall'archivio StopGpcode e poniamolo nella root dell'unità di sistema della partizione in cui sono presenti i file criptati. Dobbiamo eseguire da riga di comando il file stopgpcode.exe, specificando i tre seguenti attributi:

start stopgpcode.exe -r D:Restored -i C: -o D:Renamed In poco tempo potremo chiudere la finestra premendo un qualunque tasto. Quindi troveremo, nella cartella specificata poco fa, i file recuperati con il loro nome originale. Conclusioni Gpcode.ak: il virus che rapisce i file e chiede il riscatto Pagine

Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.96 sec.

- | Utenti conn.: 126

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.07