Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag! Analisi del Trojan / RootkitPer prima cosa, il programma di installazione crea i file relativi al rootkit. Si tratta di una variante del rinomato Trojan.CiD/Swizzor, che ha come caratteristica principale la presenza di un file rootkit in grado di nascondere ogni tipo di traccia nel computer. L'infezione è composta da quattro file, collocati in C:\Documents and Settings\%Utente%\Impostazioni locali\Dati applicazioni. Tre dei quattro file presenti sono di tipo dat, mentre il rimanente è un file eseguibile, che verrà eseguito a ogni avvio del sistema. La struttura dell'infezione è la seguente:

Come possiamo notare, il file eseguibile nomina tutti gli altri file, e il nome dell'eseguibile è un nome casuale sempre diverso.

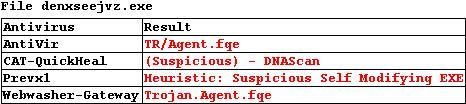

Per avviare il file eseguibile insieme al sistema, viene creato un valore di registro nel percorso HKEY_USER\S-1-5-21-861567501-602162358-839522115-1003\Software\Microsoft\Windows\CurrentVersion\Run. Al primo riavvio non sarà più visibile, in quanto anch'esso verrà nascosto dal rootkit. È stato sconcertante vedere come il rootkit occultasse anche i miei file di backup, che avevo collocato in una cartella apposita sul desktop. Nascondeva anche i file che ComboFix aveva messo nella sua cartella di quarantena, aggiungendo il suffisso .vir. Da quanto detto possiamo capire che il trojan cerca in tutto il computer qualunque file che abbia anche solo parzialmente il nome dell'eseguibile infetto, e lo nasconde. Se si tenta di terminare l'eseguibile e di eliminare i file dat, l'infezione risulta ancora nascosta. Se invece si cerca di cancellare i file dat, lasciando però l'eseguibile in esecuzione, questi ultimi vengono ricreati qualche istante dopo. Rimarranno stupiti coloro che proveranno ad eliminare il file eseguibile utilizzando Unlocker, in quanto esso dirà che il file non è bloccato da nessun processo; questo succede perché il rootkit è invisibile anche a Unlocker, come è invisibile al sistema stesso. Infatti, andando a controllare nella cartella infetta, sembra che tutto sia regolare. Ho provato ad infettarmi più volte, e ho notato che qualche volta il trojan era diverso: la struttura dei file era la stessa, ma i file eseguibili erano differenti per qualche decina di byte. Proprio per questo, Avira non assegna sempre lo stesso nome all'eseguibile infetto, ma alcune volte lo classifica come Trojan.Swizzor.Gen, altre come Trojan.Agent.fqe. Nella maggioranza dei casi, tuttavia, è in grado di eliminarlo. Analisi dei file infetti

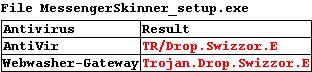

Il file installer di Messenger Skinner analizzato su VirusTotal.com

Il file denxseejvz.exe analizzato su VirusTotal.com Per quanto riguarda gli altri componenti dell'infezione, nessun antivirus è attualmente in grado di rilevarli, e quelli che sono in grado di riconoscere il file eseguibile sono veramente pochi (come è possibile vedere dall'immagine). La scansione anti-rootkit di Avira AntiVir rileva tutti i componenti nascosti dal rootkit e, possedendo ormai nelle firme il rootkit, è in grado di eliminarlo. Diagnosi & Riconoscimento del rootkitCome ho già specificato, il rootkit che stiamo analizzando è una variante del Trojan.Swizzor/CiD, pertanto il sintomo più evidente sarà sicuramente la presenza di finestre pubblicitarie, accompagnate da un leggero rallentamento del computer. Trattandosi di un rootkit (come ho già specificato più volte in precedenza), bisogna ricorrere a un software anti-rootkit per individuare i nomi dei file infetti. La mia scelta è caduta su GMER, un ottimo tool freeware e standalone disponibile a questo indirizzo. Apriamolo e, dalla scheda Rootkit (nella quale ci troviamo all'apertura del tool), premiamo il pulsante Scan in basso a destr. Evitiamo di usare altre applicazioni finché la scansione non avrà termine. In caso contrario rischieremmo di bloccare GMER e, nel peggiore dei casi, l'intero sistema. Alla fine della scansione dovremmo poter individuare, in fondo a sinistra, alcune voci simili alle seguenti (naturalmente, il nome dei file nascosti sarà relativo al vostro specifico caso): Nel mio caso, il file eseguibile di chiamava denxseejvz.exe e tutti gli altri file, come già visto, hanno preso il nome da quello. GMER ci segnala poi i quattro file che ci interessano, più un quinto nella cartella Prefetch di Windows, che però non è sempre presente. Annotiamoci quanto GMER ha trovato, perché se vorremo adottare la Rimozione Manuale, sarà necessario avere i nomi precisi dei file infetti. Rimozione Diffidiamo di Messenger Skinner Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 2.93 sec.

- | Utenti conn.: 142

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.34