Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

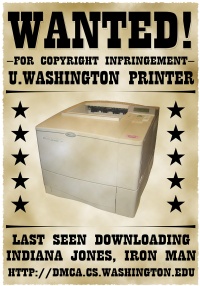

Sebbene una stampante di rete non sia fisicamente in grado di scaricare illegalmente materiale protetto da diritto d'autore dai circuiti di filesharing, un nuovo studio condotto presso l'Università di Washington dimostra quanto fallace possa essere il sistema di intercettazione automatico di traffico BitTorrent impiegato per identificare gli scaricatori abusivi. Il tutto ha avuto inizio durante il 2007, quando una ricerca sul protocollo BitTorrent portata avanti da tre membri dell'università diede il via a numerose denunce per violazione delle normative sul diritto d'autore, nonostante nessun file fosse stato effettivamente scambiato. Di lì a poco, il gruppo ha iniziato a studiare meglio il fenomeno, con lo scopo di attirare volontariamente denunce su dispositivi totalmente estranei ai fatti, come ad esempio una stampante di rete, un access point ed un PC sul quale però non fosse archiviato alcun file. La trappola è scattata sfruttando in modo piuttosto semplice una funzionalità lecita offerta dai tracker incaricati di coordinare gli sciami di utenti BitTorrent. Alcuni tracker infatti, offrono la possibilità di ricevere una richiesta di partecipazione da un indirizzo IP, ma poi registrare come fonte dei file offerti in condivisione un client completamente differente. Nonostante lo scopo sia quello di consentire l'accesso al torrente anche a coloro i quali si trovassero dietro a NAT o server proxy, appare evidente che in questo modo possono essere tirati in ballo anche nodi di rete completamente estranei, addirittura incapaci a causa di limitazioni tecniche di partecipare al filesharing. Lo studio procede poi illustrando altri scenari in cui risalire all'identità del pirata partendo da un indirizzo IP potrebbe essere fuorviante. Si parla ad esempio di un file .torrent realizzato in modo malevolo, tale da indicare come sorgente inziale un IP di terze parti, o ancora lo scenario in cui un ad un utente ignaro venisse assegnato via DHCP lo stesso IP assegnato poco prima ad uno scaricatore abusivo. Ancora, il protocollo potrebbe essere vulnerabile ad attacchi Man-in-the-middle, poiché lo scambio dati da e verso il tracker non è criptato, oppure rilevazioni imprecise a causa di connessioni effettuate attraverso NAT involontari (come reti wireless non debitamente protette) o utenti ignari sui cui sistemi fosse installato malware. Insomma, gli universitari sono riusciti a scoprire parecchie falle nella metodologia di indagine basata sulla correlazione IP-individuo, che possono portare ad identificare soggetti completamente estranei ai fatti. Lo studio in realtà dichiara di non voler prendere le parti né degli scaricatori, né dell'industria. Ciò nonostante, gli autori si dicono preoccupati che, sebbene i sistemi di rilevazione possano essere aggiornati per tener conto di condizioni differenti, vi siano altri problemi ed aspetti secondari della tecnologia che potrebbero introdurre errori nell'identificazione dei client coinvolti. Il sito di riferimento del gruppo è http://dmca.cs.washington.edu/ mentre l'interessante studio completo in formato PDF può essere scaricato da qui. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.59 sec.

- | Utenti conn.: 108

- | Revisione 2.0.1

- | Numero query: 42

- | Tempo totale query: 0.02