Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

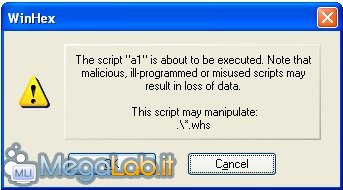

Ci sono malware progettati per fare quanti più danni possibile, ma anche quelli pensati per dimostrare l'abilità del creatore o la peculiarità della piattaforma presa di mira. Di proof-of-concept, virus e bacilli in grado di fare poco altro oltre a dare prova della propria esistenza nei laboratori di ricerca delle società di antivirus, se ne sente in questo periodo parlare piuttosto di frequente: cito ad esempio i già trattati Podloso per iPod e Tigraa.a per le calcolatrici Texas Instruments. Verso la metà di giugno la società di antivirus del "freddo nord" europeo F-Secure ha classificato un nuovo caso di proof-of-concept: qualcuno ha inviato ai labs finlandesi un virus progettato per colpire WinHex, potente tool di sicurezza, modifica dei dati e investigazioni informatiche. Virus: WH/Vred.A, com'è stato battezzato il virus, è in grado di attaccare copie di se stesso all'inizio di tutti i file in formato .whs, ovvero quello degli script usati per automatizzare il lavoro dell'editor. Vred.A "sterilizza" gli script whs che, una volta infetti, smettono di funzionare come di consueto e non fanno altro che mandare in esecuzione la ventina di comandi da cui è composto lo script del virus, che a loro volta cercano tutti gli script ancora sani e vi si autoinoculano. Per eseguire il virus è comunque necessario il pieno consenso dell'utente, visto che WinHex mostra un pop-up di avviso all'avvio di ogni script. Senza considerare il fatto che, a ben guardare, chiunque sia solito usare uno strumento così potente e sofisticato dovrebbe sapere perfettamente quel che fa...

Niente più di un esperimento dunque, destinato a far parte della massa latente di dati delle definizioni degli antivirus e di qualche sparuta raccolta di collezionisti/studiosi di virus e affini. E pur tuttavia interessante per il bersaglio scelto, un tool specificatamente pensato per la sicurezza e l'analisi dei dati a basso livello: proprio F-Secure nota come quasi un anno addietro ci fu un caso analogo, quando sulla scena apparve un proof-of-concept che prendeva di mira IDA (Interactive Disassembler Pro), il tool prediletto dagli esperti di sicurezza per disassemblare il codice alla base del malware. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 2.83 sec.

- | Utenti conn.: 112

- | Revisione 2.0.1

- | Numero query: 39

- | Tempo totale query: 0.3