Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati Tag

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

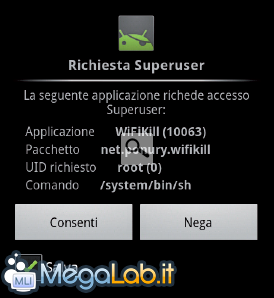

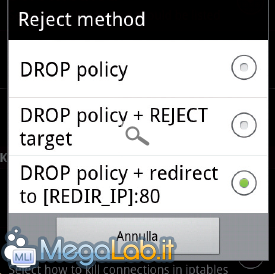

WiFiKill, questo è il nome dell'applicazione che consente di bloccare la navigazione a tutti gli altri utenti connessi alla stessa rete senza fili. Il tutto avviene grazie ad una serie di attacchi DDoS che non fanno altro che sovraccaricare il singolo IP con la conseguente impossibilità di navigazione Internet. A primo acchito quest'app potrebbe sembrare inutile, ma rifettendoci un po', ci rendiamo conto di quanto possa essere effettivamente dannosa, specialmente se il pirata riesce ad intrufolarsi anche nella nostra rete senza fili. Per ovvi motivi legati alla violazione dei termini imposti da Google, WiFiKill non è scaricabile dal Market uffciale di Android. Ciononostante, al pirata basta una semplice ricerca sul Web per trovare subito l'.apk necessario all'installazione dell'applicazione. Analizziamo dunque la strada che gli consente di installare WiFiKill sul suo telefonino, senza dimenticare mai che bloccare la connessione senza fili di reti senza fili altrui è un'operazione punibile dalla legge. SEMPLICE COME BERE UN BICCHIER D'ACQUA Ora che il pirata ha installato l'app sul suo telefonino tutto diviene quasi banale: gli basta infatti perfezionare la configurazione di default di WiFiKill per ottenere un risultato migliore e soprattutto più veloce da raggiungere. Gli basterà poi tappare semplicemente su uno o più dei dispositivi rilevati sulla rete per avviare l'attacco che vieterà alla vittima di navigare con tranquillità. Certo è che un'app del genere può mettere realmente a repentaglio la sicurezza delle reti senza fili pubbliche (ad esempio quelle presenti nelle università o negli spazi verdi delle nostre città): un malintenzionato potrebbe infatti attivarle e bloccare tutti gli IP connessi. Speriamo solo che presto si possa trovare una soluzione a questo tipo di problematiche. Per ora limitiamoci ad analizzare le mosse che compie il pirata per raggiungere il suo obiettivo. Download dell'App Direttamente dal suo smartphone Android, il pirata accede al Web utilizzando la connettività 3G o Wi-Fi. Avvia poi il browser predefinito e raggiunge la pagina http://tinyurl.com/Wi-Fi-kill-android. Da qui effettua il download del file WiFiKill-1.7.apk. Setup in corso Al termine del download, utilizzando un file manager, il pirata raggiunge il percorso nel quale è stato salvato il pacchetto .apk scaricato in precedenza. Tappa quindi sul file stesso per avviarne l'installazione: conferma con Installa. Permessi necessari Quando l'installazione sarà conclusa, il pirata preme su Apri per avviare l'app. Affinché tutto vada per il verso giusto è necessario assegnargli i permessi di amministrazione. Conferma con un tap su Consenti e attende il caricamento dell'interfaccia grafica. Lista ordinata Non appena l'app si sarà avviata completamente, il pirata preme sul pulsante Menu del suo telefonino e si sposta in Settings. Da qui tappa su Sort method e seleziona l'opzione sort by IP per ordinare l'elenco dei dispositivi connessi alla rete Wi-Fi. Redirect su IP Sempre nel menu Settings raggiunge la voce Reject method e da qui seleziona l'opzione DROP policy + redirect to [REDIR_IP]:80: così facendo, alla richiesta di una nuova connessione, la sua vittima verrà dirottata verso un preciso indirizzo IP. Cosa visualizzare A questo punto il pirata si sposta in Redirect to IP ed inserisce qui l'indirizzo IP sul quale dirottare tutte le richieste inoltrate dalla vittima. Può inserire 127.0.0.1 per far sì che visualizzi il localhost o inserire l'indirizzo di un sito Web (ad esempio quello di Google). La scansione inizia... Per evitare di scansionare l'intera rete, il pirata può decidere quale fetta di indirizzi IP analizzare. Per farlo, si sposta in Start IP (sempre presente nel menu Settings) e inserisce qui l'indirizzo IP dal quale iniziare la scansione (ad esempio 192.168.1.10). ... e finisce qui Analogamente al passo precedente, il pirata si sposta in Stop IP ed inserisce l'indirizzo IP finale: così facendo stabilisce una precisa fetta di indirizzi da analizzare. Potrà risparmiare dunque notevole tempo durante la ricerca dei dispositivi connessi alla rete. Dispositivo bloccato Al pirata non resta che premere il pulsante indietro del suo telefonino per ritornare all'interfaccia grafica principale dell'app. Tappa sul pulsante OFF ed attende la fine della scansione. Per bloccare un dispositivo connesso gli basta selezionarlo dalla lista che appare. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.31 sec.

- | Utenti conn.: 103

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.33