Ultime news

Ultimi articoli

Le ultime dal Forum

Le nostre guide |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

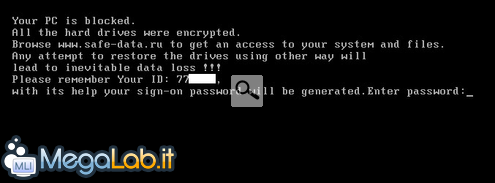

Che i malware studiati per prendere in ostaggio il PC fino al pagamento di un riscatto costituiscano la nuova tendenza del 2011? Difficile a dirsi, ma dopo "Ransom-U", rintracciato nei giorni scorsi, ecco un nuovo virus studiato con medesimi scopi: Seftad.a. Ad aver rintracciato il codice è Kaspersky Lab che, dalle pagine del blog ufficiale, ha illustrato le meccaniche di un "ransomware" tecnologicamente poco sofisticato, ma sicuramente molto aggressivo. Una volta aver compromesso un sistema, Seftad.a sovrascrive il Master Boot Record (MBR) con il proprio codice, impedendo del tutto l'avvio del sistema operativo. All'accensione del PC, il virus mostra unicamente una schermata di avvertimento nella quale il proprietario del computer viene invitato ad immettere una password per poter procedere Tale parola chiave può essere richiesta visitando il sito safe-data.ru, controllato dai cyber-criminali, i quali richiedono in cambio un riscatto da 100 $. Contrariamente a quanto minacciato nella schermata, i dati sull'hard disk non sono realmente crittografati: in linea di massima basta quindi collegare il disco ad un PC "sano", oppure utilizzare un Live CD (vedi "Recuperare i dati personali quando Windows non si avvia") per poter accedere a tutti i propri file. Gli analisti di Kaspersky Lab hanno inoltre scoperto che la password è univoca, e non cambia fra le installazioni: per ripristinare l'MBR originale, basta quindi rispondere aaaaaaciip al ricatto del virus. In alternativa, gli effetti del malware possono essere contrastati ripristinando il Master Boot Record tramite il supporto di installazione di Windows: ne abbiamo parlato nell'articolo "Guida alla rimozione dei bootkit". Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.05 sec.

- | Utenti conn.: 127

- | Revisione 2.0.1

- | Numero query: 43

- | Tempo totale query: 0.22