Canali

Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati

TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

Il dibattito è aperto: partecipa anche tu!

Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina. Questo contenuto ha ricevuto un numero significativo di commenti. Una volta conclusa la lettura, assicurati di condividere con tutti anche le tue impressioni! La funzionalità è accessibile subito in coda, ai piedi dell'ultima pagina.

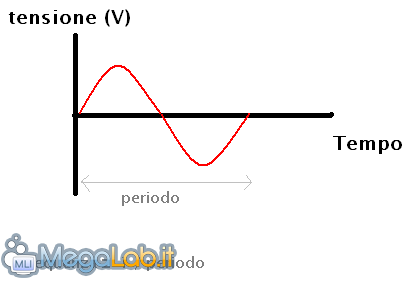

Vengono chiamati Jammer: sono piccoli dispositivi che generano potenti segnali radio capaci di "disattivare", per tutta la durata dell'attacco, una comunicazione a radiofrequenza. Analizzeremo questa tipologia di attacco in un ambiente wireless (WLAN), scopriremo come è possibile tutto ciò e cercheremo di capire come ci si potrebbe difendere da questa tecnica di cracking. Cercherò di essere molto semplice e basilare, a tal punto che forse i più esperti sorrideranno anche; in ogni caso è necessaria una piccola introduzione. Cenni di telecomunicazioniGeneralmente i segnali che vengono trasmessi nell'etere (onde radio) appartengono alla categoria dei segnali variabili, ossia segnali che variano nel tempo. Ecco l'esempio classico di un segnale variabile: il segnale sinusoidale:

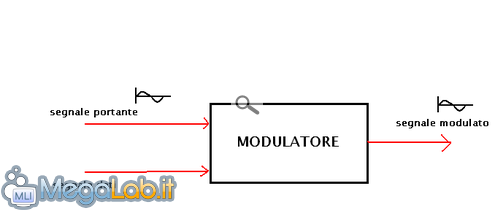

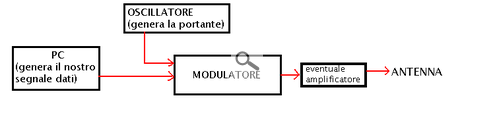

Il periodo non è altro che la durata dell'oscillazione, mentre la frequenza è il numero di volte che il segnale si ripete al secondo. Quindi un segnale con frequenza di 50Hz, si ripeterà 50 volte al secondo. Ogni informazione, proveniente da un computer o da altri dispositivi, per poter essere trasmessa nell'etere, deve prima essere soggetta ad una trasformazione chiamata modulazione. L'informazione, ossia il nostro dato, essendo a bassa frequenza non può essere direttamente spedito nell'etere, ma deve essere inglobato in un segnale di alta frequenza, stabile e capace di viaggiare nell'etere: tale segnale viene chiamato portante. In uscita avremo quindi la portante cambiata in funzione del segnale dati. Questa operazione è detta modulazione e schematicamente può essere rappresentata così: Il segnale dati ovviamente è la nostra informazione, che viene ad esempio dal nostro PC o altro, mentre il segnale portante è un segnale fisso e, come dicevamo prima, in alta frequenza, che viene creato a parte da un componente denominato oscillatore. L'oscillatore è un dispositivo che a partire dalla tensione di alimentazione è capace di generare un segnale variabile (in questo caso una sinusoide) di ampiezza e frequenza voluta. Ricapitolando, in un sistema che debba trasmettere tramite onde radio, abbiamo i seguenti blocchi: In ricezione, avremo il processo di demodulazione, ossia dal segnale modulato si ricava il segnale dati. Per poter ricevere il dato spedito, è necessario che il ricevitore sia sintonizzato sulla stessa frequenza di trasmissione (frequenza del segnale portante e quindi del segnale modulato). Lo standard 802.11b/g (Wi-Fi) opera sulla frequenza intorno a 2,4 GHz quindi l'access point e i client wireless sono sincronizzati e si scambiano dati su tale frequenza. Ma che cosa succederebbe se un terzo dispositivo entrasse nel raggio di azione della rete wireless ed iniziasse ad inviare una raffica di dati casuali nella stessa frequenza wireless? Succederebbe che i dati casuali inviati dal dispositivo andrebbero ad interferire con la comunicazione "pulita" tra l'access point e i client creando forti rumori fino a sovrastarla, facendo cadere la comunicazione. I Jammer fanno proprio questo. (In pratica è simile al flood solamente che siamo a livello fisico OSI). Come funziona un JammerNon c'è uno schema unico, ma in generale possiamo ridurre un Jammer in 5 blocchi:

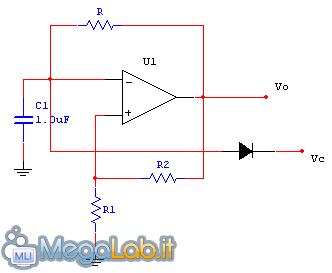

Ma se forniamo all'oscillatore una tensione di ingresso che varia ripetutamente nel tempo da un minimo ad un massimo, in uscita avremo un segnale la cui frequenza varia ripetutamente entro un range (esempio 2350 - 2450Mhz), ed ecco che avremmo un segnale portante la cui frequenza varia tra due intervalli, riuscendo quindi a coprire (seppur periodicamente) tutta la banda wireless. Per far in modo di avere un segnale la cui frequenza vari ripetutamente, è necessario fornire all'oscillatore una tensione che vari ripetutamente anch'essa; ecco l'utilità del primo blocco. Una possibile soluzione per questo primo blocco potrebbe essere un generatore di onda triangolare, ma noi utilizzeremo un multivibratore astabile:

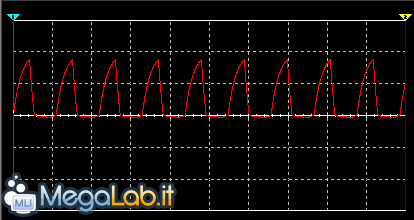

Questo circuito sfrutta la carica e la scarica del condensatore per generare in uscita (Vo) un onda rettangolare, ma se noi sfruttiamo proprio la carica e scarica del condensatore, raddrizzando la tensione a i suoi capi con un diodo, avremmo un segnale che varia ripetutamente e costantemente proprio come volevamo. Ecco come sarà il nostro segnale Vc:

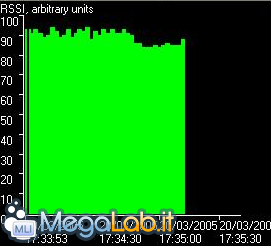

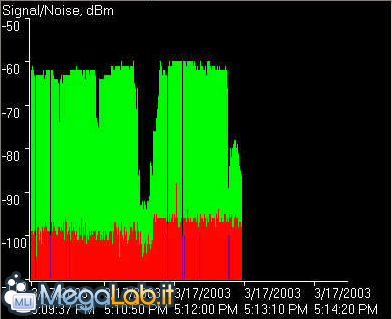

Proprio quello che ci serviva, in questo modo quando il segnale sale, aumenta anche la frequenza che trasmetteremo... Questa tensione dunque, andrà in ingresso nel secondo blocco (oscillatore), esso ci genererà il segnale con frequenza variabile, che sarà il nostro segnale portante. Ora proseguendo nel terzo blocco, abbiamo il modulatore che riceverà in ingresso la nostra portante uscita dall'oscillatore, come segnale dati invece possiamo prendere l'onda quadra generata che avevamo tralasciato nel primo blocco (Vo), in pratica come segnale dati avremo una sequenza continua di 0 e di 1. A questo punto abbiamo il nostro segnale modulato e capace di coprire l'intera banda wireless, ma prima di essere trasmesso, è necessaria un'amplificazione finale mediante un apposito amplificatore a radiofrequenza (il quarto blocco). Una volta amplificato il segnale è pronto per essere inoltrato all'antenna per poi essere trasmesso nell'etere; senza entrare in particolari, l'antenna deve essere omnidirezionale e da un elevato guadagno. Come posso difendermiPersonalmente ritengo molto rara l'ipotesi che un simile attacco possa essere realizzato verso una WLAN casalinga, anche perché nel Jammer è necessaria una notevole potenza in trasmissione, per compromettere il traffico wireless ed è necessario quindi essere relativamente vicini al bersaglio. Nella pratica, un malintenzionato dovrebbe quasi entrarvi dentro casa per poter rappresentare un pericolo all'incolumità della vostra rete, in ogni caso non varrebbe la pena se non per un semplice scherzo. Il discorso è diverso in un area dove ci sono diversi hot spot, ad esempio un centro commerciale; in questo caso risulterebbe molto semplice realizzare questo attacco e passare inosservati, causando inoltre un danno maggiore. Descriverò un paio di tecniche per cercare di difendersi da questa tipologia di attacco. Il modo più comune per difendersi è quello di cambiare il canale di comunicazione, lo standard 802.11b e g mette a disposizione da 1 a 11 canali, un possibile rimedio potrebbe essere quello di scegliere canali di comunicazione agli estremi, ad esempio il canale 11 e, se possibile, configurare l'access point in maniera che se necessario utilizzi automaticamente altri canali. Tuttavia come abbiamo precedentemente visto nello schema, basta che il Jammer abbia un circuito che permetta di variare la frequenza di oscillazione, che l'attacco diventi più ampio, potendo ricoprire tutti i canali disponibili. Per la prossima tecnica di difesa abbandoniamo il livello fisico saltando al livello applicativo, infatti ci viene in aiuto un interessante programma chiamato Netstumbler scaricabile qui . Questo programma permette di osservare in tempo reale le caratteristiche del segnale wireless che giungono al client. Il programma visualizza con delle linee verticali verdi, la potenza del segnale e con delle linee verticali rosse, l'eventuale rumore:

In questa figura notiamo un ottima condizione wireless, in quanto le linee verdi sono molto alte (sinonimo di buona ricezione) e rumore assente (nessuna riga rossa).

In quest'altro caso invece abbiamo una media ricezione, ma soprattutto la presenza di rumore (righe rosse), che può essere causato da fattori esterni. Nel caso di un attacco Jammering il rumore diventa ovviamente spropositato. Installando quindi questo programma su un portatile possiamo incamminarci seguendo l'intensità del rumore fino ad individuare la sorgente del disturbo ed individuare l'eventuale Jammer. Ultimo consiglio su come difenderci in caso di attacco è abbassare provvisoriamente la velocità di connessione, perché così facendo si riduce il rapporto tra il segnale ed il rumore, facilitando i dispositivi alla ricezione, ma questa è una soluzione che potrebbe non piacere. Concludendo bisogna comunque affermare che questi attacchi sono piuttosto rari, anche perché tali dispositivi sono poco accessibili, ma sopratutto per l'assenza di un valido scopo o guadagno che giustifichi l'attacco; tuttavia penso comunque che sia necessario informare su questa eventualità. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2025 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 1.18 sec.

- | Utenti conn.: 124

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.14