Ultime news

Ultimi articoli

Le ultime dal Forum |

Correlati TagPassa qui con il mouse e visualizza le istruzioni per utilizzare i tag!

Il pezzo che stai leggendo è stato pubblicato oltre un anno fa.

La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto. La trattazione seguente è piuttosto datata. Sebbene questo non implichi automaticamente che quanto descritto abbia perso di validità, non è da escludere che la situazione si sia evoluta nel frattempo. Raccomandiamo quantomeno di proseguire la lettura contestualizzando il tutto nel periodo in cui è stato proposto.

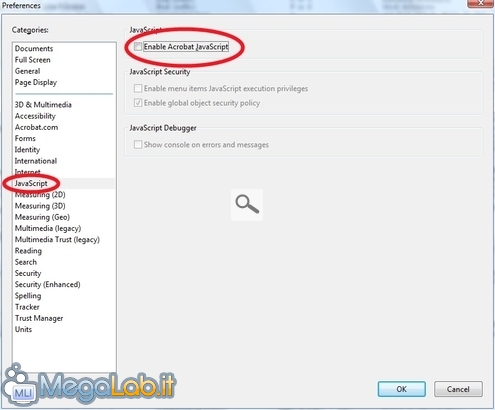

Adobe ha rilasciato il tanto atteso aggiornamento: il problema è risolvibile installando Acrobat Reader versione 9.1. Come preannunciato, build epurate dal baco per i rami di sviluppo 7 e 8 verranno distribuite nei prossimi giorni. Gli utenti della suite professionale Adobe Acrobat possono invece recuperare l'update seguendo le indicazioni proposte nell'advisory ufficiale. È una falla grave come non se ne vedevano da tempo quella rintracciata in Adobe Reader e Adobe Acrobat durante la giornata di giovedì. Un problema che interessa le versioni 7, 8 e 9 del programma, potrebbe infatti consentire ad un utente ostile di realizzare un documento PDF malformato che, una volta aperto da uno dei software citati, porterebbe ad effetti variabili fra il mero crash del programma ed una ben più pericolosa esecuzione di codice da remoto. Come noto, è proprio questa seconda circostanza a preoccupare di più: il cracker potrebbe infatti sfruttare la debolezza per installare virus, backdoor ed altri strumenti di accesso remoto sul calcolatore aggredito, garantendosi così la possibilità di controllare la workstation compromessa attraverso Internet oppure sottrarre informazioni riservate. Stando all'analisi pubblicata da ShadowServer.org, il problema risiede in una non meglio definita "funzione non-Javascript del programma", che il cracker può però compromettere mediante tale tecnologia di scripting. Il problema è stato confermato su un sistema Windows XP SP3 completamente aggiornato, ma non è da escludere che possa interessare anche le piattaforme Mac e Linux. Sebbene gli esperti mettano in guardia dall'apertura di file PDF, è plausibile che la stretta integrazione fra Adobe Reader e i navigatori web possa consentire ad cracker di realizzare una pagina web che incorpori (o ridiriga automaticamente ad) un documento PDF malevolo, trasformando così anche il browser in un pericoloso vettore d'attacco. Adobe si è detta al lavoro per rilasciare una versione aggiornata dei prodotti difettosi: la precedenza è stata comprensibilmente attribuita ad Adobe Reader ed Adobe Acrobat in versione 9, per i quali la correzione è attesa per l'11 marzo. Seguiranno i fix per le versioni 8 degli applicativi, e, quindi, per le 7. Il pericolo parrebbe tutt'altro che teorico: sono infatti già stati rintracciati alcuni exploit funzionanti. In attesa di un update che risolva il problema alla radice, è indispensabile tutelarsi disabilitando l'esecuzione di codice Javascript all'interno dei documenti PDF: da Adobe Reader, è sufficiente selezionare Edit -> Preferences-> JavaScript e da qui deselezionare Enable Adobe JavaScript Va comunque precisato che, nonostante la modifica, un PDF malevolo potrebbe comunque causare il crash del programma. Tuttavia, l'impostazione consente perlomeno di arginare l'esecuzione di codice. La modifica potrebbe tuttavia non essere efficace nel 100% dei casi: come detto infatti, la debolezza risiede in una funzione indipendente da Javascript, a cui, presumibilmente, si potrebbe arrivare anche per altre vie. È quindi particolarmente importante verificare che l'antivirus sia aggiornato con le ultime definizioni antivirali: tutti i principali produttori hanno infatti già incluso l'impronta del metodo utilizzato per realizzare PDF avvelenati nei database di rilevazione dei rispettivi prodotti. Segnala ad un amico |

- Unisciti a noi

- | Condizioni d'uso

- | Informativa privacy

- | La Redazione

- | Info

- | Pressroom

- | Contattaci

© Copyright 2026 BlazeMedia srl - P. IVA 14742231005

- Gen. pagina: 0.24 sec.

- | Utenti conn.: 135

- | Revisione 2.0.1

- | Numero query: 38

- | Tempo totale query: 0.07